ctfshow-web入门-web11-20

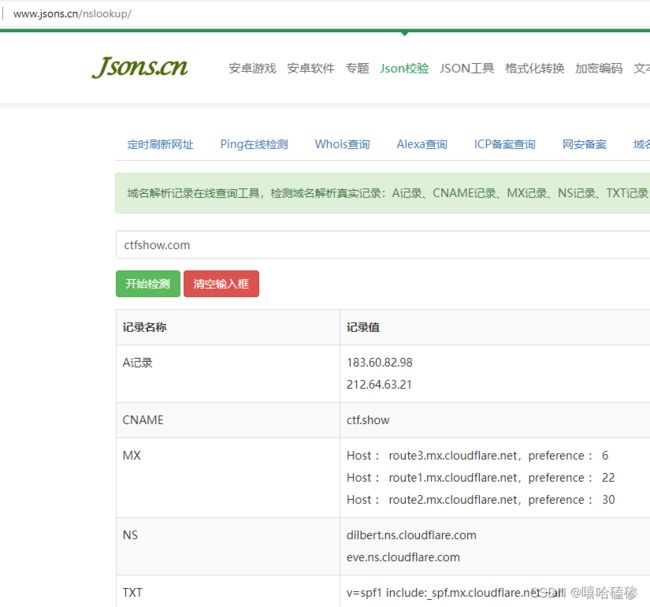

域名解析查询

http://dbcha.com/

使用域名解析查询ctfshow.com 的txt记录

http://www.jsons.cn/

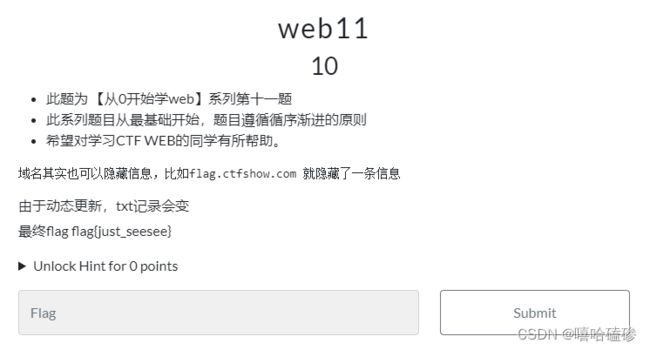

题目已经给了答案,flag{just_seesee}

题目提示,公开信息可以用为管理员常用密码

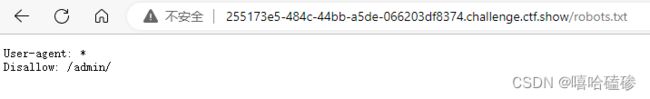

访问robots.txt,得到后台目录

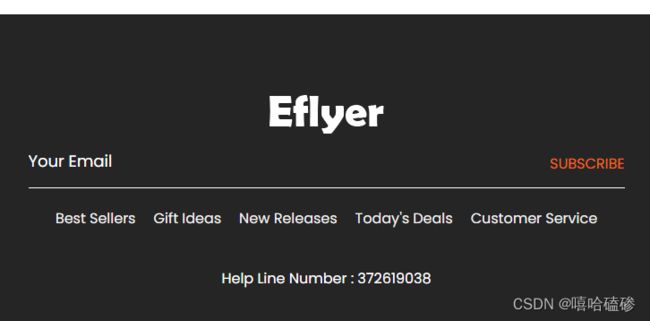

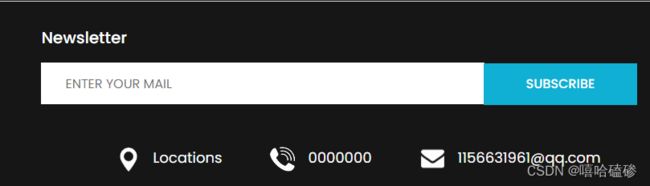

点开网站,在最下端可以看到电话号码

首先看题目提示

其他的都是大写字母开头,而document是小写,怀疑这个

我们点开document。下载一份pdf

点击默认地址

发现打不开

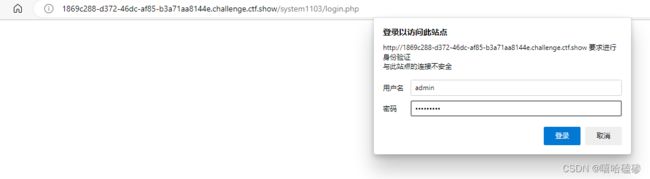

那么your-domain是什么意思呢,是你的域名,访问system1103/login.php.

输入账号密码得到flag

首先看题目提示,源码内搜索editor

感觉没啥思路,只能访问/editor

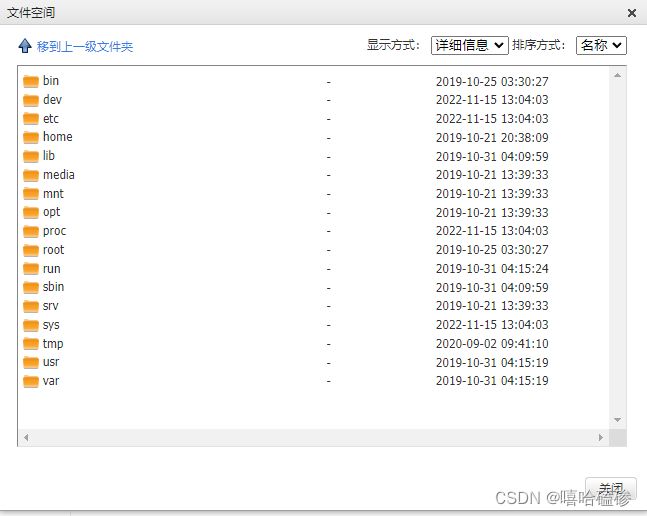

点击文件上传发现文件空间可能有内容

果然发现了

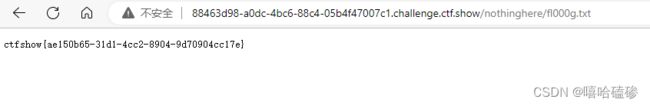

/editor/attached/file/var/www/html/nothinghere/fl000g.txt

/editor/attached/file/这个路径编译器路径

www/html/nothinghere/fl000g.txt这个是绝对路径

然后胡乱操作,最后访问nothinghere/fl000g.txt,得出flag

搜索引擎通过一种程序robot(又称spider),自动访问互联网上的网页并获取网页信息。

您可以在您的网站中创建一个纯文本文件robots.txt,在这个文件中声明该网站中不想被robot访问的部分,这样,该网站的部分或全部内容就可以不被搜索引擎收录了,或者指定搜索引擎只收录指定的内容。

一、 什么是robots.txt文件

搜索引擎通过一种程序robot(又称spider),自动访问互联网上的网页并获取网页信 息。您可以在您的网站中创建一个纯文本文件robots.txt,在这个文件中声明该网站中不想被robot 访问的部分,这样,该网站的部分或全部内容就可以不被搜索引擎收录了,或者指定搜 索引擎只收录指定的内容。

二、 robots.txt文件放在哪里

robots.txt文件应该放在网站根目录下。举例来说,当robots访问一个网站(比如 http://www.abc.com)时,首先会检查该网站中是否存在http://www.abc.com/robots.txt 这个文件,如果机器人找到这个文件,它就会根据这个文件的内容,来确定它访问权限的范 围。如:

http://www.w3.org/ —— http://www.w3.org/robots.txt

http://www.w3.org:80/ —— http://www.w3.org:80/robots.txt

http://www.w3.org:1234/ —— http://www.w3.org:1234/robots.txt

http://w3.org/ —— http://w3.org/robots.txt

三、 robots.txt文件的格式

“robots.txt”文件包含一条或更多的记录,这些记录通过空行分开(以CR,CR/NL,or NL作为结束符),每一条记录的格式如下所示:

“:”

在该文件中可以使用#进行注解,具体使用方法和UNIX中的惯例一样。该文件中的记录 通常以一行或多行User-agent开始,后面加上若干Disallow行,详细情况如下:

User-agent:

该项的值用于描述搜索引擎robot的名字,在“robots.txt”文件中,如果有多条 User-agent记录说明有多个robot会受到该协议的限制,对该文件来说,至少要有一条User- agent记录。如果该项的值设为*,则该协议对任何机器人均有效,在“robots.txt”文件 中,“User-agent:*”这样的记录只能有一条。

Disallow:

该项的值用于描述不希望被访问到的一个URL,这个URL可以是一条完整的路径,也可以 是部分的,任何以Disallow开头的URL均不会被robot访问到。例如:

“Disallow: /help”对/help.html 和/help/index.html都不允许搜索引擎访问, 而“Disallow: /help/”则允许robot访问/help.html,而不能访问/help/index.html。

任何一条Disallow记录为空,说明该网站的所有部分都允许被访问,在 “/robots.txt”文件中,至少要有一条Disallow记录。如果“/robots.txt”是一个空文 件,则对于所有的搜索引擎robot,该网站都是开放的。

四、robots.tst文件存在的意义

有些人会问,即然robots文件没弄好,或出错了,会影响整个网站的收录,那为什么还要这个文件呢?

其实robots是为特定需的站长准备的,因为有些网站,有一些页面是站长不想被SE收录的,所以才有了这个robots文件。

五、 robots.txt文件用法举例

例1、禁止所有搜索引擎访问网站的任何部分

User-agent: *

Disallow: /

例2、允许所有的robot访问

User-agent: *

Disallow:

(或者也可以建一个空文件 "/robots.txt" file)

例3、禁止某个搜索引擎的访问

User-agent: BadBot

Disallow: /

例4、允许某个搜索引擎的访问

User-agent: baiduspider

Disallow:

User-agent: *

Disallow: /

例5、一个简单例子

在这个例子中,该网站有三个目录对搜索引擎的访问做了限制,即搜索引擎不会访问这三个目录。

User-agent: *

Disallow: /cgi-bin/

Disallow: /tmp/

Disallow: /joe/

需要注意的是对每一个目录必须分开声明,而不要写成:“Disallow: /cgi-bin/ /tmp/”。

User-agent:后的* 具有特殊的含义,代表“any robot”,所以在该文件中不能有 “Disallow: /tmp/*” or “Disallow: *.gif”这样的记录出现。

五、robots.txt文件参考资料

robots.txt文件的更具体设置,请参看以下链接:

1、http://www.robotstxt.org/wc/faq.html

2、Web Server Administrator's Guide to the Robots Exclusion Protocol

3、HTML Author's Guide to the Robots Exclusion Protocol

4、The original 1994 protocol description, as currently deployed

5、The revised Internet-Draft specification, which is not yet pleted or implemented

Trackback: http://bbs.5ixb.com/read-htm-tid-4131.html

题目提示邮箱那我就查看邮箱

加好友

点忘记密码,所在地为西安,成功重置密码,后登入,获得flag

打开发现是元素周期表

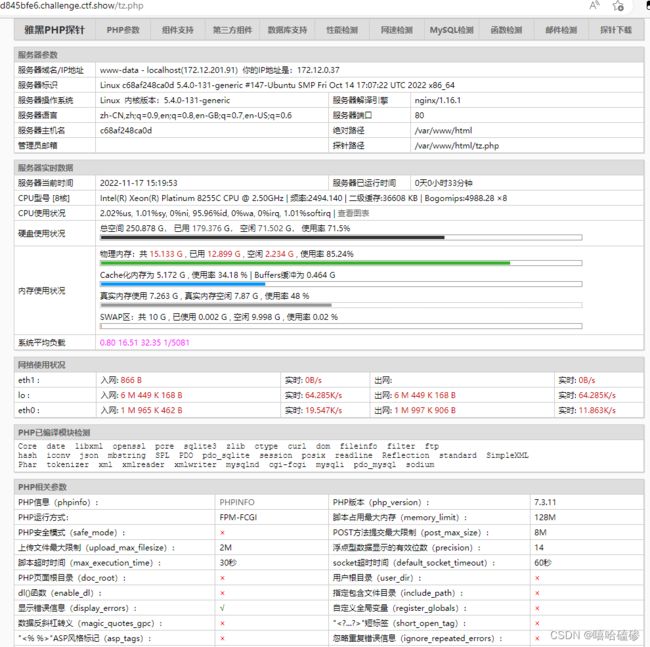

探针没有删除,那肯定是php探针没有删除,那就是如/tz.php

点击PHPINFO

搜索关键词flag

获得flag

题目提示备份的sql文件即back.sql,明显存在数据库

解决:直接查询backup.sql打开文件得到flag

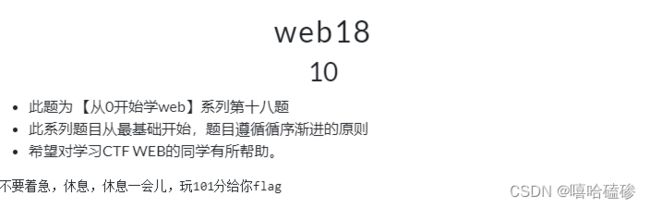

这关的过关方式很难,鼠标点击,所以光靠我们玩是不行的

按F12查看源代码,查看score>100,是如何

进行解码

发现谐音梗,输入/110.php,获得flag

第二种方法:Unicode最好的解码方式就是执行,输入一下代码

弹出

题目提示

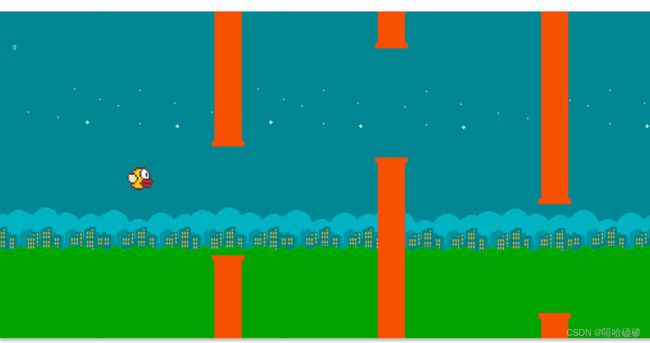

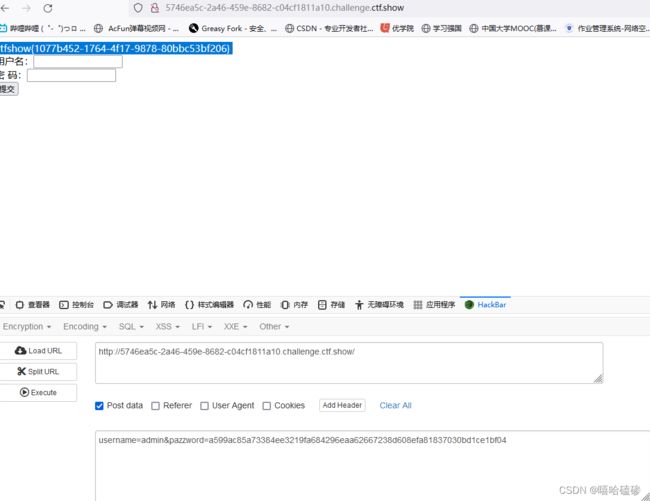

因为前端有加密,所以用burp抓包修改重发

或者 通过post传参绕过前端验证获取flag

进行代码审计不难发现在JavaScript的注释中告知了echo $flag的判断条件,并对用户名进行了明文存放,但是密码是通过JS.AES进行了加密存放,因此我们只需要通过post方法,绕过前端验证对用户名和密码进行提交就可以获得Flag如下:

第三种方法就是在线解码

可以得出密码,并输入密码

原理:mdb文件是早期asp+access构架的数据库文件 直接查看url路径添加/db/db.mdb 下载文件通过二进制编辑软件打开或者通过EasyAccess.exe打开搜索flag即可

用记事本打开发现这样

搜索关键词flag即可获得flag