神州数码DCRS试题题目合集

2017.11.3

DCRS

-

在公司总部的DCRS上配置,配置设备enable密码,并且在登录设备时必须正确输入enable密码才能进入交换机的配置模式。

-

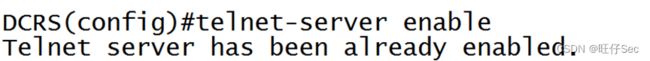

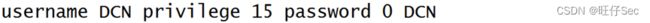

在公司总部的DCRS上配置,在交换设备上开启SSH管理功能,用户名和密码都是DCN,并关闭设备的web管理方式,仅允许使用console、ssh和telnet方式管理设备。

开启ssh服务功能,配置用户名和密码

-

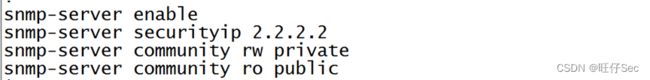

在公司总部的DCRS上配置,公司为了统一管理,通过SNMP技术使用网管软件对DCRS进行管理,配置只读字串为public , 读写字串为private,网管服务器连接在服务器区,IP地址是服务器区内第二个可用地址(服务器区IP地址段参考“赛场IP参数表”)。

-

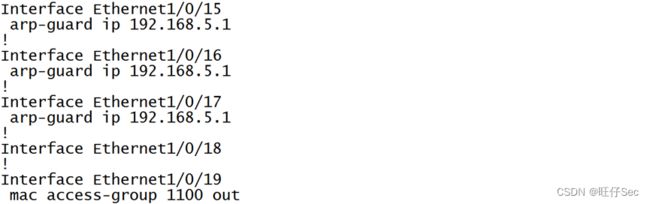

在公司总部的DCRS上配置,在DCRS上的Ethernet1/15-17端口开启ARP保护功能,防止PC发出网关欺骗报文。并在Ethernet1/19接口上配置,使MAC为00-FF-51-BE-AD-32的主机不能访问MAC地址为E1-B6-4C-25-6A-13的主机,其他主机访问正常。

配置arp保护,保护网关不被攻击

2017.11.6

DCRS

镜像:端口镜像,流镜像

端口镜像:交换机把某一端口接收或发送的数据帧完全相同的复制给另一个端口。

流镜像:交换机把端口制定规则的接收的数据帧完全的复制给一个端口。

端口镜像的配置:

配置镜像目的端口(复制到的端口):

monitor session destination interface

配置镜像源端口(被复制的端口)

monitor session source interface

RSPAN

远程交换端口分析,即远程端口镜像。

源交换机:将需要镜像的流量在remote vlan上做二层转发,转发给中间交换机或者目的交换机。

中间交换机:将镜像流量传送给下一个中间交换机或者目的交换机,如果源交换机和目的交换机直接相连,则不需要中间交换机。

目的交换机:将从remote vlan收到的镜像流量通过目的端口转发给监控设备。

配置交换机的目的镜像端口(与NET LOG相连的端口)

![]()

SSL :保证客户机/服务器之间的通信不被窃听。

私密性:在握手协议定义了会话密钥后,所有的消息都被加密。

确认性:会话的客户端是可选的,但是服务器始终是被认证的。

可靠性:传送的消息包括消息完整性检查。

配置:

启动SSL功能:ip http secure-server

SSL使用的端口号:ip http secure-port

-

在公司总部的DCRS交换机上启动SSL功能,客户端PC-1通过浏览器客户端通过https登录交换机时,交换机和浏览器客户端进行SSL握手连接,形成安全的SSL连接通道,从而保证通信的私密性。

启动SSL功能

-

在公司总部的DCRS交换机上运行SSH服务,客户端PC-1运行支持SSH2.0标准的客户端软件如Secure Shell Client或Putty,使用用户名和密码。

开启SSH服务

RFC1918定义Internet上作为无效源地址的保留地址空间。

RFC3330定义可能需要过滤的专用地址。

专用地址:

10.0.0.0 255.0.0.0

172.16.0.0 255.255.0.0

192.168.0.0 255.255.255.0

RFC2827提供反欺骗指南。

4. 在公司总部的DCRS上配置除内网IP地址段的RFC3330过滤来限制IP欺骗攻击。

开启防火墙功能

过滤除内网IP地址段的专用地址(以下只是举例)

将access-list绑定到特定端口的特定方向

![]()

![]()

![]()

![]()

- 在公司总部的DCRS上配置,vlan110用户可通过DHCP的方式获得IP地址,在交换机上配置DHCP server,地址池名称为pool110,DNS地址为202.106.0.20,租期为8天,vlan110网段最后20个可用地址(DHCP地址段参考“赛场IP参数表)不能被动态分配出去。

开启DHCP功能:dhcp enable

配置地址池名称:pool110

配置地址池可分配的地址范围:192.168.110.0(vla110网段的地址)

租期:8

Dns-server:202.106.0.20

Default-router:192.168.110.1

不能分配的地址:vlan110 网段的最后20个地址。

DHCP Snooping功能:

指交换机监测DHCP CLIENT通过DHCP协议获取IP的过程。它通过设置信任端口和非信任端口,来防止DHCP 攻击及私设DHCP SERVER。从信任端口接收的DHCP报文无需校验即可转发。交换机将转发非信任端口接收的的DHCP请求报文,不转发非信任端口的接收的回应报文。

防伪装DHCP Server;防DHCP过载攻击;记录DHCP绑定数据;

添加绑定ARP;添加信任用户;

自动恢复(交换机被shutdown或下发blockhole一段时间之后,将自动恢复该端口);log功能;私有报文的加密;添加认证option82功能;

-

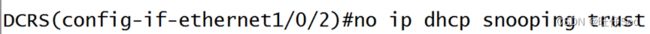

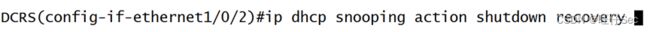

配置公司总部的DCRS,防止来自vlan110接口的DHCP地址池耗尽攻击。

首先关闭DHCP服务,再开启dhcp snooping

数据转发数据限制(该数值任意)

-

配置公司总部的DCRS,防止来自vlan110接口的DHCP服务器假冒攻击。

交换机从不信任端口转发接收的DHCP请求报文,不转发DHCP接收的回应报文。

将vlan110 的接口设为不信任端口。

再配置DHCP snoop ing自动防御动作。

11.8

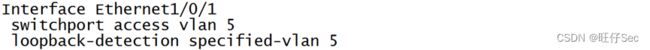

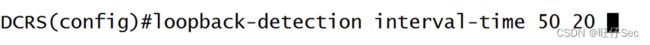

- 在公司总部的DCRS上配置端口环路检测(Loopback Detection),防止来自接口下的单端口环路,并配置存在环路时的检测时间间隔为50秒,不存在环路时的检测时间间隔为20秒。

配置检测时间,第一个时间是存在环路时的检测时间,第二个时间是不存在环路时的检测时间。

启动端口环路受控功能

![]()

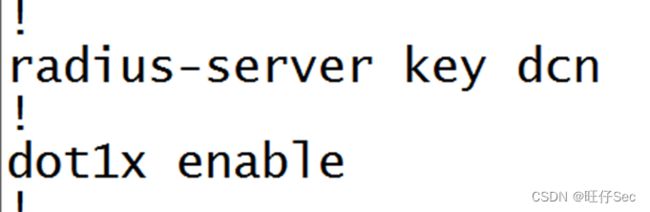

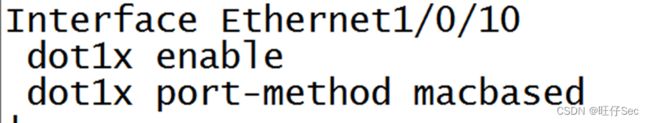

- 在公司总部的DCRS上配置,需要在交换机第10个接口上开启基于MAC地址模式的认证,认证通过后才能访问网络,认证服务器连接在服务区,IP地址是服务区内第105个可用地址(服务区IP地址段参考“赛场IP参数表”),radius key是dcn。

Dot1x是基于端口的网络接入控制。

接入控制的方式(即对用户的认证方式):

采用基于端口,基于MAC,基于用户(IP地址+MAC地址+端口)

在全局模式和10接口下开启dot1x功能。

配置radius key 为dcn

接入控制方式为基于MAC

配置认证服务器的IP地址

-

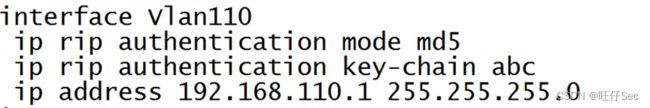

黑客主机接入直连终端用户vlan110,通过RIP v2路由协议向DCRS注入度量值更低的外网路由,从而代理内网主机访问外网,进而通过Sniffer来分析内网主机访问外网的流量(如账号、密码等敏感信息)。通过在DCRS上配置HMAC,来阻止以上攻击的实现。(认证Key须使用Key Chain实现)。

HMAC是密钥相关的哈希运算消息认证码(Hash-based Message Authentication Code),HMAC运算利用哈希算法,以一个密钥和一个消息为输入,生成一个消息摘要作为输出。

配置认证模式,配置key-chain

-

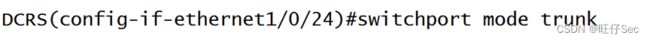

为方便公司总部网络规模扩展,将公司总部的DCRS交换机的24端口配置为Trunk模式,用于将来继续连接其他的交换机,配置公司总部的DCRS,使其能够防御由此带来VLAN Hopping(VLAN跳跃)攻击。

Vlan 跳跃攻击:指的是恶意设备通过为攻击流量打上特定的vlan id标,或者协商trunk链路试图访问或者接收与其配置不同的vlan的流量。

将24端口配置为trunk模式

配置本征vlan,如果不是本征vlan的tag则丢弃。

![]()

-

配置公司总部的DCRS,通过Gratuitous ARP来抵制来自vlan110接口的针对网关的ARP欺骗攻击。

免费ARP(gratuitous arp):主机发送以自己IP为目标IP的ARP请求。

两个作用:局域网的主机每隔一段时间会向交换机发送网关ARP请求,如果交换机定时

发送免费ARP,则就可以减少局域网内ARP请求的数量;

防止ARP网关欺骗。交换机定时发送免费ARP,所以即使局域网的主机受到针

网关的ARP欺骗后,主机在收到免费ARP后,就会更新它的ARP缓存,从而

得到新的网关MAC。

进入vlan110,开启免费arp。

-

配置公司总部的DCRS,通过ARP Guard来抵制来自vlan110接口的针对网关的ARP欺骗。

ARP GUARD用来保护网关不受ARP欺骗。

在vlan110 的每个接口下配置网关保护。

-

配置公司总部的DCRS,防止对公司总部服务器的一下3类DOS攻击:ICMP Flood攻击、LAND攻击、SYN Flood攻击。

ICMP攻击:向被攻击者发送大量的ICMP消息。

LAND攻击:将一个数据包的源地址和目的地址都改成被攻击者的IP地址,则被攻击者向

己的地址发送消息。产生空连接,保留到超时,导致系统崩溃。

SYN Flood:伪造一个SYN报文,源地址设为伪造的或者不存在的。服务器收到后,回复SYN A CK,但不会收到ACK,导致半连接,需要等到超时,将资源耗尽。

2017.11.9

-

配置公司总部的DCRS,通过控制平面(Control Plane)策略,防止DCRS受到来自于vlan110接口的DOS(Dential Of Service)攻击,其中CIR(Committed Information Rate)定义为128Kbps,TC(Time Commit)定义为8192ms,速率大于CIR的流量将被DCRS丢弃,其余流量将被正常发送。

Qos:不能产生新的带宽,而是根据应用程序的需求以及网络管理的设置来有效的管理网络带宽。

入口动作:分类,监管,重写。

出口动作:排程,决定发送或者丢弃。

关于配置:先配置分类表class map;再配置策略表 policy map,再将Qos应用到端口或者vlan(建议不要同时绑定在端口和vlan上,如果同时绑定,以端口优先。);接着设定端口队列调度算法,配置QOS映射关系,配置cos到dp,dscp到dscp或者intp到dscp的映射关系。

配置class map为abc,匹配标准是vlan110。

配置策略表为123,将其对应分类表abc。

匹配策略为CIR为128,超过的将其drop(丢弃)。

-

配置公司总部的DCRS,通过DCP(Dynamic CPU Protection)策略,防止DCRS受到来自于全部物理接口的DOS(Denial Of Service)攻击。(此题不确定)

CPU收发报文调试命令用于对各种送往交换机cpu的报文的诊断调试。

设置cpu接收报文总限速值。

-

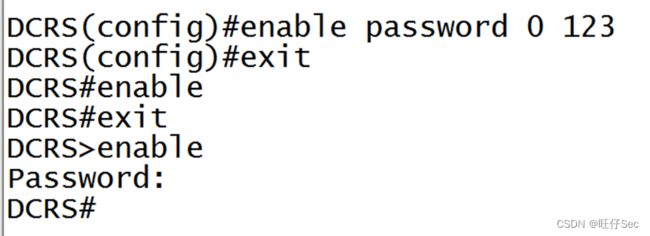

在公司总部的DCRS上配置,配置设备enable密码,并且在登陆设备时必须正确输入enable密码才能进入交换机的配置模式。

设置enable密码为abc(根据题意设置)

退出,在进入时需要输入密码。

-

在公司总部的DCRS上配置,在交换设备上开启SSH管理功能,用户名和密码都是DCN,并关闭设备的web管理方式,仅允许使用console,ssh,telnet方式管理设备。

开启ssh管理功能,用户名为:DCN 密码为:DCN

-

在公司总部的DCRS上配置,vlan20的成员接口开启广播风暴抑制功能,参数设置为400pps。

在vlan20的每个接口上配置广播抑制功能

-

在公司总部的DCRS上配置,公司为统一管理,通过SNMP技术使用网管软件对DCRS进行管理,配置只读字串为public,读写字串为private,网管服务器连接在服务区,IP地址是服务器区内第二个可用地址(服务器区IP字段参考“赛场IP参数表”)。

开启snmp服务

配置只读字串为:public

配置读写字串为:private

配置网管服务器的IP:根据赛场IP参数表配置

-

在公司总部的DCRS上配置,在DCRS上的e1/15-17端口开启ARP保护功能,并在e1/19接口上配置,使MAC地址为00-FF-51-BE-AD-32的主机不能访问MAC地址为E1-B6-4C-25-6A-13的主机,其他主机访问正常。

开启包过滤功能。

配置acl

应用在19端口上。

在15-17端口上配置保护arp,保护网关不被欺骗。

-

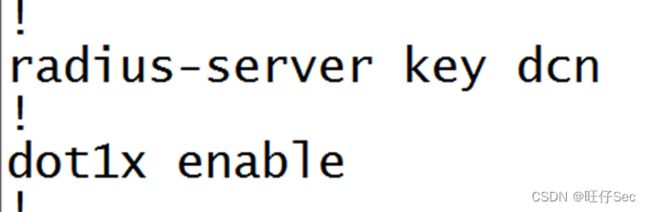

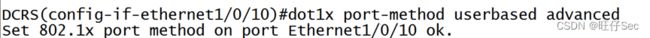

在公司总部的DCRS上配置,需要在交换机10接口上开启基于用户模式的认证,认证通过后才能访问网络,认证服务器连接在服务器区,IP地址是服务器区内第五个可用地址(服务区IP地址段参考“赛场IP参数表”),radius key是123456。

在全局模式下开启dot1x,然后在接口模式下开启dot1x。

开启aaa功能。

配置认证服务器的IP地址(根据赛场IP参数表)。

配置radius key:123456

在接口10下配置接入控制为:用户模式认证(默认就是)

-

在公司总部的DCRS上配置,vlan110用户可以通过pool-vlan110,DNS地址为114.114.114.114和8.8.8.8,租期为2天,vlan110网段最后20个可用地址(DHCP地址段参数“赛场IP参数表”)不能被动态分配出去。

开启dhcp服务。

创建地址池名称为:pool-vlan110

下发地址:192.168.110.0

租期:2天

Dns:114.114.114.114 8.8.8.8

排除最后20个地址。

-

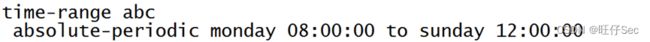

禁止172.168.4.2在工作日的上班时间(9:00-18:00)访问英特网。

配置一个时间段

配置acl

将其应用到端口上

2017.11.10

-

开启交换机时钟同步功能,时钟服务器IP为202.102.13.14。

NTP:用来在分布式时间服务器和客户端之间进行时间同步。

开启NTP,时间同步功能。

配置时间服务器的IP:202.102.13.14

-

在公司总部的DCRS上配置,配置设备enable密码,并且在登录设备时必须正确输入enable密码才能进入交换机的配置模式。

在全局模式下配置enable的密码为:123(根据赛场题意配置)

-

在公司总部的DCRS上配置,在交换机设备上开启SSH管理功能,用户名和密码都是DCN,最大连接数是3。

SSH:通过SSH服务器和客户端软件之间的密钥交换,身份认证,加密算法的协商,在它们之间建立一条安全的传输信息的通道,保证信息不被第三方截获。

开启SSH功能。

配置最大连接数为3(此设备的最大连接数最小是5)

配置用户名和密码都是DCN

-

在公司总部的DCRS上配置,vlan2的成员接口开启广播风暴抑制功能,参数设置为2000pps。

在vlan2 的所有成员接口下开启广播风暴抑制功能,并且配置参数。

-

在公司总部的DCRS上配置,公司为了统一管理,通过SNMP技术使用网管软件对DCRS进行管理,配置只读字串为public,读写字串为private,网管服务器连接在服务器区,IP地址是服务器区内第二个可用地址(服务器区IP地址段参考“赛场IP参数表”)。

开启snmp服务。

配置只读字串:public

配置读写字串:private

配置网管服务器的IP地址:根据赛场IP参数表配置。

-

在公司总部的DCRS上配置,在DCRS上的e1/15-17端口开启ARP保护功能,防止PC发出网关欺骗报文。并在19接口上配置,使MAC为00-ff-51-be-ad-32的主机不能访问MAC地址为e1-b6-4c-25-6a-13的主机,其他主机访问正常。

开启防火墙(包过滤功能)

配置策略deny

在端口15至17 开启ARP保护

将策略应用到接口19

-

在交换机上配置ACL,上午8点到12点不准172.168.4.10访问分公司内网。

配置时间范围:上午8点到12点

配置策略

-

在公司总部的DCRS上配置,需要在交换机10接口上开启基于用户模式的认证,认证通过后才能访问网络,认证服务器连接在服务器区,IP地址是服务器区内第五个可用地址(服务器区IP地址段参考“赛场IP参数表”),radius key是123456。

在全局模式下和接口模式下开启dot1x功能。

配置认证服务器:根据赛场IP参数表

在端口10上开启基于用户模式的认证(默认)。

配置radius key为:123456

-

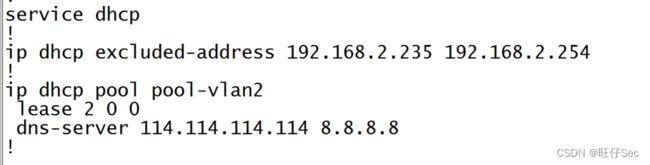

在公司总部的DCRS上配置,vlan2用户可通过DHCP的方式获得IP地址,在交换机上配置DHCP Server,地址池名称为pool-vlan2,DNS地址为114.114.114.114和8.8.8.8,租期为2天,vlan2网段最后20个可用地址(DHCP地址段参考“赛场IP参数表”)不能被动态分配出去。

11.11

*1.在交换机上绑定172.168.5.10的MAC地址,同时限制此端口下最大允许MAX地址数为3。(不确定)

配置绑定。

配置最大地址数。