【密码学复习】第九讲 密钥管理(二)

公钥的分发问题

Ø 广播式公钥分发:任意通信方将它的公钥发送给另一方或广播给其他通信各方。

Ø 目录式公钥分发:由可信机构维护一个公开、动态、可访问的公开密钥目录。可以通过可信渠道到可信机构登记并申请增、删、改自己的公钥。其他人可以基于公开渠道访问目录来获取某个登记用户的公钥。

Ø 公钥管理机构分发:目录管理员负责维护并传递完整密钥给请求用户

Ø 数字证书式公钥分发:该方式由Kohnfelder提出,每个参与者向证书中心提交自己的公钥,申请证书。使用公钥时,可向通信对方索取证书或向可信中心索取证书。

Ø 数字(公钥)证书是一种包含了重要信息的载体,它证明了证书所有人和所持有的公钥的真实性,由一个可信的中介机构进行签名,这可以使获得证书的人只要信任这个可信的中介机构,就可以相信他所获得的证书了

PKI是生成、管理、存储、分发和吊销基于公钥密码学的公钥证书所需要的硬件、软件、人员、策略和规程的总和。

证书管理

(一)证书注册与发布

n

申请人提交证书请求;

n RA对证书请求进行审核;

n CA生成证书;

n 下载并安装证书;

n 证书发布.

(二)证书验证

n 查询该证书是否被CA撤销;

n 检测证书拥有者是否为预期的用户;

n 检查证书的有效期,确保该证书是否有效;

n 检查该证书的预期用途是否符合CA在该证书中指定的所有策略限制;

n 使用CA公钥和算法验证证书签名有效性。

(三)证书状态查询

n 在线证书状态协议OCSP(Online Certificate Status Protocol:克服基于CRL的撤销方案的局限性,为证书状态查询提供即时的最新响应。OCSP使用证书序列号、CA名称和公开密钥的散列值作为关键字查询目标的证书。

n 定期下载证书撤销列表(CRL);

(四)证书撤销

n

当条件(雇佣关系结束、证书中信息修改等)要求证书的有效期在证书结束日期之前终止;

n 或者要求用户与私钥分离时(私钥可能以某种方式泄露),证书被撤销

(五)证书的更新

下列情况需更新最终实体证书

原证书过期;

一些属性的改变;

实体要求发放新证书(如密钥可能泄露)

CA签名密钥更新

PKI其它组件

时间戳服务就是时间戳协议( TSP Time Stamp Protocol)通过时间戳(Time Stamp Authority)的服务来提供数据在特定时间存在的证据。

TSA(Time Stamp Authority),时间戳权威,是一个可信的第三方时间权威。它是PKI 中的重要组成部分。

TSA的工作流程:

1. 客户端首先计算所选文件的数字指纹,通常是做一次Hash .

2. 客户端将对文件计算的 Hash 值发送给 TSA ,TSA 将当前时间值加入数字指纹,然后用私有密钥对这个信息数字签名,并产生一个时间邮戳(Time stamp)。

3. TSA 将时间邮戳返回到客户端存储(客户端需要验证时间邮戳的有效性)。这样时间邮戳就跟文件绑在一起作为文件在某个时间内有效的证据。

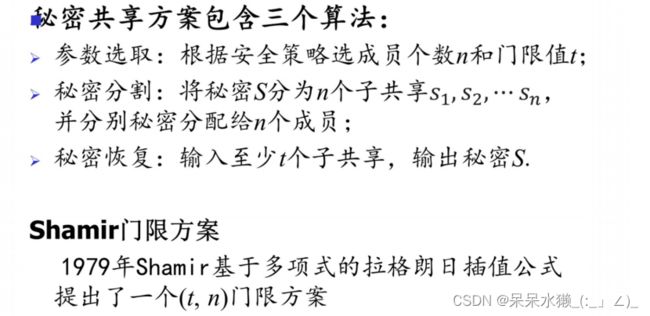

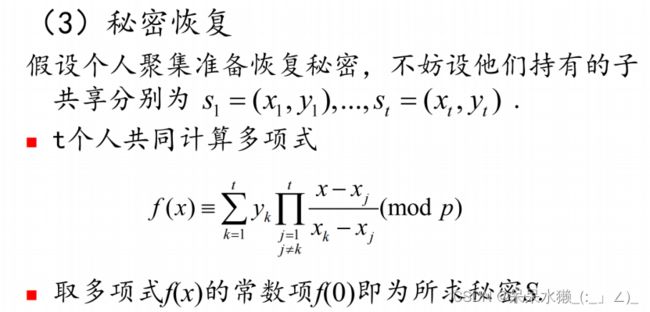

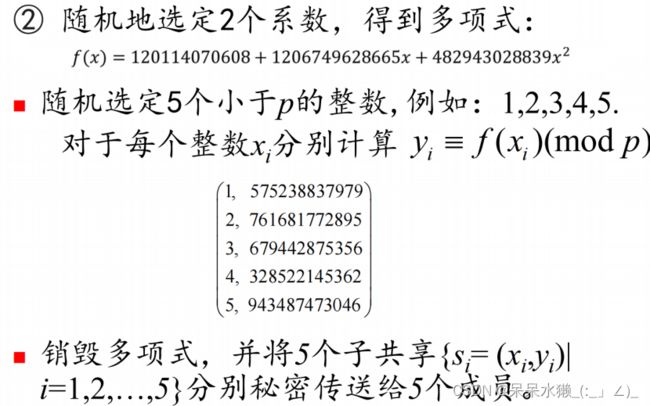

秘密共享

(1)参数选取

n 设秘密是S,参与保管的成员共有n个,要求重构该消息需要至少t个人;

n 选定一个足够大的素数p,p>S.

密钥托管

目的:为了有效控制密码技术的使用,保证对个人没有绝对的隐私和绝对不可跟踪的匿名性。

用途:提供一个备用的解密途径,政府机构在需要时,可通过密钥托管技术解密用户的信息,而用户的密钥若丢失或损坏,也可通过密钥托管技术恢复自己的密钥。

密钥托管

密钥托管密码体制组成:

(1)用户安全成分USC (user security component)

u 作用:提供数据加解密能力以及支持密钥托管功能;

u USC可用于通信和数据存储的密钥托管;

u USC使用的加密算法可以是保密的、专用的,也可以是公钥算法。

(2)密钥托管成分KEC (key escrow component)

u 作用:存储所有的数据恢复密钥,通过向DRC提供所需的数据和服务以支持DRC。

u 托管代理机构也为可信赖的第三方,需要在密钥托管中心注册。

u 职责:操作KEC,协调托管代理机构的操作或担当USC或DRC的联系点

(3)数据恢复成分DRC (data recovery component)

u 作用:由KEC提供的用于通过密文及DRF中的信息获得明文的算法、协议和仪器。

u 它仅在执行指定的已授权的恢复数据时使用。