netfilter+iptables 通过自定义match模块实现网络数据包过滤

基本原理

netfilter是Linux内核的一个防火墙模块,iptables是netfilter提供的用户态的工具。netfilter在网络协议栈中的几个地方都有相应的钩子函数(四表五链),符合条件的网络数据包在协议栈中会被相应的钩子函数进行处理。因此想要通过netfilter对数据包进行过滤有两种方式:

- 实现一个内核模块,注册一个自定义的钩子函数,在函数中对数据包进行过滤。

- 实现一个内核模块,注册一个用于netfilter的自定义match模块,然后通过iptables在filter表的FORWARD链添加一条规则,表示符合规则的数据包会进入该match模块进行匹配,根据匹配结果对包进行裁决。

本文使用的是第二种方式。

HOOK函数和match模块

五个链,INPUT、OUTPUT、PREROUTING、POSTROUTING、FORWARD其实就是协议栈中的五个HOOK调用位置。比如数据包在经过INPUT链时,会根据优先级依次调用在该链注册的HOOK函数。

对于在iptables中添加的规则,会添加到相应的数据结构中,然后相应的HOOK函数会一条条进行匹配处理。比如在filter表在FORWARD链的HOOK函数是ipt_do_table(skb, state, state->net->ipv4.iptable_filter),使用iptables在filter表的FORWARD链添加十条规则。在这个ipt_do_table函数里面,就会让数据包匹配十条规则来决定结果。

本文使用的自定义match模块然后通过iptables在filter-INPUT添加规则

需要的代码

- 内核模块,注册一个match模块,该模块中对数据包进行处理

- iptables的一个共享库(.so)文件,iptables加载了这个库,才能知道内核中有我们自定义的match模块

- 规则下发到内核的模块,用于发送规则到内核,还有接收内核过滤信息(该模块非必须,暂不实现)

版本

系统:CentOS 7

内核:3.10.0

内核模块

#include obj-m += xt_test_match.o

all:

# make -C /root/kernel/build/ M=$(PWD) modules

make -C /lib/modules/3.10.0-1160.88.1.el7.x86_64/build/ M=$(PWD) modules

clean:

# make -C /root/kernel/build/ M=$(PWD) clean

make -C /lib/modules/3.10.0-1160.88.1.el7.x86_64/build/ M=$(PWD) clean

iptables 共享库

注意:需要安装iptables-devel才会有相应的xtables.h和libxtables文件

#include 编译命令:

gcc -shared -fPIC libipt_test_match.c -o libipt_test_match.so -lxtables

编译出来的 libipt_test_match.so 文件放到iptables的相关路径下,这样iptables才能使用这个库,我的是:

/lib64/xtables/

测试

需求功能:记录所有发往本机的icmp包,并在dmesg日志记录源ip地址信息

加载内核模块

insmod xt_test_match.ko

查看内核模块是否成功加载

lsmod | grep xt_test_match

加载iptables规则

iptables -I INPUT -m test_match -j ACCEPT

所有经过INPUT链的包都会进入该match模块,进行逻辑处理

注意:

如果提示test_match模块找不到,就是iptables不能通过so文件找到相应的内核match模块。这个是很容易踩的坑。建议文件和模块的命令都参考上文的例子,前后有些地方需要保持一致

查看dmesg日志

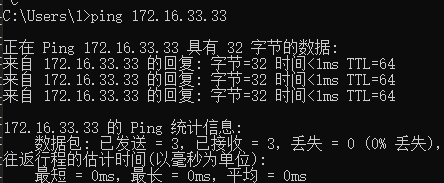

从172.16.0.33 ping 该主机172.16.33.33,发了三个icmp包

再次查看日志

总结

使用该方法,可以实现在内核网络协议栈对数据包的处理过滤,因为函数可以拿到sk_buff参数,从该结构体可以拿到数据包所有数据。如果要对应用层过滤,要知道应用层协议的数据包结构,以及数据没有被加密,才能进一步进行解析和处理过滤。

该种方式支持用户自定义防火墙过滤规则,加强了防火墙的功能。