【ansible】模块介绍超详解(下)

目录

六,软件包管理

1,yum_repository模块

(1)yum_repository模块常用选项

(2)yum_repository模块案例

2,mount模块

(1)mount模块选项

(2)mount模块案例

3,yum/dnf模块

(1)yum/dnf模块参数

(2)yum/dnf模块案例

4,Service/systemd模块

(1)service/systemd模块参数

七,防火墙

1,firewalld 模块

(1)firewalld 模块参数

(2)firewalld 模块案例

2,selinux模块

(1)selinux模块参数

(2)selinux模块案例

八,配置网络

1,nmcli模块

(1)nmcli使用模块参数

(2)nmcli使用模块案例

2,Hostname模块管理主机名

(1)Hostname模块管理主机名案例

九,上传下载文件

1,get_url 模块

(1)get_url 模块参数

(2)get_url 模块案例

2,uri模块

(1)uri模块参数

(2)uri模块案例

六,软件包管理

1,yum_repository模块

yum_repository 模块可以帮助我们管理远程主机上的 yum 仓库

(1)yum_repository模块常用选项

- name参数:必须参数,用于指定要操作的唯一的仓库ID,也就是”.repo”配置文件中每个仓库对应的”中括号”内的仓库ID。 【标识名:baseos】

- baseurl参数:此参数用于设置 yum 仓库的 baseurl。 basurl=

- description参数:此参数用于设置仓库的注释信息,也就是”.repo”配置文件中每个仓库对应的”name字段”对应的内容。 name=baseos

- file参数:此参数用于设置仓库的配置文件名称,即设置”.repo”配置文件的文件名前缀,在不使用此参数的情况下,默认以 name 参数的仓库ID作为”.repo”配置文件的文件名前缀,同一个”.repo” 配置文件中 可以存在多个 yum 源。

yum源文件的文件名

- enabled参数:此参数用于设置是否激活对应的 yum 源,此参数默认值为 yes,表示启用对应的 yum源,设置为 no 表示不启用对应的 yum 源。

- gpgcheck参数:此参数用于设置是否开启 rpm 包验证功能,默认值为 no,表示不启用包验证,设置为 yes 表示开启包验证功能。

- gpgkey参数:当 gpgcheck 参数设置为 yes 时,需要使用此参数指定验证包所需的公钥。 state参数:默认值为 present,当值设置为 absent 时,表示删除对应的 yum 源。

(2)yum_repository模块案例

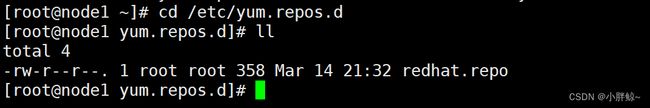

此时的受控端主机node1与node2上均没有yum源

redhat.repo里面全为注释,不起作用

[root@node1 ~]# cd /etc/yum.repos.d

[root@node1 yum.repos.d]# ll[root@node2 ~]# cd /etc/yum.repos.d

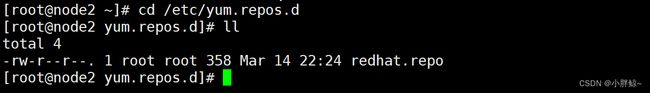

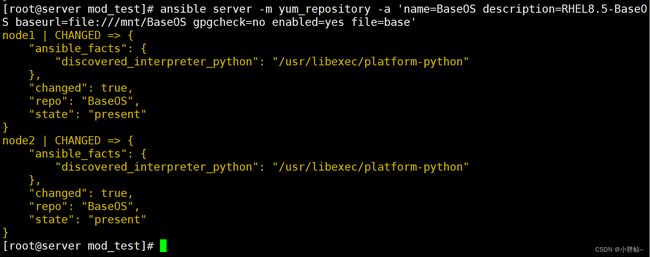

[root@node2 yum.repos.d]# ll此时控制端主机server的主机清单文件inventory如下所示:

[root@server mod_test]# cat inventory(1)使用控制端主机server为受控端主机node1与node2配置yum源文件baseos.repo文件与app.repo文件

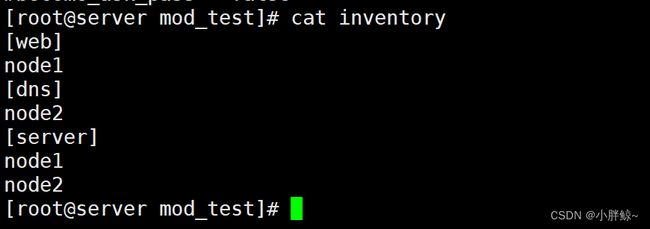

[root@server mod_test]# ansible server -m yum_repository -a 'name=BaseOS description=RHEL8.5-BaseOS baseurl=file:///mnt/BaseOS gpgcheck=no enabled=yes file=base'

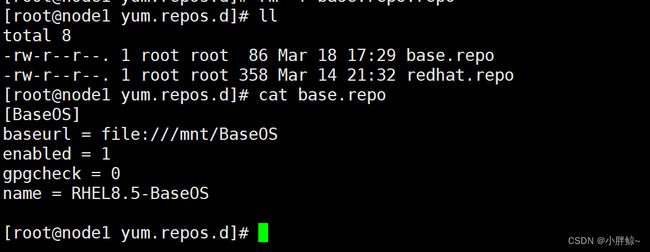

(2)此时的受控端主机node1的/etc/yum.repos.d下面会产生base.repo文件,内容如下:

[root@node1 yum.repos.d]# ll

[root@node1 yum.repos.d]# cat base.repo

(3)此时的受控端主机node2的/etc/yum.repos.d下面会产生base.repo文件,内容如下:

[root@node2 yum.repos.d]# ll

[root@node2 yum.repos.d]# cat base.repo

(4)使用控制端主机server为受控端主机node1与node2配置yum源文件app.repo文件

[root@server mod_test]# ansible server -m yum_repository -a 'name=AppStream description=RHEL8.5-AppStream baseurl=file:///mnt/AppStream gpgcheck=no enabled=yes file=app'

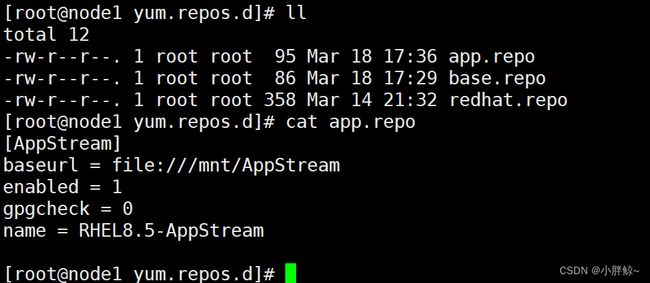

(5)此时的受控端主机node1的/etc/yum.repos.d下面会产生app.repo文件,内容如下:

[root@node1 yum.repos.d]# ll

[root@node1 yum.repos.d]# cat app.repo

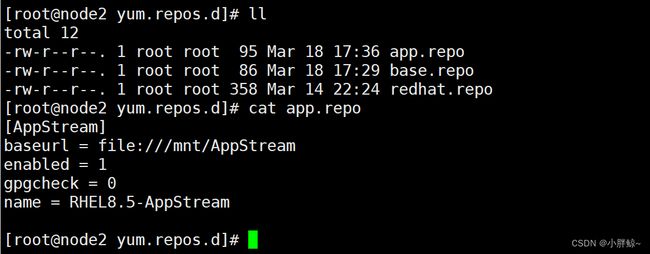

(6)此时的受控端主机node2的/etc/yum.repos.d下面会产生app.repo文件,内容如下:

[root@node2 yum.repos.d]# ll

[root@node2 yum.repos.d]# cat app.repo如果要把多个源写入一个仓库文件,可以在控制端主机编辑好仓库文件,发送到受控端主机

2,mount模块

(1)mount模块选项

配置挂载点 选项:

- fstype:必选项,挂载文件的类型(镜像文件为iso9660)

- path:必选项,挂载点 (挂载到/mnt目录)

- opts:传递给mount命令的参数

- src:必选项,要挂载的文件系统(要挂在的文件为镜像文件,镜像通过光驱加载,光驱属于设备,在/dev/sr0下面)

- state:必选项present/absent使其在fstab中添加或者删除

mounted (state=mounted让挂载生效)

unmounted:取消挂载

(2)mount模块案例

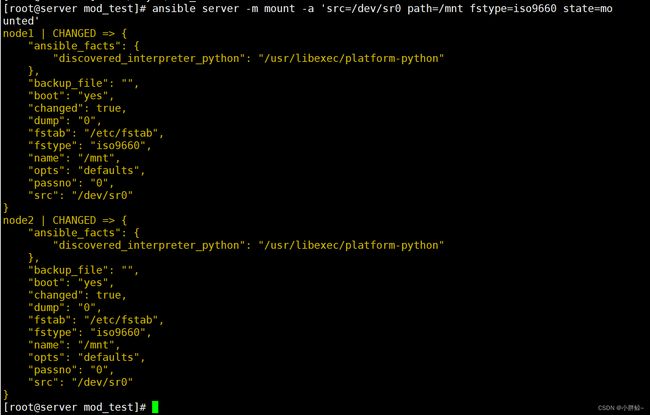

(1)将上述配置的yum仓库挂载到/mnt下

[root@server mod_test]# ansible server -m mount -a 'src=/dev/sr0 path=/mnt fstype=iso9660 state=mounted'

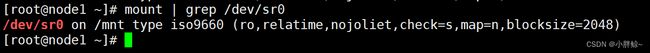

(2)在受控端主机node1上查看挂载结果

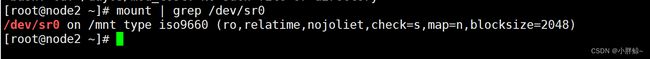

[root@node1 ~]# mount | grep /dev/sr0(3)在受控端主机node2上查看挂载结果

[root@node2 ~]# mount | grep /dev/sr03,yum/dnf模块

(1)yum/dnf模块参数

- name参数:必须参数,用于指定需要管理的软件包,比如 nginx。

- state参数:用于指定软件包的状态 ,默认值为。present,表示确保软件包已经安装,除了。present,其他可用值有 installed、latest(匹配最新的文件包)、absent、removed,其中 installed 与present 等效,latest 表示安装 yum 中最新的版本,absent 和 removed 等效,表示删除对应的软件包。

- disable_gpg_check参数:用于禁用对 rpm 包的公钥 gpg 验证。默认值为 no,表示不禁用验证,设置为 yes 表示禁用验证,即不验证包,直接安装。在对应的 yum 源没有开启 gpg 验证的情况下,需要将此参数的值设置为 yes,否则会报错而无法进行安装。

- enablerepo参数:用于指定安装软件包时临时启用的 yum 源。假如你想要从A源中安装软件,但是你不确定A源是否启用了,你可以在安装软件包时将此参数的值设置为 yes,即使A源的设置是未启用,也可以在安装软件包时临时启用A源。

- disablerepo参数:用于指定安装软件包时临时禁用的 yum 源。某些场景下需要此参数,比如,当多个 yum 源中同时存在要安装的软件包时,你可以使用此参数临时禁用某个源,这样设置后,在安装软件包时则不会从对应的源中选择安装包。

- enablerepo 参数和 disablerepo 参数可以同时使用。

(2)yum/dnf模块案例

(1)在受控端主机node1与node2上安装httpd包

[root@server mod_test]# ansible server -m yum -a 'name=httpd state=present'

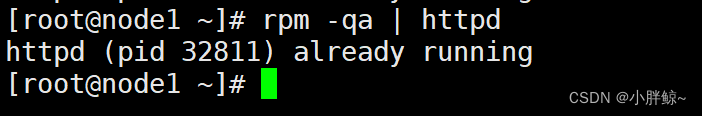

(2)在受控端主机node1上查看安装的httpd包

[root@node1 ~]# rpm -qa | httpd

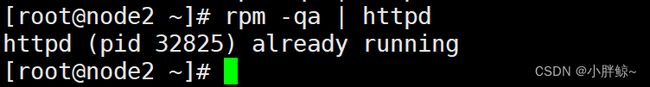

(3)在受控端主机node2上查看安装的httpd包

[root@node2 ~]# rpm -qa | httpd

4,Service/systemd模块

(1)service/systemd模块参数

- name参数:此参数用于指定需要操作的服务名称,比如 nginx。

- state参数:此参数用于指定服务的状态,比如,我们想要启动远程主机中的 nginx,则可以将 state 的值设置为 started;如果想要停止远程主机中的服务,则可以将 state 的值设置为 stopped。此参数的可用值有 started、stopped、restarted、reloaded。

- enabled参数:此参数用于指定是否将服务设置为开机 启动项,设置为 yes 表示将对应服务设置为开机启动,设置为 no 表示不会开机启动

- arguments: 给命令提供一些选项

- runlevel : 运行等级

- sleep: 如果运行看restarted 则stop and start 之间沉睡几秒中

pattern:定义一个模式,如果通过status指令来查看服务的状态时,没有响应,就会通过ps指令在进程中根据该模式进行查找,如果匹配到,则认为该服务依然在运行

(2)service/systemd模块案例

(1)在受控端主机node1与node2上启动http服务,并设置开机自启

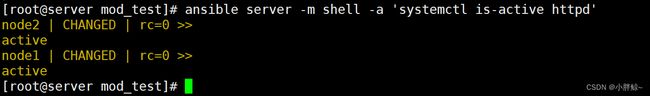

[root@server mod_test]# ansible server -m service -a 'name=httpd state=started enabled=yes'(2) 验证服务是否启动

[root@server mod_test]# ansible server -m shell -a 'systemctl is-active httpd'七,防火墙

1,firewalld 模块

(1)firewalld 模块参数

- State 指防火墙策略状态enable disable present absent

- service 指定服务

- immediate 立即启用

- port 端口 port=80/tcp

- permanent 永久生效

(2)firewalld 模块案例

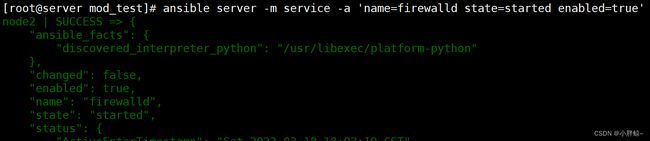

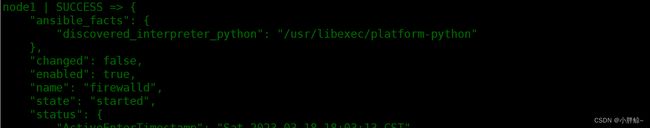

首先开启防火墙

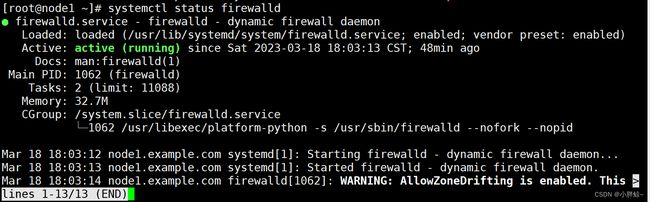

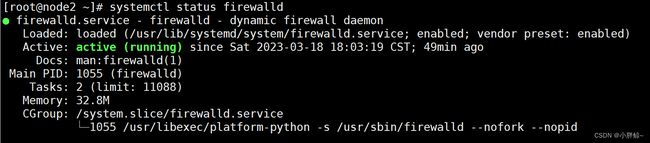

[root@server mod_test]# ansible server -m service -a 'name=firewalld state=started enabled=true在受控端主机node1上查看防火墙的状态,结果为开启

[root@node1 ~]# systemctl status firewalld

在受控端主机node2上查看防火墙的状态,结果为开启

[root@node2 ~]# systemctl status firewalld

(1)允许http服务

[root@server mod_test]# ansible server -m firewalld -a 'service=http permanent=true immediate=true state=enabled'

(2)允许端口

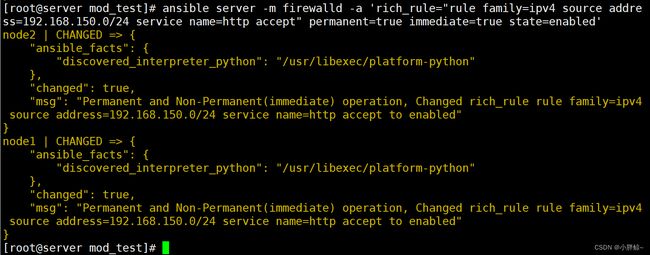

[root@server mod_test]# ansible server -m firewalld -a 'port=80/tcp permanent=true immediate=true state=enabled'(3)富规则

[root@server mod_test]# ansible server -m firewalld -a 'rich_rule="rule family=ipv4 source address=192.168.150.0/24 service name=http accept" permanent=true immediate=true state=enabled'

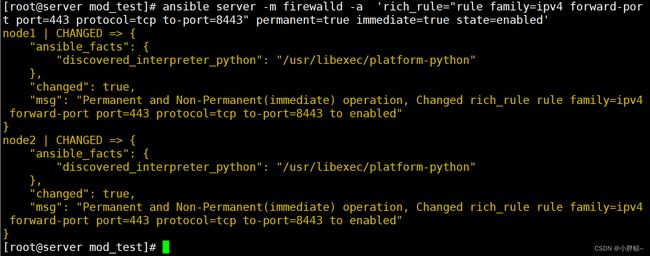

(4)端口转发

[root@server mod_test]# ansible server -m firewalld -a 'rich_rule="rule family=ipv4 forward-port port=443 protocol=tcp to-port=8443" permanent=true immediate=true state=enabled'2,selinux模块

功能:管理远端主机的 SELINUX 防火墙;

(1)selinux模块参数

- state Selinux模式:enforcing、permissive、disabled

- policy targeted

(2)selinux模块案例

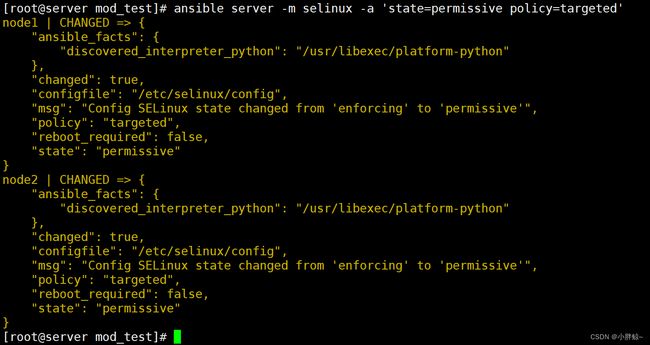

(1)设置 受控端主机node1与node2的selinux 为 enforcing

[root@server mod_test]# ansible server -m selinux -a 'state=permissive policy=targeted'

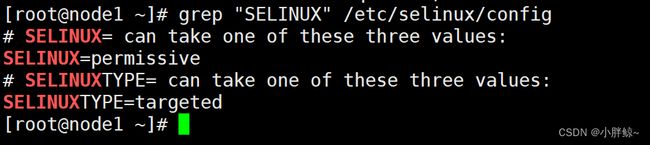

(2)在受控端主机node1查看selinux的状态和类型

[root@node1 ~]# grep "SELINUX" /etc/selinux/config

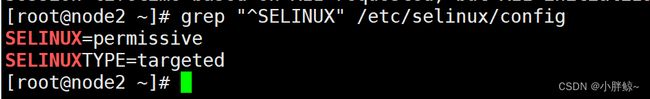

(3)在受控端主机node2查看selinux的状态和类型

[root@node2 ~]# grep "^SELINUX" /etc/selinux/config

八,配置网络

1,nmcli模块

(1)nmcli使用模块参数

作为network系统角色的代替选择,红帽ansible引擎包含可支持系统上网络配置的一系列模块。nmcli模块支持管理网络连接和设备。此模块支持配置网络接口组合和绑定,以及ipv4和ipv6寻址

下表列出nmcli模块的一些参数:

| 参数名称 |

描述 |

| conn_name |

配置连接名称 |

| autoconnect |

启用在引导时自动激活连接 |

| dns4 |

配置iPV4的dns服务器(最多3个) |

| gw4 |

为接口配置ipv4网关 |

| Ifname |

要绑定到连接的接口 |

| Ip4 |

接口的ip地址 |

| State |

启用或禁用网络接口 |

| Type |

设备或网络链接的类型 |

| Method4 |

atuo manual |

(2)nmcli使用模块案例

以下案例为网络连接和设备配置静态IP配置

name: NIC configuration

nmcli:

conn_name: ens224

ifname: ens224

type: ehternet

ip4: 172.25.250.30/24

gw4: 172.25.250.1

state: present

[root@server ~]# ansible web -m nmcli -a 'conn_name=ens224 ip4=172.25.250.30/24 gw4=172.25.250.1 dns4=172.25.250.2 state=present type=ethernet'

2,Hostname模块管理主机名

(1)Hostname模块管理主机名案例

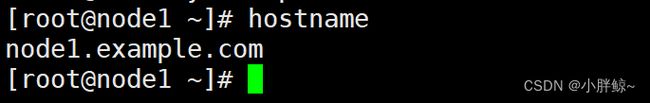

(1)受控端主机node1的主机名为node1.example.com

[root@node1 ~]# hostname(2)在控制端主机将受控端主机node1的主机名由node1.example.co改为node1.haha.com

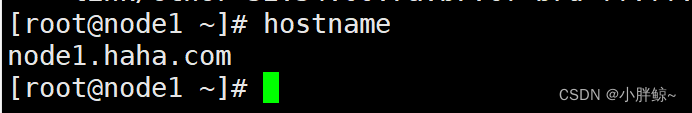

[root@server mod_test]# ansible node1 -m hostname -a 'name=node1.haha.com'(3)在受控端node1上查看更改后的主机名

[root@node1 ~]# hostname九,上传下载文件

1,get_url 模块

该模块主要用于从http、ftp、https服务器上下载文件(类似于wget),主要有如下选项:

(1)get_url 模块参数

- sha256sum:下载完成后进行sha256 check;

- timeout:下载超时时间,默认10s

- url:下载的URL

- url_password、url_username:主要用于需要用户名密码进行验证的情况

- use_proxy:是事使用代理,代理需事先在环境变更中定义

- owner: 指定属主

- group: 指定属组

- dest: 保存的位置

(2)get_url 模块案例

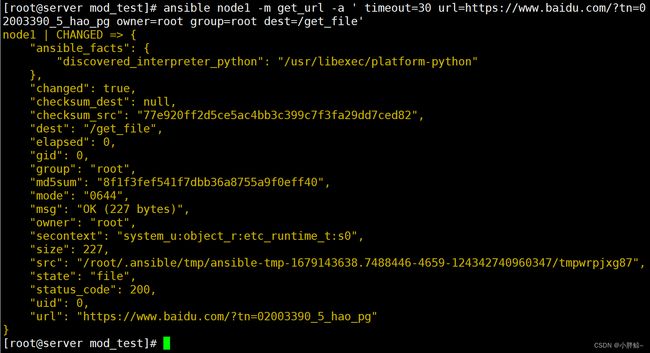

(1)在node1主机上下载百度首页文件保存到/get_file文件,文件的所属者与所属组均为root

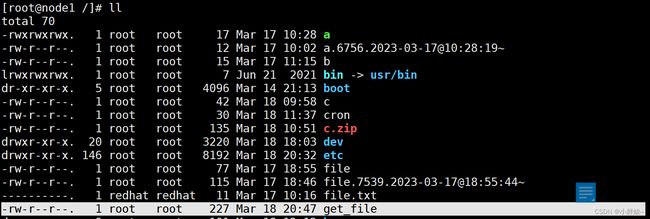

[root@server mod_test]# ansible node1 -m get_url -a ' timeout=30 url=https://www.baidu.com/?tn=02003390_5_hao_pg owner=root group=root dest=/get_file'(2)在根目录下查看get_file文件,发现已经存在

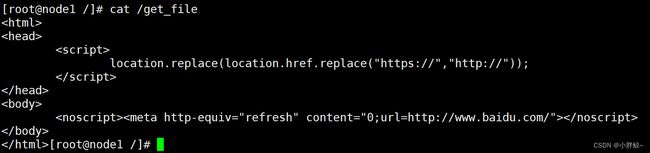

[root@node1 /]# ll(3)打开文件/get_file,内容如下:

[root@node1 /]# cat /get_file2,uri模块

(1)uri模块参数

curl http://localhost -k -u tom:

如果远端是web服务器,可以利用ansible直接请求某个网页

常见参数有:

- url= 指明请求的url的路径,如: http://10.1.32.68/test.jpg

- user= 如果请求的url需要认证,则认证的用户名是什么

- password= 如果请求的url需要认证,则认证的密码是什么

- method= 指明请求的方法,如GET、POST…

- body= 指明报文中实体部分的内容,一般是POST方法或PUT方法时用到

- HEADER_ 自定义请求报文中的添加的首部

- return_content: 是否将返回主体作为字典中的"content"值返回

- validate_certs: 如果“否”,则不会验证 ssl 证书。这应该只设置为“否”使用个人控制的网站使用自签名证书。

- Force_basic_auth:

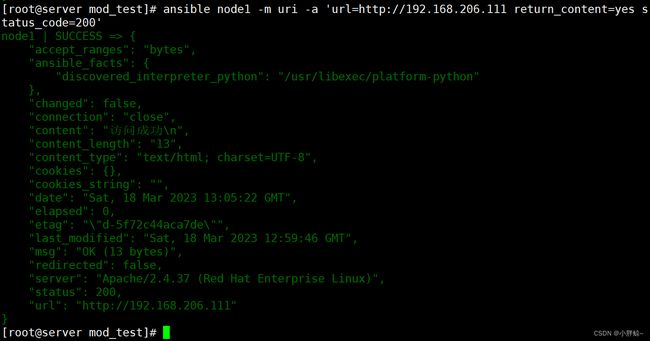

(2)uri模块案例

(1)在http://node1的web服务器的主页面输入"访问成功"

[root@node1 /]# echo "访问成功" > /var/www/html/index.html

(2)在受控端主机node2访问http://node1的web服务器的主页面内容

[root@server mod_test]# ansible node1 -m uri -a 'url=http://192.168.206.111 return_content=yes status_code=200'