《恶意网络环境下的Linux防御之道》系列之一:综述

《恶意网络环境下的Linux防御之道》系列之一:综述

-

- 引言

- 目录

- 内容介绍

- 评论

- 注意事项

- 局限

- 总结

引言

在2018年,我有幸承接了《恶意网络环境下的Linux防御之道》一书中文版(ISBN: 9787115544384)的翻译工作,经过两年多的合作努力(特别感谢人民邮电出版社编辑们的辛苦付出——对全书进行了逐字逐句地修订和校对)本书于近期终于和读者朋友们见面了:

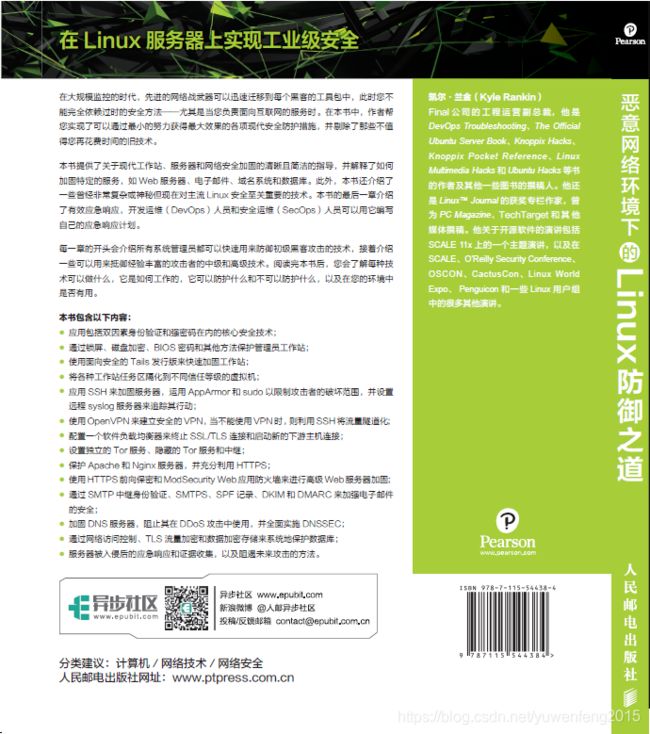

在这里很高兴有机会将这本实践性很强的Linux系统安全书籍介绍给广大安全技术爱好者,实际上本书的封底即包含了主要内容和背景的一个精致的小结:

此外“前言”中的“如何阅读本书”部分也提供了本书内容的导读,建议读者在阅读本书正文之前可以先浏览下这两处精要所在。

目录

本书的目录简列如下(更详细的目录列表请参考京东、当当等网站的相应网页1和2):

第1章 整体安全概念 1

1.1 安全基础 1

1.2 针对资深攻击者的安全措施 9

1.3 针对高级攻击者的安全措施 18

1.4 本章小结 22

第2章 工作站安全 23

2.1 安全基础 23

2.2 额外的工作站加固 31

2.3 Qubes 35

2.4 本章小结 50

第3章 服务器安全 51

3.1 服务器安全基础 51

3.2 中级服务器加固技术 57

3.3 高级服务器加固技术 67

3.4 本章小结 73

第4章 网络 75

4.1 基本的网络加固 76

4.2 加密网络 87

4.3 匿名网络 100

4.4 本章小结 108

第5章 Web服务器 109

5.1 Web服务器安全基础 109

5.2 HTTPS 113

5.3 高级HTTPS配置 118

5.4 本章小结 131

第6章 电子邮件 133

6.1 基本的电子邮件加固 133

6.2 身份验证和加密 138

6.3 高级加固 141

6.4 本章小结 157

第7章 域名系统 159

7.1 DNS安全基础 160

7.2 DNS放大攻击与速率限制 163

7.3 DNSSEC 168

7.4 本章小结 178

第8章 数据库 181

8.1 数据库安全基础 181

8.2 数据库加固 190

8.3 数据库加密 196

8.4 本章小结 200

第9章 应急响应 201

9.1 应急响应基础 201

9.2 安全的磁盘镜像生成技术 204

9.3 一个取证调查的示例 213

9.4 本章小结 219

附录A Tor 221

附录B SSL/TLS 227

内容介绍

本书共有9章正文和两个附录,致力于为读者提供一个实用的、面向当前威胁的Linux系统现代加固步骤清单。正文前几章侧重于一般性的安全主题,包括工作站、服务器和网络加固。后续章节重点关注如何对特定的服务器进行加固,如Web服务器、电子邮件、DNS和数据库,最后一章是关于应急响应。此外还包括了那些曾被视为过于复杂或神秘但现在却对主流Linux安全至关重要的一些技术。本书适合各个层次的Linux系统管理员、运维人员、安全从业人员阅读,也适合作为对系统攻击和加固感兴趣但不知从何入手的读者的参考书籍。本书具有良好的组织结构:

- 每章的开头都有一个引文部分和本章内容提纲挈领的总起,而每章的结尾部分也会有一个本章内容小结。

- 每一章在组织结构上都分为3个小节。随着小节的递进,威胁和加固步骤也越高级。

- 正文各章可能会引用到的专用技术部分被独立出来作为两个附录(Tor和SSL/TLS),使整体结构更加简洁并适合读者查阅。

一般来说,3个小节分别对应本章安全主题涉及的基础、中级以及高级加固技术。按照读者的专业知识和面临的威胁程度进行细分,充分考虑了读者的不同技术背景和可能面对的安全威胁等级来递进式地组织内容,以适合各个层次的读者阅读:

- 每章的第1节面向各个经验层次的读者。包含了那些只要耗费最少时间便可以收获最大效果的加固步骤,目标是让读者仅需花上几分钟时间就可以执行它们而无论专业水平。这些基本安全防护一旦实现,就可以保护您免受互联网上一般的黑客攻击。

- 第2节面向中高级系统管理员,其中包含的加固步骤可以帮助您阻止中等水平到高级黑客的攻击。这一节的步骤会相对复杂,并且需要花费较多时间来完成。

- 原作者自言每章的第3节才是他的乐趣所在,其中包括那些需要全力以赴地针对黑客们的高级加固步骤。有些相当复杂和耗时,而另一些可能只是第2节中级方法的延续。

安全类图书一直是市场热点,而Linux系统安全方向的书籍也是汗牛充栋。个人感觉本书的特色在于:

- 注重实操性。本书主要面向网管、DevOps和SecOps(现在还有一个新领域DevSecOps),总结的各级安全加固步骤有很强的可实践性,易于在生产环境中应用。

- 授人以渔。在快速迭代的安全技术和乱花渐欲迷人眼的各类安全产品的背后,不变的始终是一些基本的安全原则和思想。本书着重强调了包括最小特权原则、深度防御、保持简单、区隔化在内的基本安全原则,而全书中描述的各类加固步骤正是围绕这些基本安全原则的最佳实践。

- 本书涉及的一些安全技术/项目是其他安全领域书籍中比较少见的。比如第2章第3节中讲解了Qubes3,这个由波兰著名女黑客Joanna Rutkowska创建的开源项目在业界中有不俗的口碑和广泛的应用(Edward Snowden称其为"当今最好的操作系统"4),是应用区隔化安全原则的典范,它的设计和实现影响了其他很多安全产品。又如第9章中介绍了Sleuth Kit5和Autopsy这些数字取证领域开源工具的具体应用。

- 本书着重突出了SSL/TLS、HTTPS、密码攻防、身份认证等常用安全技术,具有很好的实用性。此外还包含数据库安全,匿名网络技术等热门安全技术领域。

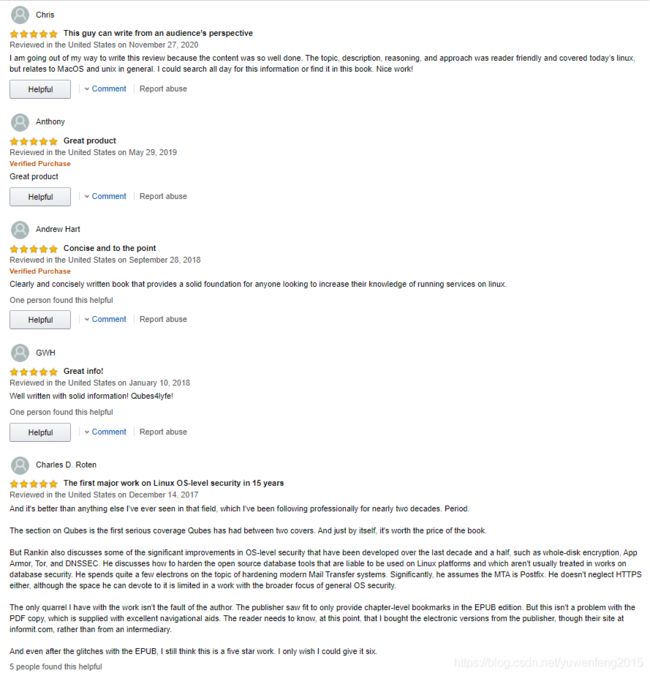

评论

原书在亚马逊上的总体风评还不错(4.4星)6,现摘录一些正面和负面的评论如下:

注意事项

本书涉及到不少开源安全项目的构建、部署和运行操作,请注意原作者描述那些加固步骤时对应的上下文:包括使用的Linux发行版、工具链的版本、安全工具的版本等。一般来说读者的工作环境与书中的实验平台并不一致(实际上也没有必要完全一致),而由于时效性,读者常常应该会使用比书中更高的各种软件版本,这些新版本可能会解决旧版本中的一些问题并提供新的功能,同时也可能会引入新的问题。这时对于书中给出的一些步骤就不必固守不变,而需要根据实际情况灵活变通。在具体按照书中加固步骤进行实践时,还可能会遇到与书中描述不一致的结果情况,这时也需要读者自行分析判断并解决问题,举一反三的能力当然也是安全运维人员的必备素质。

局限

本书其实主要针对的是Linux服务器安全,从基本的Linux服务器加固到常用的Email、DNS、数据库等服务都有涵盖,如果说还有什么缺憾的话,那可能主要有以下几方面:

- 网络和Web安全(本书第4章和第五章)的相关技术很多,本书在这两个领域的力度稍显不足。当然这两者都是很广泛的话题,完全可以各自单独写一本书。

- 没有涉及容器、K8S、微服务等热门领域的安全技术。

- 没有包含人工智能关联的安全技术,而人工智能在安全领域正在发挥越来越重要的作用。

- 缺少最新Linux内核安全技术助力下的系统安全加固。

总结

结合本书的主要内容与书名,也可以谓之为“管理员视角下的Linux系统安全加固总结”。原作者由浅入深,以娓娓道来的方式清晰明了地讲解了Linux系统管理所涉及的重要领域。是Linux系统安全运维人员或安全技术爱好者值得参考的一本指南。

注:本篇是《恶意网络环境下的Linux防御之道》一书系列的第一篇“综述”部分,在后续文章中我们将逐次介绍本书所涉及的安全工具和开源项目,并对相关技术进行拓展。