华为防火墙ipsec vp*实例配置

拓扑介绍

FW1模仿某集团公司总部公网出口,FW3模仿其分公司公网出口

通过在inter上搭建IPSec实现双方内网互通

配置思路

1、预配底层,VLAN10与VLAN20网关起在FW1与FW2上;FW1、AR2、FW3模拟Inter公网环境实现FW1与FW3出接口互通,此处配置省略。

2、IPSEC配置

a、ipsec proposal(ipsec安全提案),指定封装模式,使用的数据加密协议,协议的认证算法与加密算法。

b、ike proposal(ike提案),如果是通过IKE自动协商秘钥则需要配置IKE提案,用于指定秘钥交互的认证方式与算法。

c、ike peer ,绑定ike proposal,指定ike交互模式与对端用于接收IPSEC报文地址,指定共享秘钥,还可以设定dpd消息(类似Keepalive报文)。

d、创建ACL抓取IPSEC感兴趣流量。

e、创建ipsec policy,绑定ipsec proposal、Ike peer、ACL感兴趣流、配置本地站点地址。

f、接口下启用ipsec policy。

配置注意事项

1、双方站点使用的加密协议与算法要保持一致,否则协商不通过。

2、ACL抓取的兴趣流必须源目地址都精确,若只有源没有目的会导致隧道协商不通过(可以配置any)。

3、当NAT和IPSEC同时配置在一台设备上,会先执行NAT再执行IPSEC,所以需要在NAT的ACL中deny掉IPSEC的感兴趣数据流。

4、不同厂商间设备缺省加密算法以及认证模式不同,可以先使用命令查看缺省值比对后再配置。

配置开始

a、ipsec proposal(ipsec安全提案)

FW1上:

ipsec proposal 1

transform esp //封装协议为ESP协议(ESP既支持认证也可进行数据加密相对于SA更安全)

encapsulation-mode tunnel //数据封装模式为隧道模式

esp authentication-algorithm sha2-256 //ESP的认证算法

esp encryption-algorithm aes-256 //ESP的加密算法

FW2上:

ipsec proposal 1

transform esp //封装协议为ESP协议(ESP既支持认证也可进行数据加密相对于SA更安全)

encapsulation-mode tunnel //数据封装模式为隧道模式

esp authentication-algorithm sha2-256 //ESP的认证算法

esp encryption-algorithm aes-256 //ESP的加密算法

配置技巧:当我们配置ipsec proposal 时可以先查看缺省的模式,省略配置命令

命令:dis ipsec proposal

b、ike proposal(ike提案)

FW1上:

ike proposal 1

encryption-algorithm aes-256 //加密算法

dh group14 //最大支持的秘钥宽度

authentication-algorithm sha2-256 //认证算法

authentication-method pre-share //认证方式

integrity-algorithm hmac-sha2-256 //完整性算法(选择配置)

prf hmac-sha2-256 //prf算法(选择配置)

FW2配置相同

查看ike proposal

dis ike proposal

c、ike peer

FW1:

ike peer 1

undo version 2 //使用版本1,不使用版本2

pre-shared-key huawei@123 //预共享秘钥

ike-proposal 1 //绑定IKE提案

dpd type periodic //dpd消息为周期发送

dpd idle-time 10 //检测包发送时间为10S,缺省为30

remote-address 23.0.0.3 //对端IPSEC地址

local-id-type ip //本地ID类型指为IP

exchange-mode main //ike在1阶段交互模式为主模式

配置完成后可以通过命令进行比对 :dis ike peer

FW3:

ike peer 1

undo version 2 //使用版本1,不使用版本2

pre-shared-key huawei@123 //预共享秘钥

ike-proposal 1 //绑定IKE提案

dpd type periodic //dpd消息为周期发送

dpd idle-time 10 //检测包发送时间为10S,缺省为30

remote-address 12.0.0.1 //对端IPSEC地址

local-id-type ip //本地ID类型指为IP

exchange-mode main //ike在1阶段交互模式为主模式

d、创建ACL抓取IPSEC感兴趣流量。

FW1:

acl number 3000

rule 0 permit ip source 10.0.10.0 0.0.0.255 destination 10.0.20.0 0.0.0.255

FW3:

acl number 3000

rule 0 permit ip source 10.0.20.0 0.0.0.255 destination 10.0.10.0 0.0.0.255

e、创建ipsec policy,绑定ipsec proposal、Ike peer、ACL感兴趣流、配置本地站点地址。

FW1:

ipsec policy FW1 1 isakmp

security acl 3000

ike-peer 1

proposal 1

tunnel local 12.0.0.1 //设置隧道本地地址,(华为路由器是在ike-peer 视图下指定)

FW3:

ipsec policy FW3 1 isakmp

security acl 3000

ike-peer 1

proposal 1

tunnel local 23.0.0.3

d、接口下启用

FW1:

interface GigabitEthernet1/0/1

ipsec policy FW1

FW3:

interface GigabitEthernet1/0/0

ipsec policy FW3

此时IPSEC隧道参数已经配置完成,接下来配置防火墙策略与路由。

路由

FW1:

ip route-static 10.0.20.0 255.255.255.0 23.0.0.3

FW3:

ip route-static 10.0.10.0 255.255.255.0 12.0.0.1

防火墙策略

FW1上:(FW3配置类似)

区域配置:

firewall zone trust

set priority 85

add interface GigabitEthernet1/0/0

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/1

策略配置:

security-policy

rule name local_untrust

source-zone local

destination-zone untrust

action permit

rule name untrust_local

source-zone untrust

destination-zone local

action permit

rule name trust_untrust

source-zone trust

destination-zone untrust

action permit

rule name untrust_trust

source-zone untrust

destination-zone trust

action permit

策略解释:

local区域与UNtrust区域双向放通是为了ipsec隧道能正常建立收发IPSEC协商报文(如果有协议管控需要放开UDP、ESP协议)

Trust区域与UNtrust区域双向放通是为了两个区域间内外互访

此时我们可以查看防火墙上的会话表:

dis firewall session table

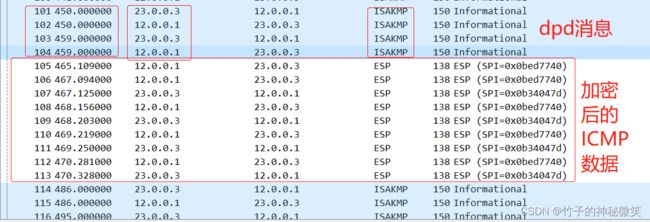

会话表中UDP协议传输的为dpd保活报文

使用PC1pingPC2:

查看FW会话表

此时看数据就非常明显了,如何放区域策略也一目了然

查看抓包数据

在FW1上的G1/0/1上抓包

每10S循环的dpd消息报文