云计算的学习(三)

三、云计算中的网络基础知识

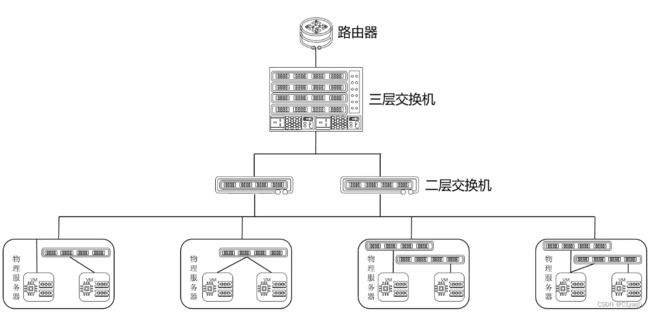

1.虚拟化中网络的架构

1.1虚拟化中网络的架构

二层交换机作为接入交换机使用,三层交换机可以作为汇聚交换机或核心交换机,在抛开网络安全设备时,路由器直接连接在互联网上。

1.2广播和单播

物理服务器内部主要运行虚拟机,虚拟机有两种方式与网络进行连接:广播和单播

广播时同一个广播域内所有设备都能听到,目标设备监听到广播后作出回应二者进行单线联系,即单播,非目标设备会忽略广播信息。

**广播缺点:**存在安全隐患(VRP攻击);网络中都是广播流量,会阻塞业务流量,影响效率

1.3VLAN

VLAN给每一个数据包的数据头加一个VLAN ID作为身份识别,ID相同说明在同一个广播域,不同广播域之间的广播流量是接收不到的。

VLAN的交换机接口分为两类:Access和Trunk。Access通常配置在连接电脑的接口上,只允许一个VLAN通过;Trunk通常配置在两台交换机互连的接口上,允许多个VLAN通过。每一个交换机上只能创建4096个VLAN,其中VLAN 0和VLAN 4095不能用

1.4路由

不同VLAN ID的虚拟机之间无法直接通讯,需要借助路由进行通讯。

通讯源通过路由的转发,将信息发送到目标虚拟机的网段下。

路由多个接口,每一个接口对应一个VLAN。

1.5默认路由

又名默认网关、网关,是路由的一种特殊情况,只有一个接口,可以对应多个VLAN。

2.虚拟化中物理网络的介绍

2.1虚拟化中路由器的作用

虚拟化中的路由器通常放置在云数据中心的出口,向上连接互联网,向下连接数据中心

2.2虚拟化中三层交换机的作用

在云计算中通常会根据流量的用途进行分类并用VLAN进行隔离,通常分为管理流量、业务流量、存储流量、管理&业务流量,不同流量之间进行通讯需要使用三层交换机,将所有流量和默认路由设置在三层交换机上,实现不同功能流量之间的通讯。

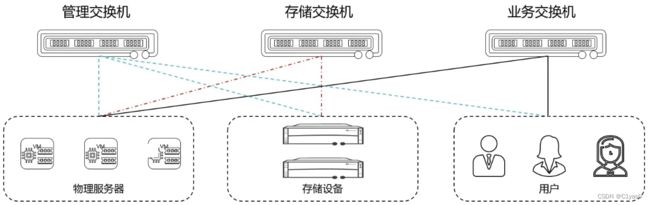

2.3虚拟化中二层交换机的作用

不同的流量在逻辑上用vlan区分开,起到安全作用,但在物理上还是使用一个通道,而通道带宽是有限的,为了保证所有的流量都拥有足够的带宽,需要使用不同的二层交换机承载不同的流量。

管理交换机、存储交换机、业务交换机分开叫做带外管理;管理交换机和业务交换机合二为一叫做带内管理。

当设备较多时二层交换机可以作为接入交换机,将流量汇聚后传输给三层交换机。

2.4虚拟化中物理网卡的作用

①逻辑形态

逻辑形态上把流量分为管理流量、业务流量、存储流量,将大的业务链路分成几个业务通道,每个通道都承载单独的流量

②物理形态

在物理形态上分为绑定和不绑定:不绑定是一个网卡只走一个流量,或一个网卡走多个不同流量;绑定是,将多个网卡合并做聚合链路,保重流量不会中断,同时提高了链路带宽。

3.虚拟化中虚拟网络介绍

3.1虚拟网络主流架构

虚拟机如何借助物理网络向外通信,一般有三种方式:桥接、NAT、虚拟交换机

这三种方式都属于桥接,但是彼此间又有所不同

①桥接和NAT

将虚拟机的网卡与物理机的网卡进行连接,在向外通信时,必须要把自己的地址写进去作为源地址。二者在源地址的传输方式有所不同:桥接对虚拟机发出的包源地址不做任何修改;NAT在源地址到网桥时要就行修改,NAT的全称为“Network Address Translation”,译为“网络地址转换”。

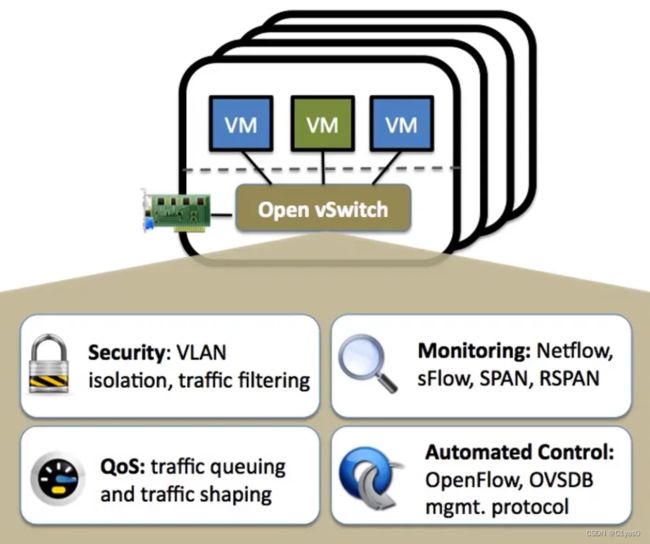

②虚拟交换机

通过虚拟交换机,虚拟交换机和物理网络进行连接。

以Open cSwitch为例有四个特点:安全、可监控、可以做到Qos、实现自动化。

引入虚拟交换机的优点:

-

方便管理员对整套云环境的网络状态、数据流量进行监控

-

引入缓存机制可以加速数据包的转发效率和寻址速度

-

SDR(软件定义网络)的本质是转控分离(控制面和数据面进行分离),只有虚拟交换机能做到转控分离

-

比桥接支持的协议更多,桥接只支持vxlan,虚拟交换机支持gre隧道、vxlan、ipsan等;适用场景也多,适用于xen、kvm、virtual box、vmware等

虚拟交换机分为标准虚拟交换机和分布式虚拟交换机

- 标准虚拟交换机只运行在一台宿主机上

- 分布式虚拟交换机分布在多台宿主机上,多台宿主机共享一个虚拟交换机,只需要对一个虚拟交换机做配置修改,其他所以宿主机上也能得到更新

4.华为虚拟化产品的网络特性

4.1FusionCompute网络架构

- 每个虚拟机网卡连接到虚拟交换机上的那个端口是一个虚拟端口,具有相同属性的端口就会形成一个端口组,这样可以方便管理员管理,不需要对每一个端口做配置,如果属性一致,只需要对端口组配置修改即可

上行链路:

- 虚拟交换机链接物理网卡的端口就叫做上行链路,上行链路是FC中,虚拟网络和物理网络的一个分界线,向上是虚拟网络,向下是物理网络;每个虚拟交换机在CNA主机上都有一条上行链路,如果在CNA主机上有多个虚拟交换机,就需要多条上行链路;上行链路可以对应单独的网口,也可以是多个网口绑定后的一条链路

4.2流量走向

不同虚拟机之间有3种情况的流量走向

①相同CNA主机不同端口组

端口组其中一个属性是VLAN ID,而VLAN之间是不能通信的,需要通过三层交换机,流量再传输回来,需要经过物理网络。

②相同CNA主机相同端口组

虚拟交换机相当于是二层交换机,都属于一个VLAN,所以不需要经过物理网络,直接在虚拟交换机内部就完成通信。

③相同端口组不同CNA主机

因为是不同的CAN主机,所以一定是要经过物理网络。

4.3安全组

安全组内有很多规则,用来匹配流量,每条规则就是一条警戒线。只有数据包匹配上规则才能放行或者拒绝;如果没匹配上就会禁止。