LitCTF 2023 web wp

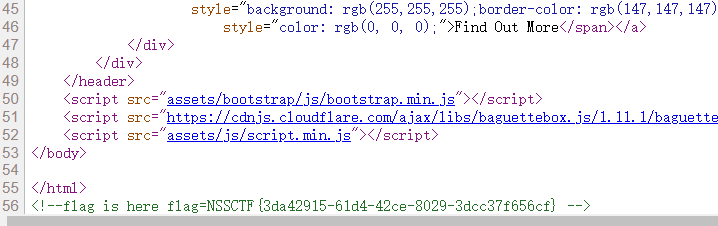

我Flag呢?

在源码里面,Ctrl+U看一下。

Follow me and hack me

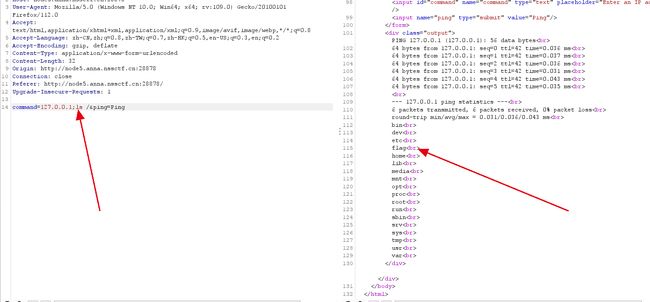

Ping

前端有过滤,只能输入ip,不能加点系统命令什么的。

抓包改包,发现可以执行系统命令,前面提到的前端验证猜想成立。

获得flag

导弹迷踪

前端小游戏,flag在源码里面,拼接一个NSSCTF就行啦。

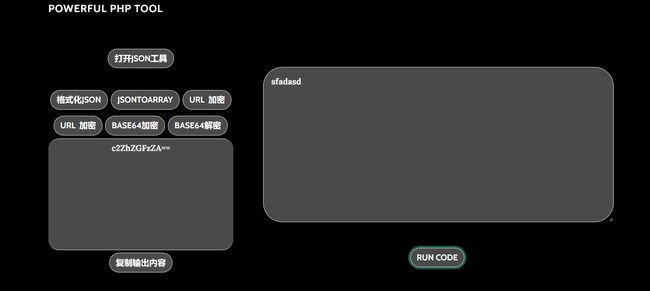

PHP是世界上最好的语言!!

题目描述:

探姬坚信PHP是世界上最好的语言,于是她用PHP写了一个小工具 (Flag位于根目录)

payload:

system('cat /flag');

作业管理系统

查看源码,获得账号密码

进入管理界面,创建文件shell.php。

然后编辑,写入:

GIF89a

访问shell.php,执行命令

Vim yyds

先扫一下目录

这题是vim泄露,原理如下。

访问/.index.php.swp,下载一个文件如下(自己整了一下,太乱了):