深度解析人脸识别绕过问题及解决方案

关于人脸识别的安全问题,之前写过一篇文章: AI换脸背后的产业链详解,往后神仙姐姐背后有可能是…

人脸识别会产生的危害我们就不赘述了,大家其实从各种新闻都能看到相关的消息,什么10分钟被骗430万等新闻可是上了知乎热搜的!

今天我们主要讲一下黑灰产是怎么做到绕过人脸识别,以及我们各大公司(尤其是金融行业)要如何去防御。

一、黑灰产攻击手段解析

01 攻击手段升级

首先,我们要知道,黑灰产是一个完整的产业链,以我们“薅羊毛”这个简单的产业链来举个例子:

而涉及到金融行业,整个黑灰产会隐藏的更深一些,产业复杂度也会更高一些。而他们会提供各种攻击手段和教程。就人脸识别攻击这个领域,他们已经从人脸数据编辑升级到了设备+程序维度。

人脸数据编辑:

设备+程序维度:

也就是说,黑灰产人家现在鸟枪换炮,一直在进步!(我们要警惕呀!)

02 攻击位置

人脸识别的攻击主要是针对两个位置的攻击:

位置一:劫持摄像头。 核心思路是为APP加入不受APP所有者控制的旁路系统,由这个旁路控制APP,使得其本该接收由系统唤醒摄像头捕捉的人脸数据替换为接收其准备好的人脸数据。

位置二:劫持人脸识别返回接口。 核心思路是绕过人脸识别流程,直接更换服务端返回结果,从而达到通过人脸识别验证流程。

我们在这一块就不做太详细的介绍了(怕有人学坏)。以“劫持摄像头”来简单说一下流程吧:

在这部分,黑灰产首先会做好攻击的准备工作。比如相应的攻击设备和人脸数据(现在人脸数据2块钱能买一堆),同时对目标程序进分析(通常黑灰产会使用jadx对目标程序进行分析)

接下来,就是获取设备的权限并且安装攻击框架。最后劫持摄像头并且投喂人脸数据

当然,黑灰产还有很多其他方式去破解攻击,但是一般都需要提前去准备人脸数据(提前录制或者购买),所以从我们每个人自身来说,如果能保护好自身的人脸数据,就不会被不法分子利用。

二、人脸识别解决方案

目前主流的人脸识别解决方案架构一般如下:

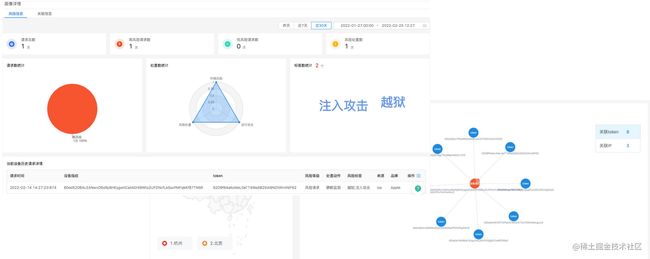

整个方案的思路是通过威胁探针、流计算、机器学习等先进技术,集设备 风险分析、运行攻击识别、异常行为检测、预警、处置为一体的主动防御平台。最主要做到:针对人脸识别场景的威胁感知,识别即处置,即时阻断已知威胁

01 风险感知防御能力

针对是否注入以及app签名、包名等,一般通过下面两个策略来感知:

刷脸风险策略: 应用函数劫持攻击方式:对APP内部的关键函数 调用关系进行HOOK劫持,做完活体检测后,在数据包发 送之 前进行照片替换,换为攻击者指定照片;

二次打包识别策略: 策略配置app的包名 签名 大小这些参数匹 配来判断是否有二次打包

02 设备风险信息

基于历史数据、关联分析生成的设备画像,可以呈现出当前设备的所有历史请求,出现过的风险标签,常登 陆地,关联IP等情况

03 主动阻断风险

终端响应处置: 在客户端进行响应处置,第一时间在终端处置对应的风险,对于高等级风险或者核心操作可以采取此种方式。

业务响应处置: 与业务、风控系统结合,把终端发现的风险,以及对应的策略分析结果输出给业务/风控体系,再结合业务流程进行人工处置、加黑等操作

举个例子:

比如说一旦我们检测到“重打包监测”,那么在终端我们就可以选择App退出以及中断流程,而在业务端我们可以选择中断业务以及加入黑名单等方式;

而如果监测到“摄像头劫持”,那么在终端我们就可以选择APP退出、终端提示、中断业务,以及在业务端选择中断业务、黑名单、人工审核

…

针对不同的场景可以在终端和业务端选择不同的应对方式。

04 攻击还原以及人工介入能力

基于我们的 人工审查中心 ,我们可以做到:

- 黑数据沉淀:对于iP、设备等风险数据可以加入到黑名单为防御赋能

- 行为分析:对历史行为进行分析,总结习惯性特征,并支持实时计算给决策引擎、模型平台使用

- 人工核查:通过人为分析等手段进行核查是否为真正风险

- 攻击行为还原:黑灰产环境、攻击手段还原

- 风险事件监控:对风险事件进行监控,包括命中的防御策略及处置动作

- 审查条件设置:对于命中审查条件的事件自动加入到人工审查中心

- 认领和分配机制等:审查人员可以认领或将风险事件分配给对应人员进行核查

同时,基于这个系统,我们还能对黑灰产的每一步攻击数据,命中的防御策略及处置,都可以在系统中进行回放,所有行为皆有迹可查。

三、结语

对于人脸识别攻击手段的防控,要做到全流程的闭环,需要从威胁感知、防护处置、数据挖掘、监控预警、行为分析下功夫,目前主流厂商也基本是从方式入手去升级自己的系统。

目前主要被攻击的对象集中在金融行业,尤其是银行,毕竟钱在那里…所以银行风控人员需要提起足够高的重视,让不法分子不论采取哪种手段都无法攻破自身的防御系统。(自我举报说要去抢银行的不算)

如果需要人脸识别解决方案,戳>>>人脸识别解决方案