如何修复ssh漏洞进行版本升级

目录

一、ssh低版本漏洞信息

OpenSSH GSSAPI 处理远端代码执行漏洞

OpenSSH GSSAPI认证终止信息泄露漏洞

OpenSSH X连接会话劫持漏洞

二、升级ssh版本进行修复漏洞

第一步 安装Telnet服务

第二步 重启服务

第三步 安装依赖环境

第四步 备份ssh老版本文件

第五步 导入服务包并解压

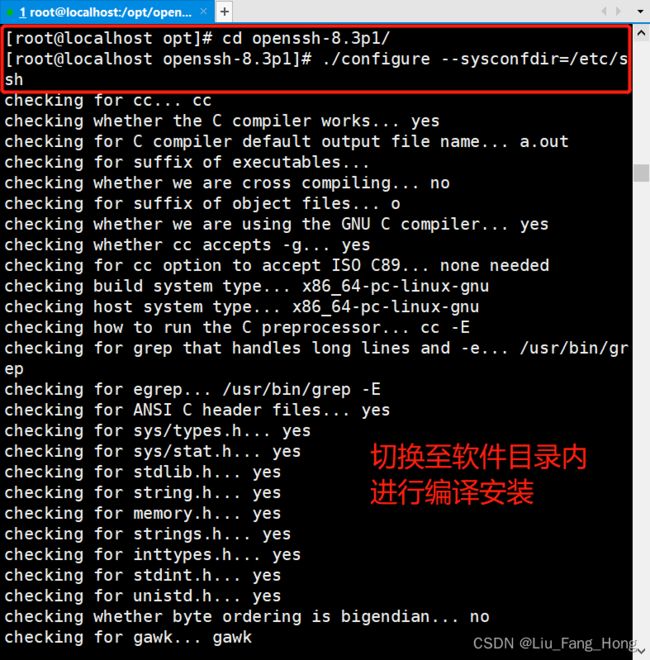

第六步 进入服务目录进行编译安装

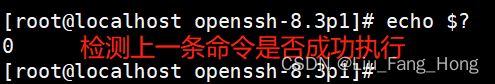

第七步 检测是否编译安装成功

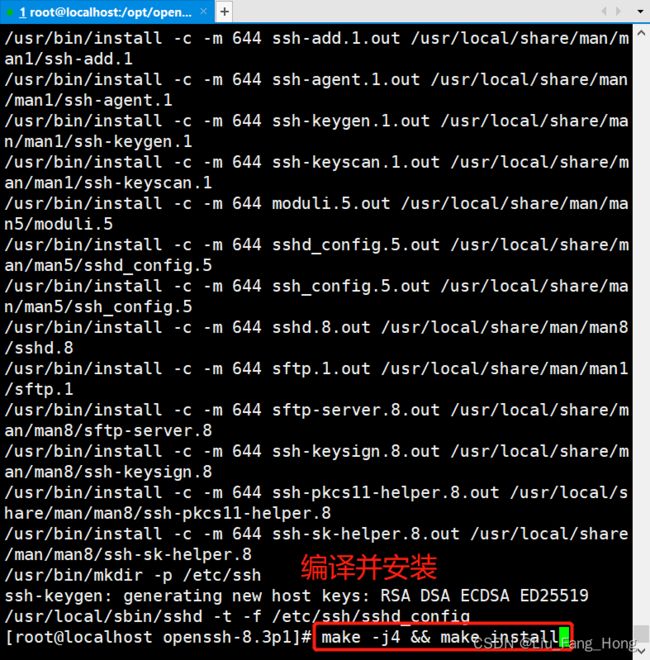

第八步 编译安装

第九步 复制源码启动脚本

第十步 修改配置文件

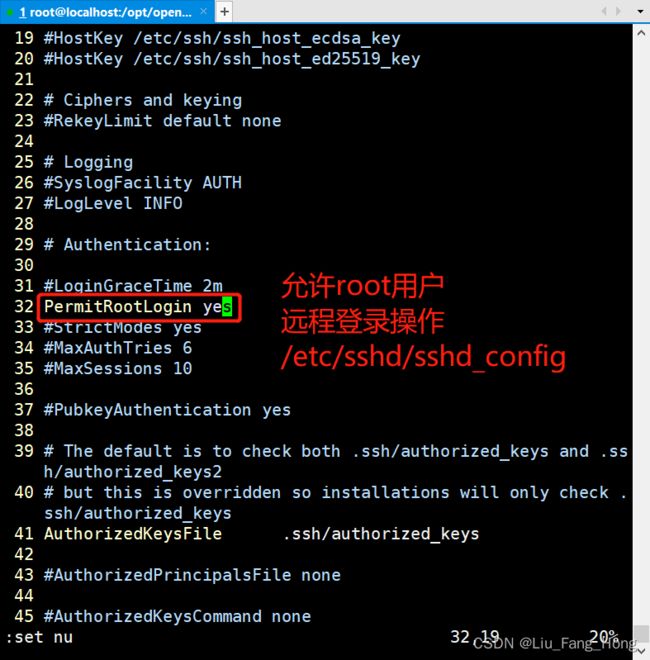

第十一步 修改配置ssd文件

第十二步 复制文件让目录识别

第十三步 文件赋权

第十四步 查看老版本信息

第十五步 用绝对路径查看

第十六步 用另一个版本文件查看

第十七步 优化文件路径

一、ssh低版本漏洞信息

OPENSSH存在3大安全漏洞,祥如下:

OpenSSH GSSAPI 处理远端代码执行漏洞

漏洞分类 守护进程类

危险级别 高

影响平台OpenSSH OpenSSH < 4.4

详细描述OpenSSH 4.3 之前的portable 版本存在远端代码执行漏洞. 攻击者可以利用race 无法处理特别制作

的signal handler 而导致阻断服务. 如果通过GSSAPI 认证,攻击者可以在系统上执行任意代码.

修补建议 以下措施进行修补以降低威胁: 升级至OpenSSH 4.4 或最新版本的OpenSSH. OpenSSH 4.4

released ftp://ftp.openbsd.org/pub/OpenBSD/OpenSSH/

参考网址# MLIST:[openssh-unix-dev] 20060927 Announce: OpenSSH 4.4 released #

URL:http://marc.theaimsgroup.com/?l=openssh-unix-dev&m=115939141729160&w=2

OpenSSH GSSAPI认证终止信息泄露漏洞

漏洞编号000a03fa

漏洞分类 守护进程类

危险级别 中

详细描述OpenSSH portable 版本GSSAPI 认证存在信息泄露漏洞. 远端攻击者可以利用GSSAPI 认证终止回传

不同的错误讯息和确认usernames 非特定的平台进而攻击,攻击者可以获得usernames 的信息.

修补建议 升级至OpenSSH 4.4 或最新版本的OpenSSH. OpenSSH 4.4 released

http://www.openssh.com/txt/release-4.4

参考网址* BUGTRAQ:20061005 rPSA-2006-0185-1 gnome-ssh-askpass openssh openssh-client openssh-

server * URL:http://www.securityfocus.com/archive/1/archive/1/447861/100/200/threaded

OpenSSH X连接会话劫持漏洞

漏洞分类 守护进程类

危险级别 中

影响平台OpenSSH < 4.3p2

详细描述 在通过启用了X11转发的SSH登录时,sshd(8)没有正确地处理无法绑定到IPv4端口但成功绑定到IPv6端

口的情况。在这种情况下,使用X11的设备即使没有被sshd(8)绑定也会连接到IPv4端口,因此无法安全的进行转

发。 恶意用户可以在未使用的IPv4端口(如tcp 6010端口)上监听X11连接。当不知情的用户登录并创建X11转

发时,恶意用户可以捕获所有通过端口发送的X11数据,这可能泄露敏感信息或允许以使用X11转发用户的权限执

行命令。

修补建议 建议您采取以下措施进行修补以降低威胁:OpenSSH已经提供更新的下载地址:# OpenSSH

openssh-3.9p1-skip-used.patch http://cvs.fedora.redhat.com/viewcvs/rpms/openssh/devel/openssh-

3.9p1-

skip-used.patch?rev=1.1&view=markup

参考网址* BUGTRAQ:20080325 rPSA-2008-0120-1 gnome-ssh-askpass openssh openssh-client openssh-

server * URL:http://www.securityfocus.com/archive/1/archive/1/490054/100/0/threaded

二、升级ssh版本进行修复漏洞

第一步 安装Telnet服务

命令:rpm -q telne-server

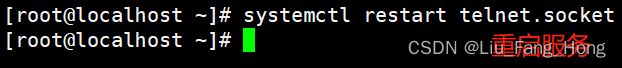

第二步 重启服务

命令:systemctl restart telnet.socket

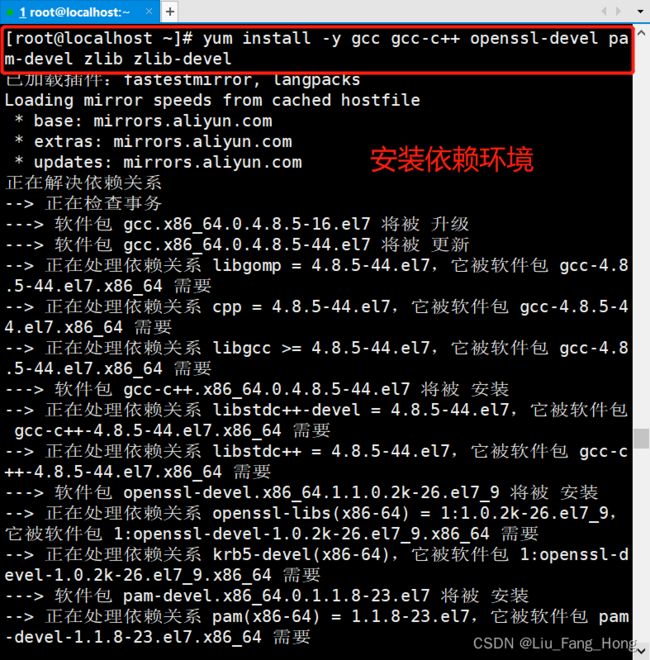

第三步 安装依赖环境

命令:yum -y install gcc gcc-c++ openssl-devel pam-devel zlib zlib-devel

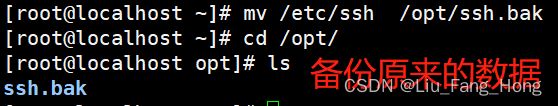

第四步 备份ssh老版本文件

命令:mv /etc/ssh /opt/ssh.bak

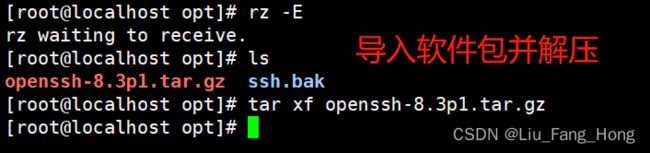

第五步 导入服务包并解压

命令:tar xf [服务包名]

第六步 进入服务目录进行编译安装

命令:./configure --sysconfdir=/etc/ssh

第七步 检测是否编译安装成功

命令:echo $?

第八步 编译安装

命令:make -j4 && make install

第九步 复制源码启动脚本

命令:cp /opt/openssh-8.3p1/contrib/redhat/sshd.init /etc/init.d/sshd

第十步 修改配置文件

命令:vim /etc/init.d/sshd

第十一步 修改配置ssd文件

命令:vim /etc/sshd/sshd_config

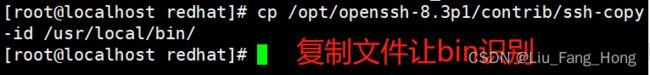

第十二步 复制文件让目录识别

命令:vim /opt/openssh-8.3p1/contrib/ssh-copy-id /usr/local/bin

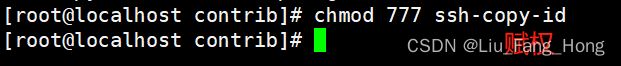

第十三步 文件赋权

命令:chmod 777 ssh-copy-id

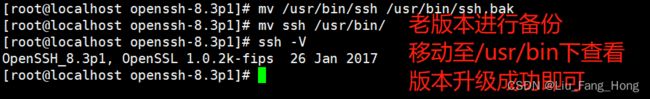

第十四步 查看老版本信息

命令:ssh -V

第十五步 用绝对路径查看

命令:/usr/local/sbin/sshd -V

第十六步 用另一个版本文件查看

命令:/usr/bin/ssh -V

第十七步 优化文件路径

命令:mv /opt/openssh-8.3p1/ssh /usr/bin