部署Docker harbor私有仓库

目录

- 一、Harbor

-

- 1.1、Harbor概述

- 二、Harbor部署

-

- 2.1、下载Harbor安装程序

- 2.2、配置harbor参数文件

- 2.3、启动harbor

-

- 2.3.1、通过浏览器登陆到harbor

- 2.3.2、本地登录

- 2.3.3、进行下载镜像测试

- 2.3.4、对镜像进行打标签

- 2.3.5、上传镜像到harbor

- 2.3.6、客户机进行镜像的下载

- 2.3.7、下载apache镜像,并上传到私有仓库

- 2.4、修改完配置文件要重新安装

- 2.5、创建Harbor用户

-

- 2.5.1、添加成员

- 2.5.2、用新成员身份去下载镜像

一、Harbor

1.1、Harbor概述

■ Harbor被部署为多个Docker容器,因此可以部署在任何支持 Docker的 Linux发行版上。(registry 为其核心组件)

■ Harbor 比 registry相比好处是: harbor支持多种功能、图形化界面管理、多用户权限、角色管理机制、安全机制

■ 服务端主机需要安装 Python、Docker引擎和 Docker Compose(web环境支持的是PY语言,故需要安装Python)

二、Harbor部署

2.1、下载Harbor安装程序

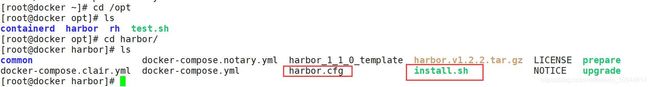

[root@docker ~]# tar zxvf harbor-offline-installer-v1.2.2.tgz -C /opt

[root@docker ~]# cd /opt

[root@docker opt]# ls

[root@docker opt]# cd harbor/

[root@docker harbor]# ls

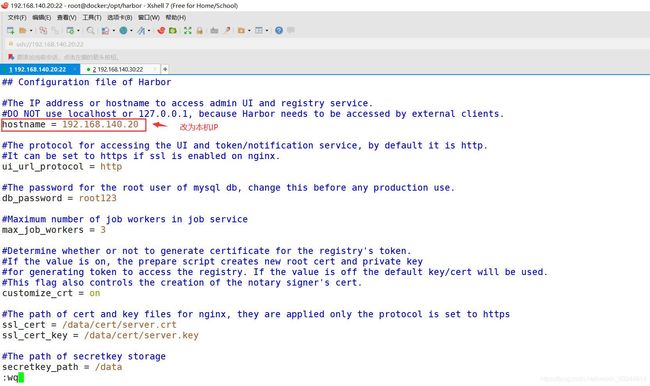

2.2、配置harbor参数文件

注:关于Harbor.cfg配置文件中有两类参数:所需参数和可选参数

(1)所需参数这些参数需要在配置文件Harbor.cfg中设置。如果用户更新它们并运行install.sh 脚本重新安装 Harbour,参数将生效。具体参数如下:

- hostname:用于访问用户界面和 register服务。它应该是目标机器的IP地址或完全限定的域名(FQDN)

例如192.168.140.30或hub.gc.cn。不要使用localhost或127.0.0.1为主机名 - ui_url_protocol: (http或 https,默认为 http)用于访问uI和令牌/通知服务的协议。如果公证处于启用状态,则此参数必须为https。(身份验证时会向Mysql数据库进行比对,然后授予令牌)

- max_job_workers:镜像复制作业线程

- db_password:用于db_auth的MySQL数据库root用户的密码

- customize_crt:该属性可设置为打开或关闭,默认打开。打开此属性时,准备脚本创建私钥和根证书,用于生成/验证注册表令牌。当由外部来源提供密钥和根证书时,将此属性设置为off

- ssl_cert: SSL 证书的路径,仅当协议设置为 https 时才应用

- ssl_cert_key: SSL密钥的路径,仅当协议设置为 https时才应用

- secretkey_path:用于在复制策略中加密或解密远程register密码的密钥路径

(2)可选参数

这些参数对于更新是可选的,即用户可以将其保留为默认值,并在启动 Harbor后在 Web ul上进行更新如果进入 Harbor.cfg,只会在第一次启动Harbor时生效,随后对这些参数的更新,Harbor.cfg将被忽略。

注意:如果选择通过UI设置这些参数,请确保在启动Harbour后立即执行此操作。具体来说,必须在注册或在 Harbor 中创建任何新用户之前设置所需的auth_mode。当系统中有用户时(除了默认的admin用户) ,auth_mode 不能被修改。具体参数如下:

- Email: Harbor需要该参数才能向用户发送“密码重置”电子邮件,并且只有在需要该功能时才需要,在默认情况下sSL连接时没有启用。如果SMTP服务器需要ssL,但不支持STARTTLS,那么应该通过设置启用SSL email_ssl = TRUE

- harbour_admin_password:管理员的初始密码,只在 Harbour第一次启动时生效。之后,此设置将被忽略,并且应U中设置管理员的密码。

请注意,默认的用户名/密码是admin/Harbor12345 - auth_mode:使用的认证类型,默认情况下,它是 db_auth,即凭据存储在数据库中。对于LDAP身份验证(以文件形式验证),请将其设置为ldap_auth

- self_registration:启用/禁用用户注册功能。禁用时,新用户只能由Admin用户创建,只有管理员用户可以在 Harbour中创建新用户。

注意:当auth_mode设置为ldap_auth时,自注册功能将始终处于禁用状态,并且该标志被忽略 - Token_expiration:由令牌服务创建的令牌的到期时间(分钟),默认为 30分钟

- project_creation_restriction:用于控制哪些用户有权创建项目的标志。默认情况下每个人都可以创建一个项目。

如果将其值设置为“adminonly”,那么只有admin可以创建项目 - verify_remote_cert:打开或关闭,默认打开。此标志决定了当Harbor与远程 register 实例通信时是否验证SSL/TLS 证书。

将此属性设置为off 将绕过SSL/TLS 验证,这在远程实例具有自签名或不可信证书时经常使用 - 另外,默认情况下,Harbour 将镜像存储在本地文件系统上。在生产环境中,可以考虑使用其他存储后端而不是本地文件系统,如S3、Openstack Swif、Ceph 等。但需要更新 common/templates/registry/config.yml文件

2.3、启动harbor

[root@docker harbor]# vim harbor.cfg

[root@docker opt]# rz #下载docker-compose

[root@docker opt]# ls

containerd docker-compose harbor rh test.sh

[root@docker opt]# chmod +x docker-compose

[root@docker opt]# mv docker-compose /usr/bin/

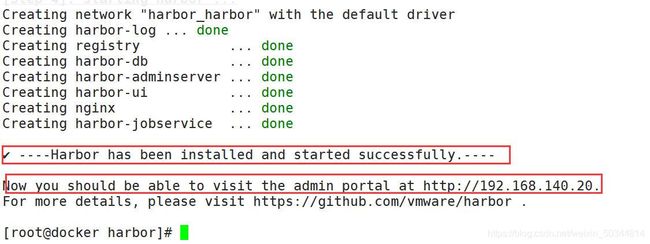

[root@docker harbor]# sh install.sh

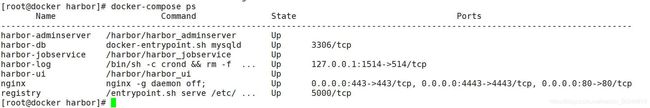

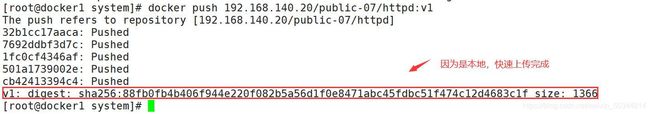

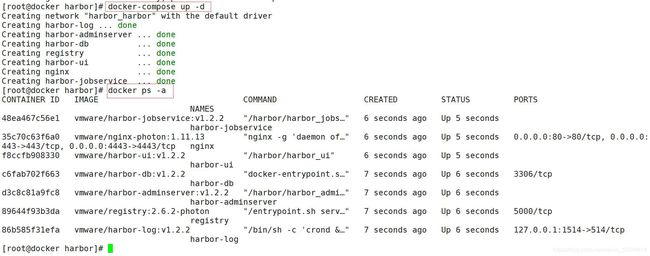

[root@docker harbor]# docker-compose ps

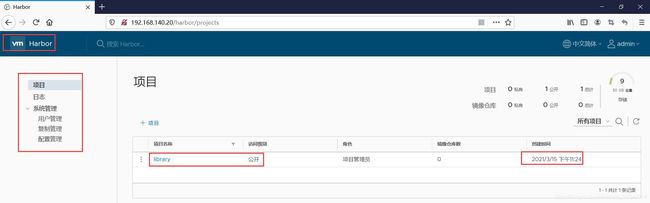

2.3.1、通过浏览器登陆到harbor

2.3.2、本地登录

[root@docker harbor]# docker login -u admin -p Harbor12345 http://127.0.0.1

2.3.3、进行下载镜像测试

[root@docker harbor]# docker pull cirros

2.3.4、对镜像进行打标签

[root@docker harbor]# docker tag cirros:latest 127.0.0.1/public-07/cirros:v1

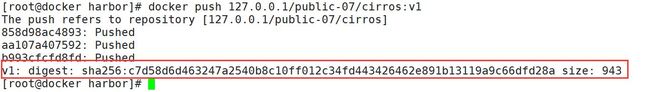

2.3.5、上传镜像到harbor

[root@docker harbor]# docker push 127.0.0.1/public-07/cirros:v1

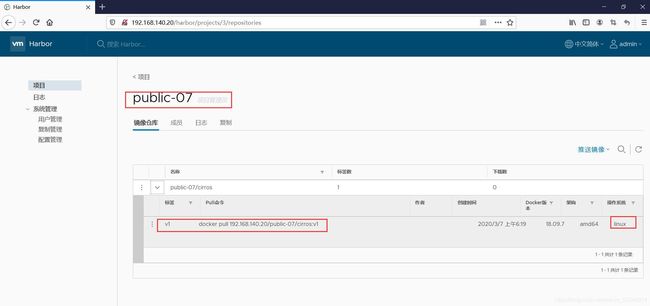

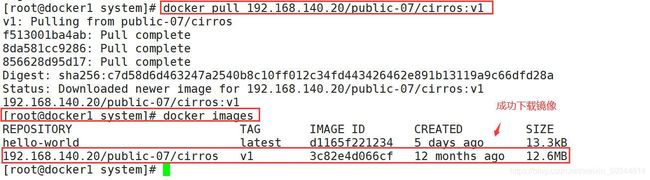

2.3.6、客户机进行镜像的下载

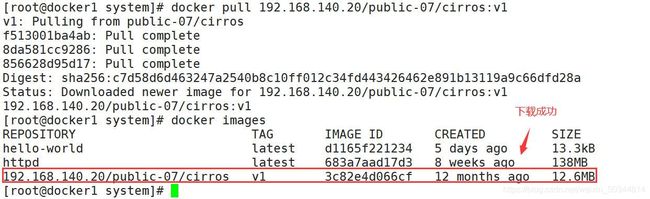

[root@docker1 system]# docker login -u admin -p Harbor12345 http://192.168.140.20

[root@docker1 system]# docker pull 192.168.140.20/public-07/cirros:v1

2.3.7、下载apache镜像,并上传到私有仓库

[root@docker1 system]# docker pull httpd

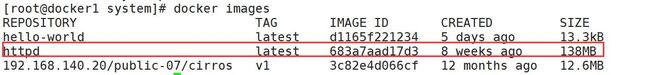

[root@docker1 system]# docker images

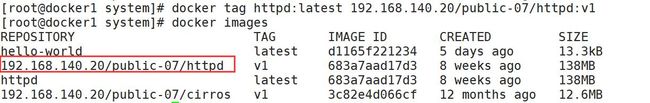

[root@docker1 system]# docker tag httpd:latest 192.168.140.20/public-07/httpd:v1 #打标签

[root@docker1 system]# docker images

[root@docker1 system]# docker push 192.168.140.20/public-07/httpd:v1

2.4、修改完配置文件要重新安装

[root@docker harbor]# docker-compose down -v #必须在有docker-compose.yml文件的目录下操作

[root@docker harbor]# ./prepare #重新执行安装

[root@docker harbor]# docker-compose up -d

[root@docker harbor]# docker ps -a

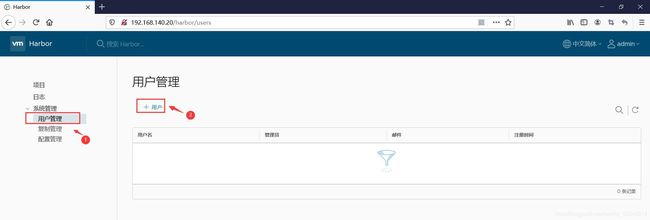

2.5、创建Harbor用户

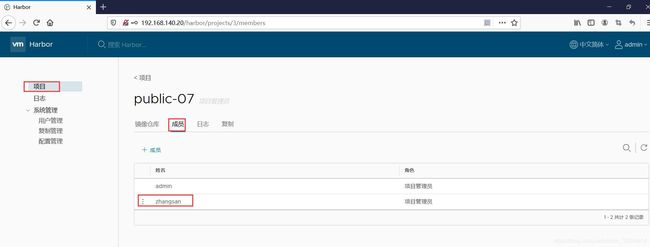

2.5.1、添加成员

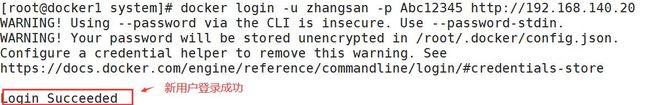

[root@docker1 system]# docker login -u zhangsan -p Abc12345 http://192.168.140.20

2.5.2、用新成员身份去下载镜像

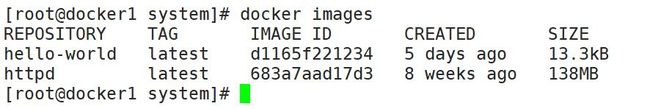

[root@docker1 system]# docker images

[root@docker1 system]# docker pull 192.168.140.20/public-07/cirros:v1

[root@docker1 system]# docker images

注:如需重新部署,需要移除 Harbor服务容器全部数据

持久数据,如镜像,数据库等在宿主机的/data/目录下,日志在宿主机的/var/log/Harbor/目录下

rm -rf /data/database/

rm -rf /data/registry/