WiFi基本知识总结 --- 通信框架及基础概念说明

一、WLAN

你是不是认为WiFi就是WLAN?请往下看:

-

WLAN(Wireless Local Area Network)

是指利用射频(Radio Frequency , RF)技术,使用电磁波并利用无线信道作为传输介质的计算机网络。Coaxial)所构成的局域网络,在空中进行通信连接。

WLAN技术的出现是为了弥补有线网络的不足,以达到网络延伸到目的,实现无网线、无距离限制的通常网络。目前常用的WLAN实现技术有蓝牙、zigbee、WiFi等。

需要注意的是,目前使用较广的是WLAN技术是WIFI,但是WiFi并不等同于WLAN,它只是WLAN实现技术的一种。

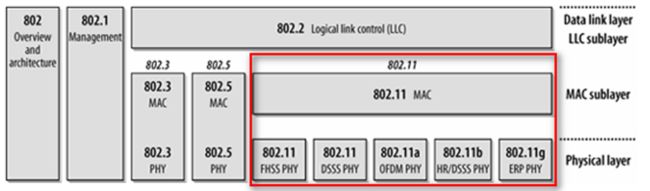

IEEE802家族是由一系列局域网络(local area network ,简称LAN)技术规格所组成,802.11属于其中成员之一。所以我们平常所说的802.11系列协议(如802.11a/b/g/n)只是 IEEE802家族的成员之一, IEEE802家族还包括其他很多的通信协议(比如ZigBee协议:802.15.4、有线网Ethernet是以802.3协议作为其网络层以下的协议)。如图可揭示这几者之间的关系:

需要注意的是,虽然有线网采用802.3协议作为其网络层以下的东西,而WiFi采用802.11作为其网络层以下的东西。但是无论有线还是无线,他们网络层以下的东西基本都是一样的。

需要注意的是,虽然有线网采用802.3协议作为其网络层以下的东西,而WiFi采用802.11作为其网络层以下的东西。但是无论有线还是无线,他们网络层以下的东西基本都是一样的。 -

WIFI(Wireless Fidelity,无线保真)

是一个无线网络通信技术的品牌,由WIFI联盟所持有使用在符合IEEE802.11标准上,目的是改善基于IEEE802.11标准的产品上,目标是改善基于IEEE802.11标准的无线产品之间的互通性。要取得WIFI logo的使用,必须通过相关的的认证。

所谓互通性也就是说,我们的所使用的WIFI产品需在获得WIFI联盟有关认证后才能合法的与其他也获得WIFI联盟认证的产品之间进行通信和交互。何为认证?就是拿你的WIFI产品去做各种各样的测试看是否符合WIFI联盟的标准,没达标就要修改,直到设备符合测试标准为止。这也是为了更好的统一各个芯片厂商,使得大家生产出来的产品能够更好的互通互联,目前市场上的产品基本都有WIFI联盟的认证logo。不相信的话可以看看你的设备的,背面是否有如下logo:

IEEE802规格的重心放在OSI七层网络模型的最下两层,因为他们主要涵盖了实体层(physical,简称PHY)与数据链路层(data link)元件。

简而言之,我们的WIFI技术主要研究的是物理层以及数据链路层的东西。

802.11的数据链路层由两个之层构成,逻辑链路层LLC(Logic Link Control)和媒体控制层MAC(Media Access Control)。802.11使用和802.2完全相同的LLC层和802协议中的48位MAC地址,这使得无线和有线之间的桥接非常方便。但是MAC地址只对无线局域网唯一。

-

PHY(Port Physical Layer),中文可称之为端口物理层,是一个对OSI模型物理层的共同简称。

PHY连接一个数据链路层的设备(MAC)到一个物理媒介,如光纤或铜缆线。典型的PHY包括PCS(Physical Coding Sublayer,物理编码子层)和PMD(Physical Media Dependent,物理介质相关子层)。PCS对被发送和接收的信息加码和解码,目的是使接收器更容易恢复信号。

该层的目的主要是处理信号在有线和无线之间的转换。

二、IEEE 802.11

1. 协议简介

-

IEEE 802.11协议族定义了无线局网的MAC和PHY标准

-

IEEE802.11系列常见协议

•11a: for 5GHz at up to 54 Mb/s

•11b: for 2.4GHz at up to 11 Mb/s

•11g: for 2.4GHz at up to 54 Mb/s

•11n: for 5GHz and 2.4GHz using MIMO at up to 600Mb/s

•11c: Bridge operation

•11d: International roaming

•11e: Quality of Service (QoS)

•11f: Inter-Access Point Protocol (IAPP)

•11h: spectrum protection for radar and satellites

•11i: security

•11j: for Japan

•11k: radio resource measurement

•11p: for vehicular environment

•11r: fast roaming

•11s: ESS mesh networking

•11T: wireless performance prediction

•11u: interworking with non-802 networks

•11v: WLAN management

•11w: protected management

•11y: 3650-3700 MHz in US

•11z: Direct Link Setup

我们在来对上面提到的协议做个分类:

-

网络层以上:

IEEE 802.11C

IEEE 802.11F

-

MAC层(无线网络中的MAC层):

对无线网络MAC层主要是用来对无线信道的通信媒介进行管理的协议。- IEEE 802.11d

- IEEE 802.11e

- IEEE 802.11h

- IEEE 802.11i

- IEEE 802.11j

- IEEE 802.11k

-

物理层(PHY层):

-

IEEE 802.11a

-

IEEE 802.11b

-

IEEE 802.11g

-

IEEE 802.11n

-

-

补充一点

的ChannelWidth有多宽,而802.11n中采用了一种技术,可以在传输数据的时候将两个信道合并为一个,再进行传输,极大地提高了传输速率(这又称HT-40,high through) -

另外呢,无线路由器的载波频率是可以调整的,即使两个路由器都是用同一个信道,他们也不会使用相同载波频率,不过相比于不同信道下的设备,同一信道下的路由器相互之间的干扰会更大一些,因此在使用上还是建议错开信道,最好两个设备间隔5个信道使用。

- 可以看到信道对应的中心频率提升5MHZ,信道的编号就加1。

- 每个国家允许5GHZ无线路由器使用的频段也各不相同,如果无线网卡和无线路由器所使用的5GHZ信道不匹配,就很可能存在兼容性问题。

- 另外在维基百科上找到了彩色的信道划分图片:WLAN信道列表

三、802.11通信框架

-

初见无线通信时,你一定遇到了很多奇奇怪怪的名词。下面来一起重新见识一下。

-

基础型网络(infrastructure BSS)

-

STA

- 任何wireless设备

其实就是连接并使用无线网络的设备,比如连接上路由器的我们的手机或平板电脑。

- 任何wireless设备

-

AP

-

将BSS连接到DS

DS(distribution system,分布式系统),DS是AP间转发帧的骨干网络,它由桥接引擎和分布式系统媒介共同组成,DS负责追踪STA实际的位置以及帧的传送,以实现更大区域范围的相互通信。(当一个AP加入DS时需要通知其他AP) -

负责STA间的数据转发

其实你可以将它理解成我们平时所使用的路由器,连上去我们就可以上网了。

- 具备无线至有线的桥接功能

想一下,路由器是否要插上网线才能上网。这里路由器就实现了网络从有线到无线的过程,同样的我们通过路由器上网就是在使用路由器将无线桥接至有线的功能。

-

-

无线媒介(wireless medium , WM)

- 802.11标准通过无线媒介在STA之间传递帧,多种物理无线媒介中射频(RF , radio frequency)物理层应用最广泛。(无线通信使用电磁波来传递信息)

-

BSS

-

一个AP所控制的区域

-

通过BSSID来唯一标识

BSSID就是路由的MAC地址 -

终端在一个BSS内可以相互通信

其实这就相当于我们有线网络中的子网的概念,在同一BSS内,通过路由的转发,我们连接在该BSS下的各个设备之间就可以相互通信了。

-

-

扩展服务集

四、802.11管理功能

1. scan 扫描

-

802.11MAC通过使用Scaning功能来完成Discovery,其目的是:

-

寻找和加入一个网络

-

当STA漫游时寻找一个新的AP

-

由此又可以分为两种扫描的方式:

-

Passive Scaning(被动扫描)

- 通过在每个信道上侦听AP定期发送的Beacon帧来发现网络,Beacon帧中包含的该AP所属的BSS的基本信息以及AP的基本能力级,包括:BSSID(AP的MAC地址)、SSID、支持的速率、支持的认证方式,加密算法、Beacon帧发送间隔,使用的信道等。我们的STA收到后就会进行判断,这个AP适不适合我呢?然后就会挑选一个它认为合适的AP去连接。

-

Active Scanning(主动扫描)

-

在每一信道针对特定的网络发送Probe request报文,以Probe Response中获取BSS的基本信息以及AP的能力集,如BSSID(AP的AMC地址)、SSID(AP的名称)、支持的速率、支持的认证方式、加密算法等 ,Probe Response包含的信息和Beacon帧类似的。

-

当未发现包含期望的SSID的BSS时,STA可以工作于IBSS状态。

-

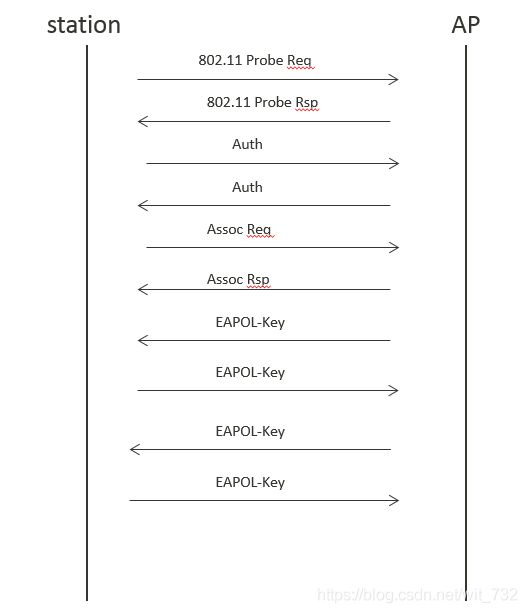

当我们的STA扫描到它心目中的理想AP后,接下来就要开始认证步骤。

2. Authentication 认证

认证的目的:

- 为防止未授权的STA访问网络,在访问AP之前,需要先进行身份认证。

根据认证的网络系统的类型不同又可以分为以下两种:

-

Open-system Authentication

等同于不需要认证,没有任何安全防护能力

你可以类比一下我们平时家里的路由器,我们在路由器管理界面将其设置为OPEN的加密模式。- STA发送包含station ID(typically the MAC address)的authentication request.

- AP回复包含成功或失败的authentication response.

-

Shared-Key Authentication

- a shared key or passphrase is manually set on both the mobile device and the AP/router.

简单来说就是我们给路由设备设置加密方式和密钥。

- a shared key or passphrase is manually set on both the mobile device and the AP/router.

-

常用以下三种安全模式:

-

Wired Equivalent Privacy (WEP)

-

Wi-Fi Protected Access (WPA)

-

Wi-Fi Protected Access 2 (WPA2)

-

Wi-Fi Protected Access 3(WPA3) — 最新的wifi6所采用的的安全模式

-

因为前面三种安全模式已经被通过各种方式验证可以被破解,所以最近两年来便有了伴随WIFi 6而诞生的WPA3这一更加安全的安全模式。当然了,为了更加安全的通信,你得去购买最新的支持WiFi 6的设备和路由器。

-

- Associate 连接

当设备auth验证通过后,设备会再发起连接请求,当收到AP端发送过来的assoc response后,此时的设备就已经连接上了。

如果我们采用的open system那么整个WiFi的连接过程就到此为止了。但是如果我们采用的是WPA-PSK或者WPA2-PSK的安全模式,那么此时它还不能立即因为它还没有获取到加密秘钥。所以接下来便需要进行四次握手以获取加密秘钥。

- four-way handshake 四次握手

设备连接上后需要通过四次握手协商秘钥,获取IP地址等后续的一些步骤,如此,成功之后设备才算真正的连接上了AP并且可以正常的上网了。其实四次握手整个过程还是比较复杂的,鉴于这是一篇科普性的博客,这里只介绍了WiFi设备联接的大致过程。当然,后续如果有时间会单独写一篇关于四次握手的过程的博客。

下面我们通过一张图来说明一下wifi连线的整个过程:

经历过四次握手之后,设备获取到相应的加密秘钥之后就可以进行通信了。

经历过四次握手之后,设备获取到相应的加密秘钥之后就可以进行通信了。

五、无线安全

前面提到了wifi相关的安全模式,但是并没有讲到不同安全模式采用的什么加密算法等等,在这里再深入点儿的探究下。

-

Wired Equivalent Privacy (WEP)

-

WEP是最早的,最常用的,也是最脆弱的安全保证

-

使用共享秘钥RC4加密算法,密钥长度最初为40位(5个字符),后来增加到104位(13个字符),有些设备可以支持152位加密。创建一个IV与秘钥共同加密数据包。

-

WEP Key 长度太小

-

WEP不提供自动修改密钥的方法。

-

IV 空间太小并且IV 重复使用(平均大约每 5 小时重复一次)。

-

如果不是share认证,即使WEP密码错误,站点端显示的还是连接上,只是不能正常数据通信。

-

-

Wi-Fi Protected Access (WPA)

-

遵循802.11i的草案,在802.11i未完成之前的过渡方案,对WEP的改进。

-

WPA 利用TKIP(Temporal Key Integrity Protocol) 来代替WEP。

-

TKIP 仍用RC4加密算法, 但是每个包的RC4 key是不同的。

-

WPA 引入4个新算法

-

48位初始化向量(IV)

-

IV顺序规则(IV Sequencing Rules)

-

每包密钥构建(Per-Packet Key Construction)

-

Michael消息完整性代码Code,MIC以及密钥重获分发。

-

-

Wi-Fi Protected Access 2(WPA2)

-

基于完整的802.11i标准。

-

采用AES加密算法。

-

支持128bits、192bits、256bits

-

CCMP密钥管理协议

-

支持缓存密钥和预认证

-

-

WPA/WPA2的2种模式

-

WPA Enterprise: 采用802.11x认证,需要外部认证服务器。(这个一般在大的公司中使用较多)

-

WAP Personal: 采用Pre-Share Key认证。

-

WPA和WPA2可以共存,TKIP和CCMP也可以共用。

-

-

WPS(Wi-Fi Protected Setup)

-

类似的称呼:QSS/SES/AOSS/EZ-SETUP。

-

为解决无线安全设置比较繁琐、专业性强的问题。

如果你足够细心的话应该可以在,应该可以在家里面main路由器上找到标有WPS这个按钮,当然你家的路由器要支持这个功能的haul才可以使用。是不是突然发现这么多年终于知道那个按钮是干嘛了的感觉。当然了,WPS有两种模式:PCB和PIN模式。因为本博客定位于科普,只介绍简单的基本知识。同样的,后面如有时间会更新一篇详细介绍该功能的文章。 -

关联过程

-

站点通过WPS协商过程获得AP当前的无线安全设置

(SSID,安全模式,密码) -

正常接入到BSS。

-

2种常见的启动WPS协商的方式:

-

PIN:在AP上输入站点的PIN码;

-

PBC:2分钟内分别按下AP和站点上的按钮(你的STA上面也有该按钮才行)

六、总结

- 其实wifi想关的知识还有很多,一篇博客也介绍不完,只在这里介绍些很基本的东西,算是一个科普吧。后面会再抽出时间做进一步的探讨的,关于其驱动以及协议方面的东西。

- wifi相关的知识如果要详细介绍的话可能需要厚厚的一大本书,恰巧我看过这本书,并且打算把它推荐给你。Mattbew S. Gast写的《802.11无线网络权威指南》,由O’Reilly Taiwan公司编译 , 东南大学出版社出版的。好像O’Reilly Taiwan公司翻译了不少国外的技术类的书籍,而且质量都还不错,感兴趣的话可以找来看看。

- 在网上搜了一圈,终于找到了这本书的英文原版:《802.11 Wireless Networks: The Definitive Guide 》,免费的且可以下载下来。另外提一嘴,该网站上还有很多外文技术书籍都是免费,而且种类挺多,还能发送到kindle上面去看,总之是个宝藏,需要的同学可以收藏一下。