椒图——靶场模拟

先查看ip,10.12.13.232模拟的外网ip,其他的模拟内网ip,服务里面搭建好的漏洞环境。

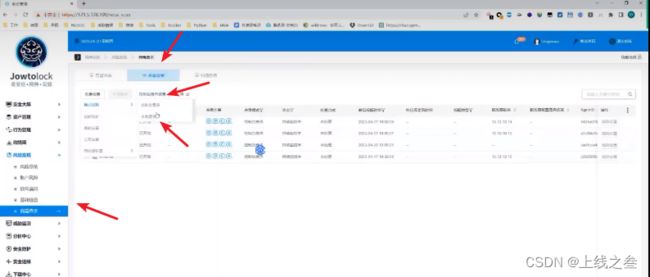

#第一个测试项目,web风险发现

新建,下发任务,点威胁检测,webshell,点扫描任务,点新建,

配置好之后直接执行。

#弱口令扫描,

网络分析-发现发现-账户扫描这块有弱口令扫描,然后新建下发任务和上面差不多。

口令复用扫描也差不多。

#软件漏洞扫描

分扫描和漏洞补丁检测,发现发现-软件漏洞-新建下发任务,

#控制台查杀

目的是否能发现病毒的样本。网络发现-病毒查杀-控制台查杀,然后差不多的流程不过他是重新扫描,

#虚拟补丁

开启虚拟补丁开关,发现发现,软件漏洞,找到一个漏洞,然后点影响机数,点进去之后就要开启主机的虚拟补丁了,

再去测试一下,失败之后,在虚拟补丁里面是会有一个告警,还可以信息查看,命中的虚拟补丁,

#本地查杀

相当于机器运行之后会进行一个自动的检测,

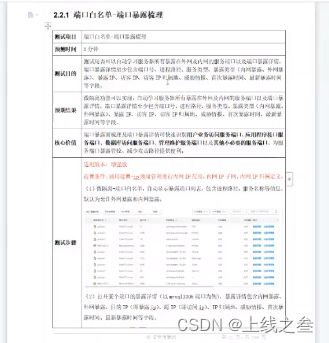

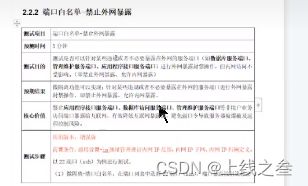

#端口白名单,禁止外围暴露i

这个测试目的,某些违规或者不必要的外围端口,比如数据库端口,不对外开放。

要自己开启禁止外网暴露。在微隔离-端口白名单,选择指定端口开启。

一建封堵,外内网都不允许访问。

#进程外联检测

测试外联行为,

#外联白名单-ip端口限制

指定此端口可以访问那些东西,添加百度白名单就可以访问百度,没添加的都不可以访问。

访问别的就会告警。

#应用白名单-非法应用管控

行为管理-应用白名单,自己新建策略管理,之后学习完就有信息展示出来

#防火墙规则-入方向,开启和阻止

测目目的确认能否组织入方向的流量。前提条件:管理中心-agent管理-功能设置-全局设置-防护开关,开启ip层流量过滤开关,dns解析监控开关,asp模型流量过滤开关。

防火墙-新建策略-规则列表,新建选择阻止入方向的流量。保存之后在点防火墙-服务器规则配置-选择服务器-应用策略好,选择那个新建的规则。就下发任务了,

触发规则就会告警。

#防火墙规则-出方向,开启和阻止

和上面一样,只是选择为出方向。

#防火墙规则-域名控制,禁止域名

前提条件:管理中心-agent管理-功能设置-全局设置-防护开关,开启ip层流量过滤开关,dns解析监控开关,asp模型流量过滤开关。

目的:能否阻止访问域名

#web中间件漏洞利用检测

常见java美中间件漏洞有 weblogic,反序列化、java反序列化等,这类漏洞椒图同的检测信息对java 类应用调用过程中针对内存堆找进行险制。检制用到组件执行系统命令和文件上传。

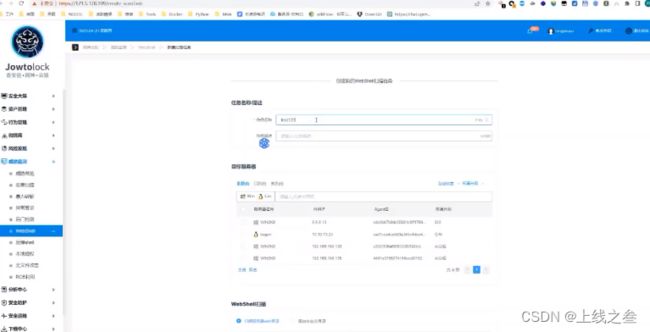

本地测试以weblogic反序列化漏洞为例进行测试。

目的:检测利用weblogic反序列化漏洞执行命令执行和webshell上传

在web应用部署rasp插件。

之后产生攻击就会有告警。

防护:agent管理-功能设置-应用防护-高级防护开关设置为开启,反序列化漏洞为防护状态。

在告警里面就显示已经被拦截。

#web应用框架漏洞利用检测

常见的框架漏洞有struts2反序列化漏洞,apache shiro反序列化漏洞,

这类漏洞的椒图检测原理是对java类应用调用过程中对内存堆进行检测,检测组件执行系统命令和文件上传。

对struts2反序列化漏洞进行测试,远程命令执行和webshell上传。

whoami

防御:开启struts2反序列化漏洞防护。

#任意文件上传漏洞检测

检测任意文件上传国家,

在web应用上部署好

防护:未知上传漏洞防护开启

#远程命令执行漏洞检测

检测远程命令执行,

防护:对应漏洞的防护开启

#虚拟补丁-web应用检测

基于waf,还一中保护waf包,目的就是不修改或升级软件下,监控攻击者利用

部署web插件

这个告警是基于waf的检测

防护:禁止使用php://input,开启

#加密流量漏洞检测

目的:检测https加密协议发起的sql注入漏洞。条件:部署waf插件

#任意文件目录检测

目的:检测攻击者是否可以上传病毒样本,危险目录,webshell等等,对文件目录的权限控制,

防护,就在功能设置-用户防护-文件监控与防护,设置为防护模式。

#对外服务进程更改系统配置检测

目的:检测攻击者是否可以利用对外服务修改linux系统配置文件。

防护:功能设置-系统防护-操作系统加固开关设置开启,禁止对外访问进程更改系统配置文件,开启。

#对外服务进程添加定时任务检查

就是写一个计划任务,看能不能检测到,

防护,功能设置-系统防护-对外服务进程添加定时任务检查开启防护

#对外服务进程修改账户信息检测

#对外服务进程修改系统日志信息

都是用系统去检测,防护就是开启对应的防护项。

#webshell实时检测

基于文件创建的检测,基于文件浏览的检测,基于文件行为分析的检测,

测试是否会触发告警

防护,开启对应的防护模式

#端口扫描检测

目的是否可以检测到网络扫描工具

防护:功能设置-网络防护-方端口扫描,开启防护

#自动屏蔽扫描器

屏蔽awvs,xray等等,基于atp流量的扫描攻击,

威胁检测-恶意扫描-设置-屏蔽扫描器功能。

触发告警在威胁总览里面就会显示

防御就是开启防护模式

#暴力破解检测

是否能检测爆破攻击

防护,功能设置-入侵检测-暴力破解-开启自动封停。对ip拉黑。

#异常登录检测

威胁检测-异常登录-登录规则设置,上面就是一个规则。不是允许访问ip就会触发告警。

#反弹shell检测

检测反弹shell告警告警,

反弹shell都是默认开启的,

防护,威胁检测-反弹shell,,支持手段进行封停,封停后就杀掉进程,自动断开连接。

#本地提权检测

检测本地提权的行为

防护,威胁检测-本地提权信息,通过进程阻断地该行为进行阻断,。

#蜜罐诱捕检测

测试是否可以欺骗攻击者的恶意行为

#病毒实时检测

功能设置-系统防护-入侵检测-杀毒实时监控开关设置为开启,一般默认为开启

通过风险发现,病毒查杀,就可以显示出来

病毒实时防护的原理,打开发现发现-病毒查杀-设备管理,批量设置,自处理设置选择,会进行一个自动隔离。

#无文件攻击检测

仅使用Windows操作系统,

#rce利用检测

之前演示过

#oob的黑域名检测

目的:测试是否可以自动检测agent链接oob黑域名带外攻击(发现带外攻击行为,带外攻击能够使攻击者在没有任何回显或者表现的漏洞中,通过另一种方式来确认漏洞存在,如通过dns请求返回攻击数据)

agent就是通过dns数据源进行检测,从而进行黑域名的匹配。

把dnslog这些设置成一个黑域名,通过dns解析方式触发黑域名就会告警,

#代理隧道检测

检测一些代理隧道的脚本,二进制程序等等。

会进行告警

ss