椒图平台介绍和威胁检测

椒图就可以对内网的攻击实时监控。

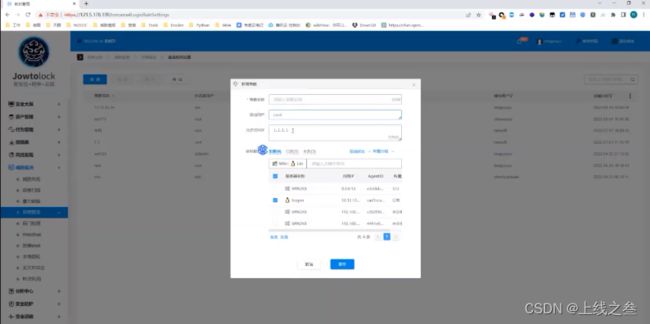

云管理中心还有下发任务的功能。

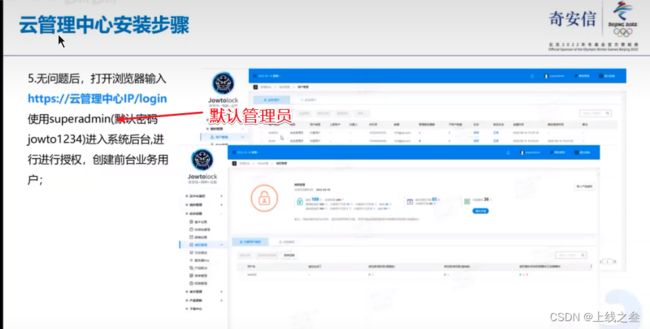

云管理中心就是负责所以agent统一管理和数据分析,采用微服务的架构,具备资产的分析引擎,webshell的沙箱,edr的行为分析,事件,弱口令,行为学习引擎等等

具备威胁情报的分析能力

第一种方法通过我们管理中心生成的一个命令行进行安装

第二种通过用户下载,本地进行安装,

linux安装

###功能介绍

会自动的收集客户的信息进行一个分析

安装好系统会进行一个自动的手机。这个资产收集功能是我们用户主动进行下发,但椒图有自动信息收集的时段,

每天凌晨三点对信息的一个收集,

新建任务功能 主要是对服务器新增资产信息,这里就可以对他进行一个快速的信息收集。#

主要是对服务器新增资产信息,这里就可以对他进行一个快速的信息收集。#

#资产管理-主机发现-主机扫描![]()

发现未知的资产的维度,通过安装agent的服务器发起一个对内网的扫描,没有安装agent的资产数,前提是网站可通的。

#资产管理-主机发现-扫描结果

#分组管理功能

可以设置关键字自行选择展示,(需要安装web的防护模块,这个安装就相当于waf的程序注入到我们中间件的内存当中,挂载到某一个地方的内存当中进行流量的实时监控)

都会有一个展示。

###行为管理

进行服务器的一个展示,

#行为管理-服务行为-设置告警

点开详细就可以看到命令执行,文件创建,网络外联。三个维度的学习内容。

然后上面还可以切换成告警模式,如果新增加的就会告警,人工判断信任后,点击加信任加例外都是可以的,

要先来到策略管理,点击创建策略,选择对应的服务器,再选一个学习时间,建议是七天左右

学习完之后,我们就会有一个展示,比如她学习到了系统上的那些进程;之后对他策略一个研判,运用到我们对应的服务器当中。

针对他的源目的ip和端口,协议进行一个策略的管理,限制了他的入流量和出流量的访问控制,设置了策略之后,出发策略就会有告警展示

#微隔离-端口白名单

我们按照agent之后它会自动学习agent开放的端口,进行一个展示,可以设置禁止端口对内外网的暴露,支持白名单策略,一个端口针对某一个IP进行加白,其他ip访问就会有告警。

全网服务器进程的显示,图中有可执行的操作。

#风险发现-账户风险-风险账号

会展示机器上所以,根据自身规则匹配的的风险账号,就会在这里面进行展示;快速进行一个定位和梳理,修复。

#风险发现-账户风险-弱口令

修复验证就是在对他扫描一次。修复完成就不会在这里进行展示了。

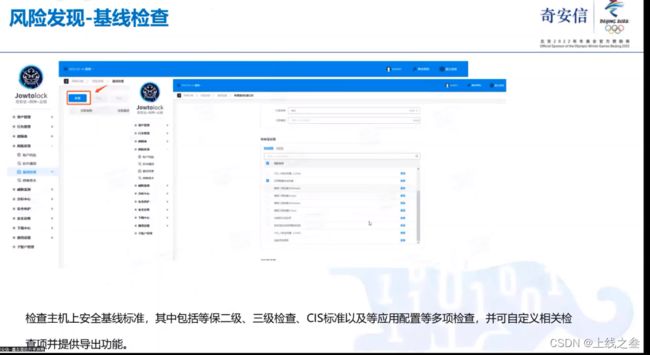

比如我们系统漏洞和应用漏洞,他都可以扫描,

开启虚拟补丁,就可以对攻击者产生拦截或告警,前提需要漏洞支持虚拟补丁。

也是新建任务的操作,

然后设置里面添加我们要扫描的系统路径,图中第一个就是linux系统,routdestype下的所有文件,之后我们就来到前台,扫描任务下发;扫描倒病毒之后就会在告警列表展示,我们就可以对病毒进行分析,也有详细,

就可以在这里配置,这里的病毒扫到之后还可以就进行一个删除,隔离,加白的操作,人工判断。

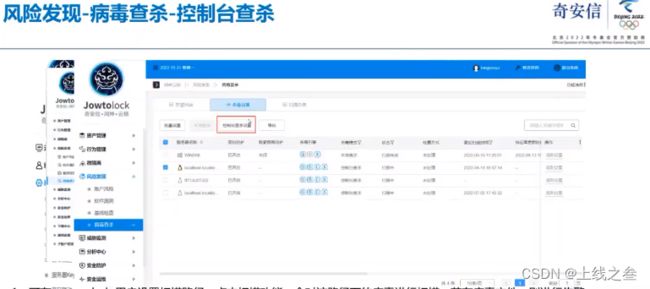

##风险发现-病毒查杀-本地查杀

快速扫描,全盘扫描,自定义扫描

扫描完之后也是进行一个展示。

两个查杀的区别,控制台查杀是我们从控制台下发任务;本地查收是我们将病毒库,病毒扫描器下发到服务器当中。

如果已经运行的病毒比如挖矿,控制台查杀就只能进行一个检测;而本地查杀就可以清除,针对我们已经运行的病毒。

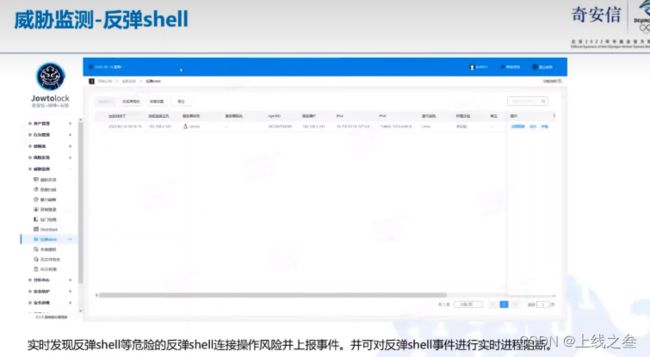

##威胁检测-威胁总览-告警信息

服务器所有的告警都会在这里进行展示,告警信息误报率低一点;

可疑威胁可能会产生分析误报,需要我们人工去研判。

系统开启了拦截防御的功能,某些漏洞和攻击就会被拦截,然后在这里进行展示。

防端口攻击,就是对一些网络攻击,例如nmap的扫描,扫描我们端口,ip就对他进行一个监控。

扫描器的话是针对web流量的攻击的扫描,awvs,进行一个监控。

支持监控和防护的操作。

#威胁检测-恶意扫描-攻击ip

攻击者的ip就会记录在这里。

目前只支持sshd和rdp的暴力破解

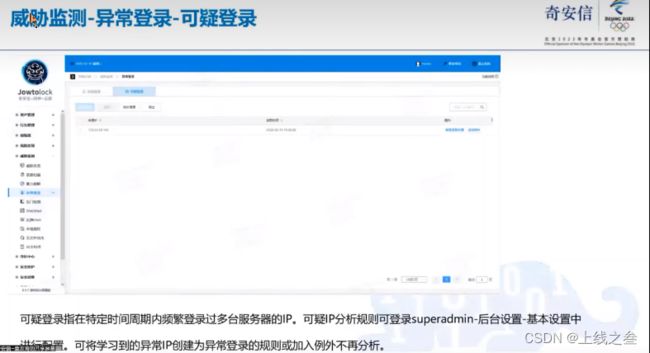

威胁检测-异常登录-可以登录

这个我们可以直接在前台进行设置,新建个登陆规则, 现在这个就是只允许1.1.1.1访问root,用其他的ip就会告警,

现在这个就是只允许1.1.1.1访问root,用其他的ip就会告警,

主要针对我们机器当中存在二进制的后门,比如msf的一些木马;然后常见的内网的合箱工具,代理工具ew啊,等等进行一个扫描。

也可以上传到常见的威胁平台的沙箱。

只针对linux系统

只支持linux系统

只支持Windows,

系统上无文件攻击,比如进程注入攻击,就会在系统内存上进行检测。

椒图上有两种命令执行的告警,第一种就是rec利用,另一种是远程命令执行;区别:rce是系统自身产生,没有攻击ip,远程命令执行有攻击。

同时产生这两种告警1,可能是攻击者上传了文件或者用蚁剑冰蝎这种。

sss