buuctf re(二)+ web CheckIn

目录

re

xor

helloword

reverse3

web

SUCTF 2019 CheckIn

xor

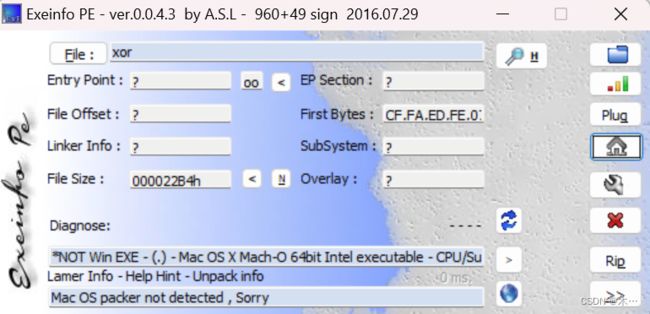

64位,无壳

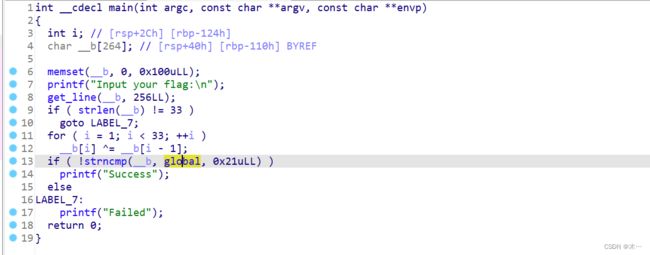

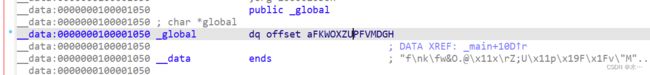

3.跟进global

dq是八个字节,汇编数据类型参考汇编语言---基本数据类型_汇编db类型_wwb0111的博客-CSDN博客

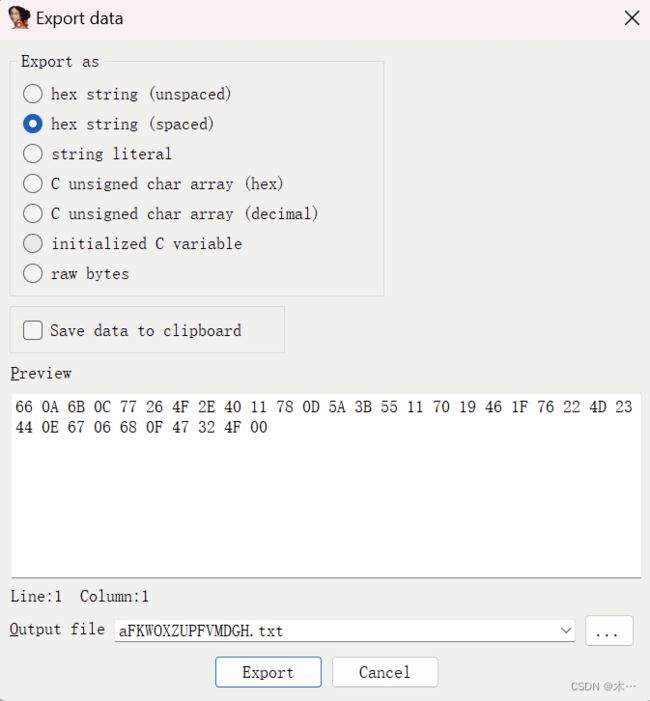

4.因为global变量里有一部分16进制的整数和一部分的字符串,所以需要手工调整一下。得到global的值

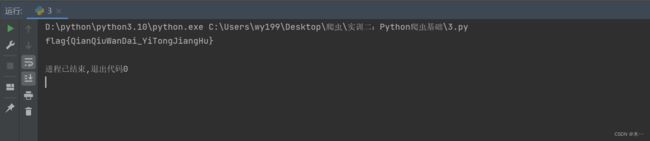

5.写个脚本

key=[0x66,0x0A,0x6B,0x0C,0x77,0x26,0x4F,0x2E,0x40,0x11,0x78,0x0D,0x5A,0x3B,0x55,0x11,0x70,0x19,0x46,0x1F,0x76,0x22,0x4D,0x23,0x44,0x0E,0x67,0x06,0x68,0x0F,0x47,0x32,0x4F]

flag =''

for i in range(32,0,-1):

key[i]=(key[i]^key[i-1])

for i in range(33):

flag+=chr(key[i])

print(flag)

flag{QianQiuWanDai_YiTongJiangHu}

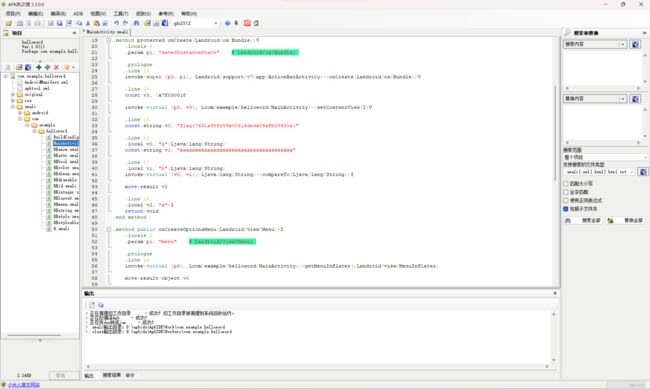

helloword

是一道安卓逆向题目

需要下载apkIDE

然后打开main函数,就找到flag

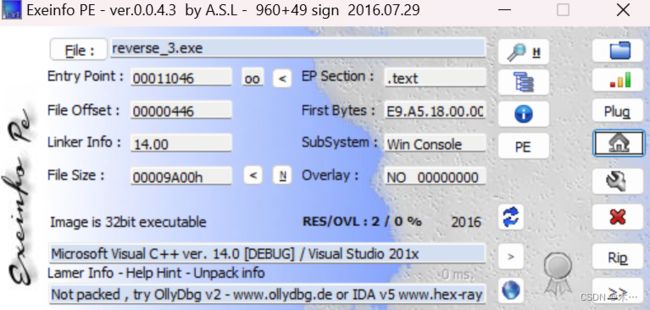

reverse3

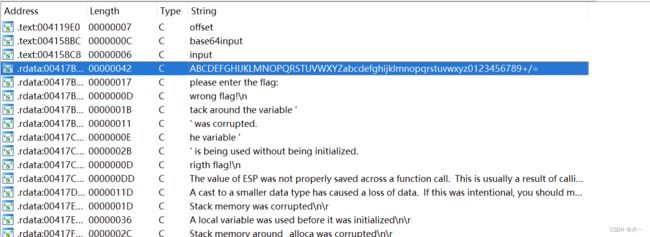

一个base64编码表,一个含有flag函数,base64编码原理及解码脚本参考一篇文章彻底弄懂Base64编码原理_程序新视界的博客-CSDN博客

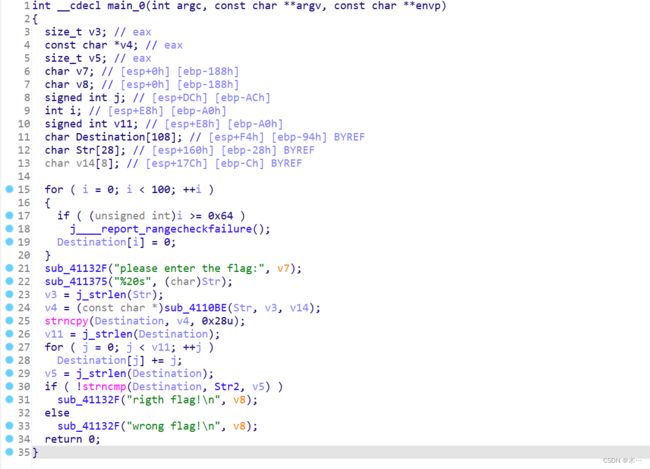

从下往上看

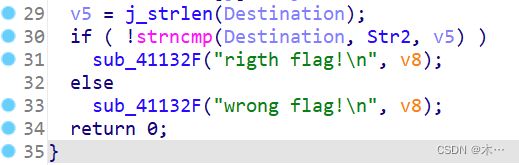

v5为Des(为了简洁后面把Destination叫为Des)的长度

strncmp(Destination,str2,v5)是把Destination与str2两字符串的前v5位数做一个比较,若Destination=str2,返回0;大于返回正数,小于返回负数

if(!strncmp(Destination,str2,v5))是一个判断语句

destination与str2如果相等,就会输出正确的flag

看上面

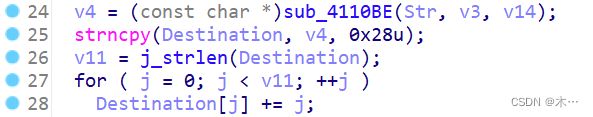

由一个函数得到的v4复制给destination

由一个函数得到的v4复制给destination,然后对destination做了一个for循环运算,此处为对destination做的一次变化。

变化为:假设Des长度为10,则第一次循环:Des[0]+0 第二次为:Des[1] +1

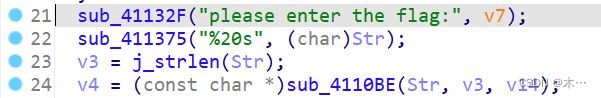

第22行的函数显然是输入函数,Str为你输入的flag,23行v3是flag的长度,然后关键点就在第24行的函数sub_4110BE对Str做的变换上,点进该函数查看是什么变换

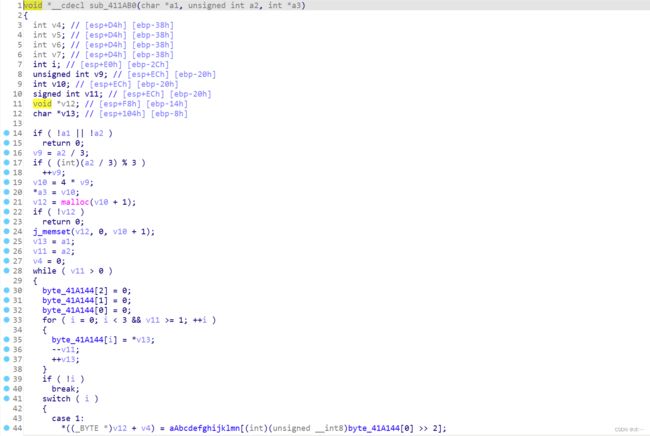

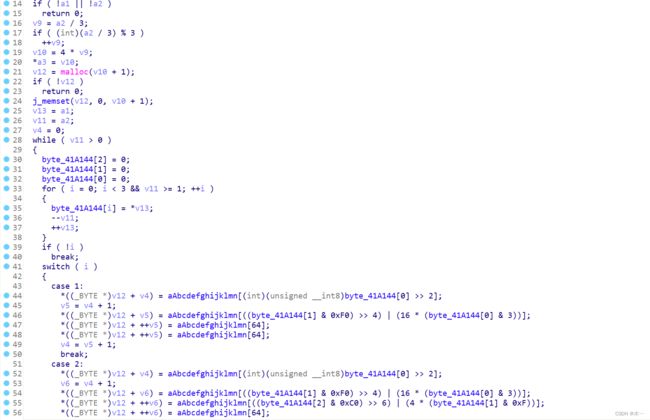

继续点进去

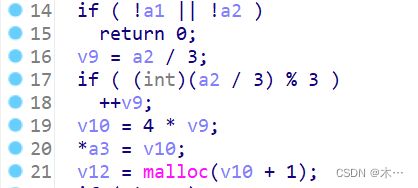

看到"/3""和*4"猜测是base64对字符的二进制编码做的处理,这是定义了v9和v10来存放base64对字符的二进制变化;倘若不确定,继续往下看

一个if判断,两个循环while,switch(别的题目中也可能是for循环、do循环)结合前面的猜测实锤了函数是base64加密

然后正向总结一下思路:输入了一个Str字符串,然后对字符串做了一个base64加密,该加密的值赋给了v4,v4被赋给了Des,Des做了一个for循环,该循环对Des做了变化,最后倘若Des与Str2相等则输出正确的flag

所以写解密脚本思路为:将Str2逆向还原为Des,再对Des做base64解码

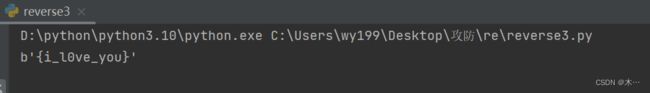

import base64

Des="e3nifIH9b_C@n@dH"

flag=""

for i in range(len(Des)):

flag+=chr(ord(Des[i])-i)

print(base64.b64decode(flag))

SUCTF 2019 CheckIn

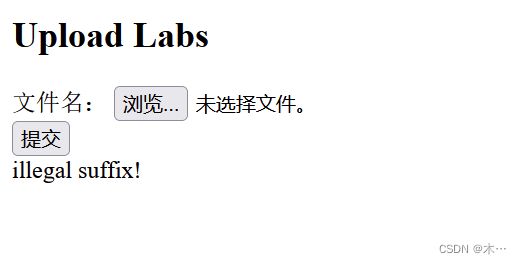

1 好像是一道文件上传题目,

上传一个php文件,里面写一个最简单的一句话木马

回显illegal suffix!(非法后缀)

这里尝试一下修改文件拓展名php5,phtml,等都没有成功。进行抓包,修改content-type,都是回显的illegal suffix!(非法后缀)

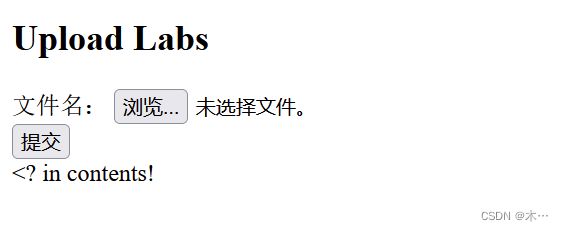

2.上传一张jpg

回显

那这里就清晰了,修改一下一句话木马使得一句话木马没有

index.php通过配置文件.user.ini让index.php对3.jpg进行文件包含,3.jpg里面的内容就以php代码执行,于是getshell

auto_prepend_file是在文件前插入;auto_append_file在文件最后插入(当文件调用的有exit()时该设置无效)

7.访问 /uploads/f9e1016a5cec370aae6a18d438dabfa5/index.php