【STIX Whitepaper】译文

STIX含义:网络威胁情报的标准化结构表达语言,威胁情报的一个标准。

STIX Whitepater 官网地址:http://stixproject.github.io/getting-started/whitepaper/

概要:本文基于个人理解对网络威胁情报交换标准格式STIX的理解,翻译的官网(stix)白皮书。

翻译目的:理解原生STIX开发组织(MITRE)对stix的解释,补充对stix的理解、减少理解偏差。

STIX作用:威胁情报作用是在攻防时间线上失衡的解决方案(失衡:攻击发生后,发现攻击时间晚,发现后作出防御更晚,所有安全设备添加该类攻击的防御措施就long long alter了),那么想把一手的网络情报信息推给相关厂商、用户、安全设备等,就要有相应的情报格式标准、这个标准能让大家共识,这个标准就是STIX。然后通过传输协议TAXII推送情报完成闭合。

STIX官网白皮书翻译目录

1 Introduction介绍 3

2 Background背景 3

3 Current Approaches现状 4

4 History发展历史 4

5 What is STIX? 5

6 Use Cases 实用案例 5

7 Guiding Principles 指导原则 7

7.1 Expressivity 展现 7

7.2 Integrate rather than Duplicate整合而不是复制 7

7.3 Flexibility 灵活性 7

7.4 Extensibility 可扩展 7

7.5 Automatability 8

7.6 Readability 易读性 8

8 Architecture 结构 8

9 STIX Structure 结构描述 9

9.1 Observables 可观察信息 9

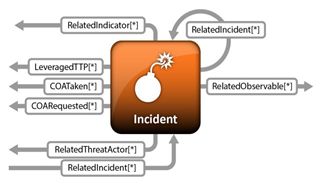

9.3 Incidents 事件 9

9.4 TTP(战术、技术、过程) 10

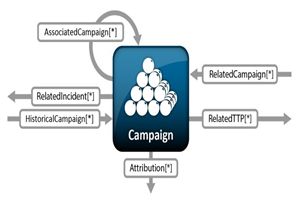

9.5 Campaign (动机)攻击事件/团伙 10

10 Implementations 实现方式 12

11 Usage 使用者 12

12 Conclusion and Future Work 结论和未来发展 13

13 Acknowledgments 感谢 13

14 References 参考 14

Abstract简述

大的组织(企业,政府等)越来越需要威胁情报来提升自身的网络安全防御能力,威胁情报最重要的是与他人or组织共享情报数据。

STIX是威胁情报的一种结构化语言,特点是灵活、可扩展、可自动化、容易读(识别),快速传达威胁情报信息。

欢迎感兴趣和愿意分享的组织和人,通过https://www.mitre.org/网站,邮件来讨论和分享情报。

授权信息

STIX, TAXII, CybOX, MAEC, CAPEC, CVE, CWE and CCE 是MITRE的知识产权。

美国政府支持的非盈利性组织。

反馈

白皮书官网地址:http://stixproject.github.io/getting-started/whitepaper/

1 Introduction介绍

Stix是建立在多个行业、学术界、政界、专家等积极的反馈与共享情报数据基础之上的,包括安全运营中心,安全管理人员,决策者和生产者等通过各种共享模型。完善共享和构建完善的系统结构需要不断努力。

2 Background背景

网络攻防技术变的越来越复杂。传统网络安全方法集中于分析发现弱点和修补漏洞,这些对未来的网络安全防御是不够的。有效防御已知和未知的网络攻击,需要理解对手的行为,能力,意图和结合自身系统的弱点,通过对对手和自己的双方理解,才能理解我们所面临的威胁的薄弱点和风险度,从而做出明智的防御决策。

随着攻击技术的发展,出现了多种复杂的攻击场景。攻击者的目的不仅仅是搞破坏了,转向了更有政治、商业目的性的攻击。(如:storm worn勒索病毒是有潜伏期针对性的攻击)。这种攻击称为APT,可以通过下图的kill chain可解释这种攻击,攻击分为两大类Left of Hack(攻击前)和Right of Hack(攻击后)。整个攻击按从左到右的顺序逐步展开,Recon侦查即是扫描发现目标的弱点,Weaponize弹药即是攻击载荷、攻击工具,deliver传输即是通过某种手段将攻击载荷(payload)传到可触发点,然后exploit(执行渗透),拿到系统的control控制权限,进入渗透目标系统后将要执行execute和建立持续maintain控制通道(后门,木马等),有了控制通道即可展开目的性的攻击。

APT可持续性攻击促使安全防御需要更加积极主动,处理失陷安全事件的代价是非常昂贵的(如:1已造成的破坏后的损失,2找出攻击事件的恶意代码并清理不是一件容易的事)。所以最好是借助网络威胁情报在攻击前(Left of Hack)就将攻击拒之门外。

网络威胁情报与传统情报类似(确定对手能力、行为、意图),网络情报的含义是标记已经发生和未来可能发生的网络攻击行为。

威胁情报内容包括:

1 已发生or未来可能发生的网络攻击行为

2 如何检测和识别这些攻击行为

3 应对信息

4攻击者信息

5 攻击目标

6 TTP(战术、技术、过程)

从安全本质上防御与攻击处于相对平衡的水平,了解攻击者可能会在未来利用什么样的漏洞和弱点,采取了什么行动等,全面了解对手可能构成的威胁,可提供更有效的决策防御方案。

在人工智能的浪潮下应该具备一种有灵活和有弹性的安全感知态势。APT攻击本质上是在入侵后尝试入侵,根据每次尝试的成功或失败来调整他们的操作。在渗透攻击模型中,防御者最好在某个阶段打破攻击链来阻止对手。网络攻防是安全技术的博弈的过程,但防御者比入侵者有更多的内在优势,在防御系统中建设有弹性、有阻止or能缓解入侵的系统,来防御or增加入侵的成本。

由于任何组织都没有足够的相关的网络情报知识用于威胁态势感知,各家情报各自为营,量不全是威胁情报的一个难题,解决这项难题是通过可信的合作伙伴和社区组织来共享威胁情报,把各家的情报共享出来大家一起用。通过信息共享好处是合作伙伴们都能拿到相对全面的、丰富的上下文情报数据。这不仅仅是在理念上有效,落地实际生产中也有实际效果。例子:组织A已遭到某种攻击,但是组织B还未发现有该攻击的迹象,那么如果组织A把针对该攻击的相关情报共享出来,组织B就可以利用相关情报来发现、检测、防御该攻击。AB组织属于同一行业类时该类情报尤为重要。

因威胁方法是复杂不断变化的、事件发生速度和共享情报时的海量数据(人处理慢和情报周期问题),所以应该用自动化去帮助人工手动完成。自动化的去完成情报数据的整合,清理,融合等后用于实际的防御系统中,但是目前防御系统是建立在各种安全产品之上的,不同的产品要自动化的使用共享情报,那么就需要标准化、结构化的共享信息格式,使的各产品能自动的使用情报。

人们希望通过机读情报和人读情报交换共享数据有部分情报会增加人工分析和判断(情报中有不适合自动化处理的情报需要人工处理),通过情报的来源和情报质量判断情报的真实性。

综上所述,共享情报需要具有灵活性、可扩展性、可自动化和可读性的威胁知识的一种结构化表示。一个开源社区提供了解决方案—STIX(标准化结构化表达威胁情报知识)。

3 Current Approaches现状

目前情报共享方式多是通过门户网站和加密电子邮件等的非结构化交换,主要交换的数据是人读情报,相对简单的情报指标数据,问题是不能很好的集成和连贯的灵活性,不能满足安全事件智能感知与防御系统。STIX来弥补和解决这些问题。

4 History发展历史

Stix最初是根据IDXWG电子邮件安全和威胁情报专家讨论研究发展而来的,起草了结构化威胁信息架构,定义了结构化网络威胁信息中包含的个组件、内容等。STIX结构使用XML Schema实现的,在共享领域发展很快。

5 What is STIX?

STIX是一种用于描述网络威胁信息的结构化语言,是一种语言,一种规范的标准,用于表示网络威胁信息的规范,捕获,表示和通信。以结构化的结构实现,支持自动化高效的使用情报。

威胁情报事件信息包括:

• Analyzing cyber threats 威胁分析

• Specifying indicator patterns for cyber threat 威胁标记信息

• Managing cyber threat response activities 应对防御

• Sharing cyber threat information 共享情报

STIX提供了一种通用机制,可以在实用环境内处理结构化网络威胁信息,从而提高一致性,效率,互操作性和整体态势感知能力。

STIX提供了一个统一的架构,将各种各样的网络威胁信息集成在一起,包括:

• Cyber Observables 可观察的知识(如文件类哈希等)

• Indicators 威胁指标

• Incidents 事件实例

• Adversary Tactics, Techniques, and Procedures (including attack patterns, malware, exploits, kill chains, tools, infrastructure, victim targeting, etc.) 即是 TTP

• Exploit Targets (e.g., vulnerabilities, weaknesses or configurations) 渗透目标(如:利用漏洞、弱点、不合理配置)

• Courses of Action (e.g., incident response or vulnerability/weakness remedies or mitigations) 解决方案(如:漏洞和不合理配置该如何解决)

• Cyber Attack Campaigns 攻击组织

• Cyber Threat Actors 攻击者(攻击源)

STIX结构灵活并可扩展,尤其是结构的灵活可选性,可以实用与任何场景实用,单个实例用到哪个部分就从哪里取数据实用。

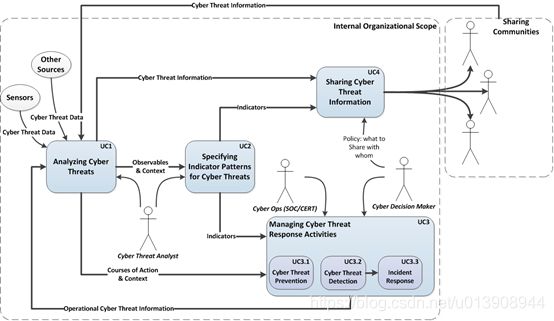

6 Use Cases 实用案例

STIX旨在支持一系列涉及网络威胁管理的核心案例。下面简单的实例各部分实例场景。

(UC1)网络威胁分析(威胁风险评估)

网络安全分析师从多个数据源(结构化和非结构化数据)中抽取相关IOC(行为、意图、影响范围、攻击组织、生效时间等)信息,试图能定性网络威胁事件。例如:鱼叉钓鱼攻击,安全分析师可以从各数据源中分析可疑邮件中的附件和链接是否恶意,邮件发送给了谁,附件触发后的行为等(沙箱功能),钓鱼目标是谁,是哪个攻击组织、攻击意图是什么等。

(UC2)威胁IOC信息(威胁事件的作证指标、上下文等)

IOC知识是安全风险的可观察信息和相关的上下文信息,用于解释证明攻击事件、用于防御处理事件、用于优先决策选择。例如:在定位鱼叉钓鱼攻击事件中,分析师可观察量(邮件来源,主题,嵌入隐藏url,附件,附件的行为等),这些基础信息是为了解释Kill Chain的最好证据,通过基础数据可还原出TTP,这样安全分析师就可以做相应的应急处理和防御策略(如,添加相应的Sort入侵检测规则,Yara病毒检测规则,oval等)。

(UC3)应急响应与防御处置

网络决策者和网络运营人员互相协同努力,以预防或检测网络威胁活动,并调查和评估可能发生该类网络攻击的概率和风险度。预防行动方案本质上是补救性的,以减少可能成为利用目标的漏洞,弱点或错误配置。在安全事件发生或即将发生后,可以查找最合适的应急响应反方案。例如,在确定的具有确定指标的网络钓鱼攻击的情况下,网络决策者和网络运营人员一起工作以充分了解网络中的网络钓鱼攻击的影响和风险。明确行动方针并实施适当的预防性或侦探性行动方案。

(UC3.1)网络威胁防御

网络决策者对已爆发的威胁做相关的预防性方案,安全运营者负责实施,来预防和缓解已知的网络威胁事件的发生。例如:鱼叉钓鱼攻击,网络决策者先评估安全风险和安全应对防御策略,在威胁影响度和预防成本的权衡下做决策,决定运营者是否增加相应的防御方案(如在邮件网关增加对应的检测机制来阻止威胁事件的发生)。

(UC3.2)威胁检测

网络运营者通过网络监控来检测已发生事件,通过态势感知预测将会发生的网络威胁,可通过自动化、手动完成。例如:已有钓鱼攻击发生,网络运营者可以从情报的特定IOC信息中取出相应的作证信息,解释网络已受到该攻击。

(UC3.3)威胁响应

网络运营人员响应网络威胁的检测,调查已发生或正在发生的事件,尝试识别实际威胁的性质并执行具体的方案来缓解攻击或纠正系统配置。 如:运营人员已经知道系统受到了钓鱼攻击,哪些系统、人群受到了攻击,安装了什么恶意程序,恶意程序将要做什么等等。然后做出相应补救措施,如病毒查杀。

7 Guiding Principles 指导原则

定义网络威胁信息的结构化表示的方法中,STIX努力坚持并实施一套社区共识认的核心指导原则。这些原则如下:

7.1 Expressivity 展现

为了完全支持网络安全领域内与威胁情报相关的场景实例的多样性,STIX的目标是在所有实例中提供汇总的表达覆盖,而不是专门针对一个或两个场景的结构。STIX旨在为网络威胁域内的所有相关信息提供完整的表达能力。

7.2 Integrate rather than Duplicate整合而不是复制

Stix情报集是将适当的情报集成进来,而不是复制情报数据。

STIX构成模式:

1 可观察(显性)的网络威胁信息表达,STIX 1.1版提供了松散耦合机制和默认实现,以便适当地利用以下组成模式

2 常见攻击模式枚举和分类

3 恶意软件属性枚举和特征

4 常见漏洞报告框架

5 OASIS客户信息质量

7.3 Flexibility 灵活性

为了支持各种实例和不同信息的置信度,STIX旨在提供尽可能多的灵活性。STIX允许用户使用与给定上下文相关的标准化表示,尽可能避免强制性,固定性的功能策略。

7.4 Extensibility 可扩展

为了支持一系列具有可能不同描述细节的案例,并保证stix的改进和演变,STIX设计有意构建特定用途的扩展机制,用于本地化用户,用户驱动细化和进化,以及易于集中精炼和发展。

7.5 Automatability

STIX设计方法有意寻求最大化结构和一致性,以支持机器可处理的自动化。

7.6 Readability 易读性

STIX的设计内容结构不仅是机器可消耗的和可处理的,而且尽可能的是人类可读的、易读的。这种人类可读性对于在开发和采用的早期阶段的清晰度和可理解性以及在不同环境中持续使用而言是必要的。

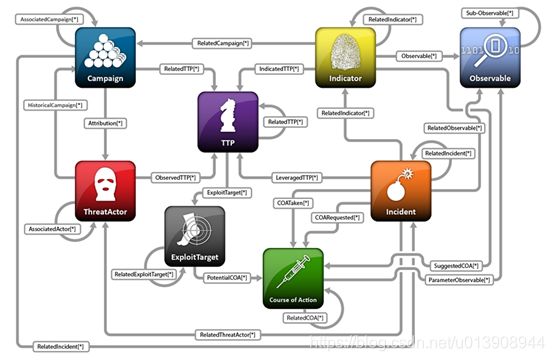

8 Architecture 结构

下面是STIX结构图,每个核心件可独立也可重复使用,下面基于每个核心件的含义和内容来介绍和说明他们之间的互相关系。通过箭头标记链接各件的关系(【*】表示核心件之间的关系,*表示一次也可能是多次)。他们之间的联系结构通过XML Schema语言标准来实现的,有8个核心件:可观察,指证(证据),事件,TTP,渗透目标,应对行为,攻击者,攻击事件/攻击团伙(动机)。

下面简要介绍各组件:

9 STIX Structure 结构描述

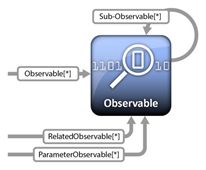

9.1 Observables 可观察信息

Observables是stix结构中基础的结构,主要是计算机和网络中有状态的属性、可观察量。如:文件(名称、大小、hash、类型等),服务启动、注册表操作、应用服务的通信过程等。

STIX用CybOX表示observables,CybOX是足够灵活的标准化的语言,作用编码和传递observables信息。将会成为网络中可观察信息的最佳抽象模型,用于观察和分析可观察量信息。

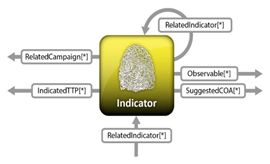

9.2 Indicators 安全指标信息(证据上下文)

安全指标信息是一个or多个observable信息的集合,表示网络安全事件中行为和特殊信息的上下文,这些信息能关联到TTP的具体细节中。其中包含的数据分类有对事件定义的准确度,时间有效性,影响范围,攻击目标,应对行动,已发生的攻击事件,信息来源,关联信息,建议处理方案等。

9.3 Incidents 事件

事件是攻击组织活动的实例,事件的发现和响应都是指标信息。事件指标信息包括:攻击时间、受影响资产、影响范围、严重程度、可观察信息、攻击者、应急响应、阻断后续行为、处置方案、事件日志、行为记录等。

9.4 TTP(战术、技术、过程)

TTP这个术语来自军事领域用于描述对手(攻击者)相关的信息。如:用恶意软件窃取信用卡信息【战术】。向受害者发送针对性的电子邮件,附件中带有恶意代码,当受害者打开附件执行了恶意代码后,触发恶意程序捕获相关信用卡信息,捕获成功后通过c2控制通道把获取的信息发送到指定的服务器【技术】。通过社工找到相关受害者,制作使人容易信服的邮件(伪造邮件),绕过防御系统,使的受害者触发相关漏洞,执行渗透动作,建立c2通道【过程】。

TTP包括:

对手行为(攻击方式、恶意软件、漏洞利用)

资源利用(攻击工具、基础设施、角色)

受害者信息(who?where?what?)

攻击预期影响

相关攻击链 kill chain

处理指导

信息来源等

TTP在网络情报中是核心信息,它与指标,事件,活动,攻击者,攻击目标有着密切的关联关系。

9.5 Campaign (动机)攻击事件/团伙

攻击团伙的动机是攻击者攻击意图的实例,通过事件or TTP中能获取到该信息。

该事件可能已发生也可能即将发生,包括:攻击的预期效果,相关TTP,相关攻击团伙,攻击意图,中招后处理办法等。

9.6 Threat Actors 攻击者(攻击源)

ThreatActors是表示网络攻击威胁的行动者(或攻击者)的特征。包括:意图和已实现的行为。(身份特征,可移动机,预期效果,相关历史事件,处置指导,信息来源等)

9.7 Exploit Targets 攻击目标

ExploitTargets是软件,系统,网络或配置中的漏洞或弱点.是能被攻击者利用的,在TTP中体现利用。ExploitTargets包括漏洞标识或特征,弱点标识或特征,配置标识或特征,防御特征,ExploitTarget信息的来源,处理指南等。

针对威胁采取的具体行动措施,有事后处理和预防。解决漏洞利用、阻止攻击或提高攻击门槛。包括:被渗透后的查杀修补,IPS规则、补救成本、预期效果、措施指导等。

9.9 Data Markings 数据标记

STIX结构的一致要求是能够表示数据的标记,该构造不作为STIX架构图中的单独实体传达,而是作为上述所有顶层构造中的交叉结构存在。

STIX采用灵活的通用方法,而不是采用单一标记方法,有两个方法:1指定独立于被标记的结构(指向它们的位置),而不是嵌入到任何地方 2,它允许将任何数据标记结构的定义和使用简单地作为基础类型结构的抽象。

10 Implementations 实现方式

STIX是利用XML Schema作为一种普遍存在的,可移植的,结构化的机制,通过讨论和改进,开发支持各种应用程序,例如API,语言翻译,语言绑定等。通过各开源社区和专家们的讨论修改迭代,最终会实现最有效的解决方案。后续可能会有其他表达语言如web,json等。

11 Usage 使用者

各组织中面临着共享威胁情报信息的挑战,所以stix引起了大家的注意和兴趣。下面是一开始使用stix的组织:

美国国土安全部,通过taxii使用stix

国土安全部实用stix向合作伙伴发布威胁情报信息

DHS国家网络安全和通信集成中心正在逐步实施基于STIX的所有网络威胁相关运营产品的生产

2012年第二季度,金融服务信息共享和分析中心(FS-ISAC)同意实施STIX架构(包括CybOX),以便在金融服务领域的成员中实现网络威胁信息共享。截至2013年5月,FS-ISAC利用STIX建立了一个运营威胁信息库,可供所有约4200个成员组织使用

2013年7月,微软宣布他们将利用STIX通过新的MAPP for Responders计划共享威胁信息

2013年9月,惠普宣布推出基于STIX的全新威胁中心威胁情报共享环境。日本IPA(日本信息技术促进局)目前正在开展一项积极的可行性研究,将STIX架构的元素(CybOX,MAEC等)应用为网络可观测量和威胁信息的国际交换格式

日本IPA(日本信息技术促进局)目前正在开展一项积极的可行性研究,将STIX架构的元素(CybOX,MAEC等)应用为网络可观测量和威胁信息的国际交换格式

此外,STIX正在积极考虑在各种不同的美国和国际公共-公共,公私-私人,私人-网络威胁信息共享,支持多家供应商之间进行使用。

12 Conclusion and Future Work 结论和未来发展

需要更开放的网络安全防御协同方法。网络威胁是在攻击者和防御者之间转移攻防平衡的重要指标信息。有效的成熟的网络威胁情报信息是标准化的表达方式,STIX努力做成标准化方法。原则是最大限度的提高表达性、灵活性、可扩展性、自动化和可读性。

STIX提供全方位的网络威胁信息: 可观察量,指标,事件,TTP,漏洞利用目标,应对行动,威胁行动者和活动,为网络安全防御提供支持。

STIX会听取社区意见,完善框架设计,开发支持实用的程序,来更好的解决网络威胁信息共享问题。

欢迎感兴趣的伙伴们加入讨论、研发、改进,使用和支持stix。

意见反馈:[email protected]

13 Acknowledgments 感谢

HS SED是STIX的开发和维护组织,该组织是美国国土安全部赞助的。

感谢为STIX讨论做出贡献的组织,包括:

• MITRE Corporation

• United States Computer Emergency Readiness Team (US-CERT)

• DHS Cyber Information Sharing and Collaboration Program (CISCP)

• DHS National Cybersecurity and Communications Integration Center (NCCIC)

• Enhanced Shared Situational Awareness (ESSA)

• National Institute of Standards and Technology (NIST)

• Financial Services Information Sharing and Analysis Center (FS-ISAC)

• CERT Coordination Center (CERT/CC)

• Research and Engineering Networking Information Sharing and Analysis Center (REN-ISAC)

• Industrial Control System Information Sharing and Analysis Center (ICS-ISAC)

• Electricity Sector Information Sharing and Analysis Center (ES-ISAC)

• National Health Information Sharing and Analysis Center (NH-ISAC)

• Department of Defense Cyber Crime Center (DC3)

• National Cyber Investigative Joint Task Force Analytical Group (NCIJTF-AG)

• Depository Trust & Clearing Corporation (DTCC)

• Goldman Sachs

• American Express

• USAA

• GE

• Siemens

• Visa

• Microsoft

• HP

• Check Point

• CrowdStrike, Inc.

• FireEye/Mandiant

• CyberIQ

• LookingGlass

• iSIGHT Partners

• Red Sky Alliance

• Damballa

• esentire

• Tripwire

• Verisign

• Verizon

• Lockheed Martin

• General Dynamics

• Northrop Grumman

• Booz Allen Hamilton

• Threat Stream

• ThreatGRID

• Bromium

• Reversing Labs

• Cyber2/ThreatConnect

• Internet Identity

• Fortinet

• Fishnet Security

• StegoSystems

• G2, Inc.

• Cyveillance

• Critical Intelligence

• Incident Logic

• Punch Cyber Analytics Group

• NCI Security LLC

• Foreground Security

• SHARKSEER Program

• Public Regional Information Security Event Management (PRISEM)

• NATO

• World Bank

• CERT-EU

• Gendarmerie Nationale (France)

• Trustworthy Software Initiative (TSI) (UK Software Security)

14 References 参考

[1] Cyber Observable eXpression (CybOX). URL https://cybox.mitre.org

[2] 常见攻击模式枚举和分类(CAPEC). URL https://capec.mitre.org

[3]恶意软件属性枚举 (MAEC). URL https://maec.mitre.org

[4] 常见的漏洞和风险(CVE). URL https://cve.mitre.org

[5] 常见的弱点列举 (CWE). URL https://cwe.mitre.org

[6] 通用配置枚举 (CCE). URL https://cce.mitre.org

[7] 开源漏洞数据库 (OSVDB). URL http://www.osvdb.org

[8] 常见漏洞报告框架 (CVRF). URL http://www.icasi.org/cvrf/

[9] 智能驱动的计算机网络防御通过分析对手运动和入侵链; URLhttp://www.lockheedmartin.com/content/dam/lockheed/data/corporate/documents/LM-White-Paper-Intel-Driven-Defense.pdf

[10] Luc Dandurand, Emmanuel Bouillon and Philippe Lagadec, Luc Dandurand,Emmanuel Bouillon和Philippe Lagadec,“网络防御数据协作和交换基础设施的高级要求”,北约咨询,指挥和控制机构。

[11] “TAXII: 可靠的指标信息自动交换,” U.S. Department of Homeland Security

[12] 网络信息共享模型: An Overview,” MITRE Corporation, May 2012.

[13] 网络战略的积极防御战略, MITRE Corporation, July 2012.

[14] 一种新的网络防御手册, MITRE Corporation, July 2012.

[15] [email protected], Oct 2011 - May 2013

[16] Traffic Light Protocol (TLP). URL http://www.us-cert.gov/tlp/

[17] Julie Connolly, Mark Davidson, Matt Richard, Clem Skorupka, “The Trusted Automated eXchange of Indicator Information (TAXIITM),” November 2012. http://taxii.mitre.org/about/documents/Introduction_to_TAXII_White_Paper_November_2012.pdf

[18] OASIS客户信息质量 (CIQ) xPRL. URL https://www.oasis-open.org/committees/ciq/

附件:STIX白皮书地址(包括中文版+英文原版)

https://pan.baidu.com/s/1VE1BEfBSU7n8T7LnkjwAIw 提取码:uy7w