- PHP环境搭建详细教程

好看资源平台

前端php

PHP是一个流行的服务器端脚本语言,广泛用于Web开发。为了使PHP能够在本地或服务器上运行,我们需要搭建一个合适的PHP环境。本教程将结合最新资料,介绍在不同操作系统上搭建PHP开发环境的多种方法,包括Windows、macOS和Linux系统的安装步骤,以及本地和Docker环境的配置。1.PHP环境搭建概述PHP环境的搭建主要分为以下几类:集成开发环境:例如XAMPP、WAMP、MAMP,这

- ARM驱动学习之4小结

JT灬新一

嵌入式C++arm开发学习linux

ARM驱动学习之4小结#include#include#include#include#include#defineDEVICE_NAME"hello_ctl123"MODULE_LICENSE("DualBSD/GPL");MODULE_AUTHOR("TOPEET");staticlonghello_ioctl(structfile*file,unsignedintcmd,unsignedlo

- 如何用matlab灵活控制feko的求解

NingrLi

matlab开发语言

https://bbs.rfeda.cn/read.php?tid=3778Feko中的模型和求解设置等都可以通过editfeko进行设置,其文件存储为.pre文件,该文件可以用文本打开,因此,我们可以通过VB、VC、matlab等工具对.pre文件进行读写操作,以达到更灵活的使用feko。同样,对于.out文件,我们也可以进行读操作。熟练使用对.pre文件和.out文件的操作后,我们可以方便的计

- react-intl——react国际化使用方案

苹果酱0567

面试题汇总与解析java开发语言中间件springboot后端

国际化介绍i18n:internationalization国家化简称,首字母+首尾字母间隔的字母个数+尾字母,类似的还有k8s(Kubernetes)React-intl是React中最受欢迎的库。使用步骤安装#usenpmnpminstallreact-intl-D#useyarn项目入口文件配置//index.tsximportReactfrom"react";importReactDOMf

- 进销存小程序源码 PHP网络版ERP进销存管理系统 全开源可二开

摸鱼小号

php

可直接源码搭建部署发布后使用:一、功能模块介绍该系统模板主要有进,销,存三个主要模板功能组成,下面将介绍各模块所对应的功能;进:需要将产品采购入库,自动生成采购明细台账同时关联财务生成付款账单;销:是指对客户的销售订单记录,汇总生成产品销售明细及回款计划;存:库存的日常盘点与统计,库存下限预警、出入库台账、库存位置等。1.进购管理采购订单:采购下单审批→由上级审批通过采购入库;采购入库:货品到货>

- 计算机毕业设计PHP仓储综合管理系统(源码+程序+VUE+lw+部署)

java毕设程序源码王哥

php课程设计vue.js

该项目含有源码、文档、程序、数据库、配套开发软件、软件安装教程。欢迎交流项目运行环境配置:phpStudy+Vscode+Mysql5.7+HBuilderX+Navicat11+Vue+Express。项目技术:原生PHP++Vue等等组成,B/S模式+Vscode管理+前后端分离等等。环境需要1.运行环境:最好是小皮phpstudy最新版,我们在这个版本上开发的。其他版本理论上也可以。2.开发

- Linux CTF逆向入门

蚁景网络安全

linux运维CTF

1.ELF格式我们先来看看ELF文件头,如果想详细了解,可以查看ELF的manpage文档。关于ELF更详细的说明:e_shoff:节头表的文件偏移量(字节)。如果文件没有节头表,则此成员值为零。sh_offset:表示了该section(节)离开文件头部位置的距离+-------------------+|ELFheader|---++--------->+-------------------

- Windows安装ciphey编码工具,附一道ciscn编码题例

im-Miclelson

CTF工具网络安全

TA是什么一款智能化的编码分析解码工具,对于CTF中复杂性编码类题目可以快速攻破。编码自动分析解码的神器。如何安装Windows环境Python3.864位(最新的版本不兼容,32位的也不行)PIP直接安装pipinstallciphey-ihttps://pypi.mirrors.ustc.edu.cn/simple/安装后若是出现报错请根据错误代码行数找到对应文件,r修改成rb即可。使用标准语

- 2005年高考英语北京卷 - 阅读理解C

让文字更美

Howcouldwepossiblythinkthatkeepinganimalsincagesinunnaturalenvironments-mostlyforentertainmentpurposes-isfairandrespectful?我们怎么可能认为把动物关在非自然环境的笼子里——主要是为了娱乐目的——是公平和尊重的呢?Zooofficialssaytheyareconcernedab

- 分享一个基于python的电子书数据采集与可视化分析 hadoop电子书数据分析与推荐系统 spark大数据毕设项目(源码、调试、LW、开题、PPT)

计算机源码社

Python项目大数据大数据pythonhadoop计算机毕业设计选题计算机毕业设计源码数据分析spark毕设

作者:计算机源码社个人简介:本人八年开发经验,擅长Java、Python、PHP、.NET、Node.js、Android、微信小程序、爬虫、大数据、机器学习等,大家有这一块的问题可以一起交流!学习资料、程序开发、技术解答、文档报告如需要源码,可以扫取文章下方二维码联系咨询Java项目微信小程序项目Android项目Python项目PHP项目ASP.NET项目Node.js项目选题推荐项目实战|p

- php服务器状态监测,PHP网站状态在线监控源码

傲雪吟霜白如冰

php服务器状态监测

在网上找的一个在线监控源码,比较简单,但是功能也略有不足,例如如果网站挂了就按照监控频率一直发邮件提示,网站恢复之后不会发邮件通知;不能直接填写要监控的网址或者某一页面,适合监控大量的网站或者vps、服务器。最新使用感受:没有发送邮件限制,我设置监控频率是一个小时,一天没管就把邮箱塞满了。如果服务器恢复的话不会专门发邮件提醒。如果只是监控几个站的话有很多免费的监控网站可以使用,只是使用数量上有限制

- php状态监控源码,PHP服务器状态监控实现程序

江子星

php状态监控源码

*/header('Content-type:text/html;charset=utf-8');include'./smtp/class.smtp.php';include'./smtp/class.phpmailer.php';functionsendmail($subject='',$body=''){date_default_timezone_set('Asia/Shanghai');//

- 服务器状态监控php源码,服务器状态监控_监控Linux服务器网站状态的SHELL脚本

温糯米

服务器状态监控php源码

摘要腾兴网为您分享:监控Linux服务器网站状态的SHELL脚本,蜗牛集市,同花顺,探客宝,手柄助手等软件知识,以及日期倒计时插件,云南省教育资源公共,rui手机桌面,小屁孩桌面便签,合金装备崛起复仇,朝夕日历,photoshop图像处理软件,一年级学生每日计划表,悟空找房,饿了吗外卖商家版,逃生,中国民宿网,realpolitiks,交通安全知识竞赛,雅思流利说等软件it资讯,欢迎关注腾兴网。1

- CTF-bugku-crypto-[7+1+0]-base64解码之后做偏移

沧海一粟日尽其用

算法安全python

CTF-bugku-crypto-[7+1+0]-base64解码之后做偏移1.题目2.解题思路2.1base64编码原理2.2解题思路2.2.1base64解码找规律2.2.2破解思路3.解题脚本4.flag5.附EASCII码表1.题目提示信息:7+1+0?格式bugku{xxxxx}密文:4nXna/V7t2LpdLI44mn0fQ==要求:破解密文获得flag2.解题思路2.1base64

- CTF常见编码及加解密(超全)第二篇

不会代码的小徐

编码密码网络安全密码学预编码

HTML实体编码简述:字符实体是用一个编号写入HTML代码中来代替一个字符,在使用浏览器访问网页时会将这个编号解析还原为字符以供阅读。举例:highlighter-HTML明文:hello,world.十进制:hello,world.十六进制:hel

- php 实现JWT

每天瞎忙的农民工

phpphp

在PHP中,JSONWebToken(JWT)是一种开放标准(RFC7519)用于在各方之间作为JSON对象安全地传输信息。JWT通常用于身份验证系统,如OAuth2或基于令牌的身份验证。以下是一个基本的PHP实现JWT生成和验证的代码示例。JWT的组成部分JWT包含三个部分:Header(头部):说明算法和令牌类型。Payload(有效载荷):包含声明(如用户数据、过期时间等)。Signatur

- discuz discuz_admincp.php 讲解,Discuz! 1.5-2.5 命令执行漏洞分析(CVE-2018-14729)

weixin_39740419

discuz讲解

0x00漏洞简述漏洞信息8月27号有人在GitHub上公布了有关Discuz1.5-2.5版本中后台数据库备份功能存在的命令执行漏洞的细节。漏洞影响版本Discuz!1.5-2.50x01漏洞复现官方论坛下载相应版本就好。0x02漏洞分析需要注意的是这个漏洞其实是需要登录后台的,并且能有数据库备份权限,所以比较鸡肋。我这边是用Discuz!2.5完成漏洞复现的,并用此进行漏洞分析的。漏洞点在:so

- FastCGI结合docker下的Nginx执行shell脚本

南波波

nginxdocker

1使用docker下载Nginx下面展示一些内联代码片。a.#dockerpullnginx#dockerrun--namerunoob-php-nginx-p8088:80-d\-v~/nginx/www:/usr/share/nginx/html:ro\-v~/nginx/conf/conf.d:/etc/nginx/conf.d:ro\nginxb.在~/nginx/conf/conf.d创

- 什么是 PHP? 为什么用 PHP? 谁在用 PHP?

m0_37438181

永远学习php开发语言

一、什么是PHP?PHP(HypertextPreprocessor,超文本预处理器)是一种广泛应用于Web开发的通用开源脚本语言。PHP主要用于服务器端编程,可以嵌入HTML中,与数据库进行交互,生成动态网页内容。它具有以下特点:简单易学:语法相对简单,容易上手,对于初学者来说是一个不错的选择。跨平台性:可以在多种操作系统上运行,如Windows、Linux、Unix等。丰富的函数库:提供了大量

- 【网络安全】漏洞挖掘:php代码审计

秋说

网络安全phpweb安全漏洞挖掘

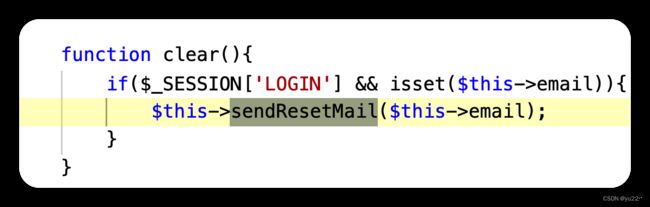

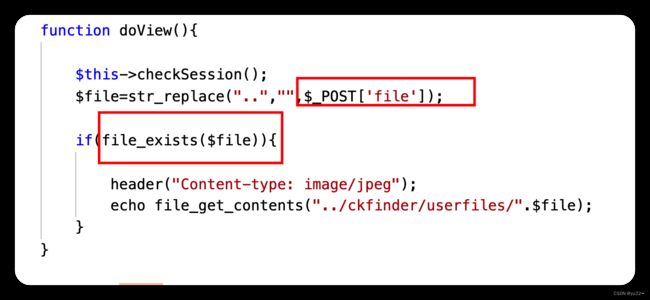

未经许可,不得转载。文章目录正文正文在应用程序中,通过一个JavaScript注释发现了一个备份ZIP文件。解压后,获取了应用程序的代码,其中包含如下代码片段:代码首先检查变量$action是否等于'convert',如果是,则继续执行。随后对传入的变量$data使用trim()函数去除两端空白字符,并使用eval()函数执行$data的内容。显然,代码对$data没有进行任何过滤或验证,因此可以

- 内网穿透之EW使用、判断服务器是否出网

板栗妖怪

学习内网渗透

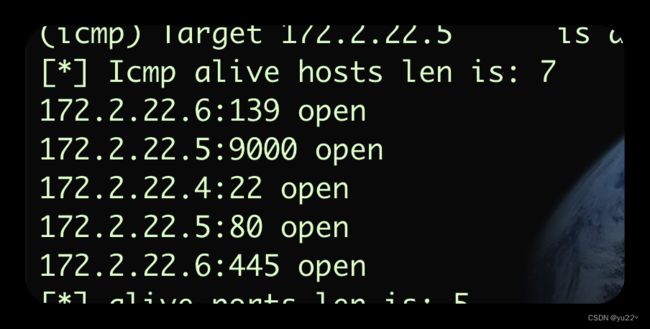

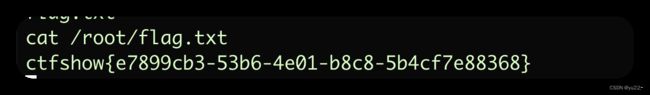

环境搭建使用的是下面文章的环境记一次学习--内网穿透-CSDN博客ew代理然后同样通过thinkphp漏洞写入文件,然后通过蚁剑连接然后上传ew的Linux版本,然后加权执行一层代理正向代理设置正向代理(在ubuntu上),然后kali在proxychain配置文件中连接ubuntu的192.168.244.154的代理端口反向代理在ubuntu上设置反向代理,将连接反弹到kali上的某个端口。然

- python基于django/flask的NBA球员大数据分析与可视化python+java+node.js

QQ_511008285

pythondjangoflaskjavaspringboot数据分析

前端开发框架:vue.js数据库mysql版本不限后端语言框架支持:1java(SSM/springboot)-idea/eclipse2.Nodejs+Vue.js-vscode3.python(flask/django)--pycharm/vscode4.php(thinkphp/laravel)-hbuilderx数据库工具:Navicat/SQLyog等都可以本文针对NBA球员的大数据进行

- Java基于spring boot的国产电影数据分析与可视化python+java+node.js

QQ_511008285

javaspringboot数据分析pythondjangovue.jsflask

前端开发框架:vue.js数据库mysql版本不限后端语言框架支持:1java(SSM/springboot)-idea/eclipse2.Nodejs+Vue.js-vscode3.python(flask/django)--pycharm/vscode4.php(thinkphp/laravel)-hbuilderx数据库工具:Navicat/SQLyog等都可以 该系统使用进行大数据处理和

- 定制优化Nextcloud镜像

攻城狮_正

Nextcloud是一款开源免费的私有云存储网盘项目,可以让你快速便捷地搭建一套属于自己或团队的云同步网盘,从而实现跨平台跨设备文件同步、共享、版本控制、团队协作等功能。它的客户端覆盖了Windows、Mac、Android、iOS、Linux等各种平台,也提供了网页端以及WebDAV接口,所以你几乎可以在各种设备上方便地访问你的云盘。Nextcloud基于PHP语言开发,可以使用Nginx+PH

- CTF——web方向学习攻略

一则孤庸

CTF网络安全CTF

1计算机基础操作系统:熟悉Linux命令,方便使用Kali。网络技术:HCNA、CCNA。编程能力:拔高项,有更好。2web应用HTTP协议:必须掌握web开发框架web安全测试3数据库数据库基本操作SQL语句数据库优化4刷题

- CTF——web总结

oliveira-time

ctfweb安全

解题思路做题先看源码关注可下载的资源(zip压缩包)抓包寻找可能存在的加密信息(base64)不管三七二十一先扫描目录再说ps:正常的应该是先扫描目录,然后发现后台进行爆破,发现爆破困难,然后去社工找其他信息。CTF——web个人总结_ctfweb-CSDN博客

- VueTreeselect el-tree-select 多选

小小并不小

Vueelementjsvue.jsjavascript

1、VueTreeselect是一个多选组件npminstall--save@riophae/vue-treeselect全部代码//importthecomponentimportTreeselectfrom'@riophae/vue-treeselect'//importthestylesimport'@riophae/vue-treeselect/dist/vue-treeselect.cs

- 华纳云:修复WordPress内存耗尽错误的常用方法有哪些?

华纳云IDC服务商

服务器WordPress

WordPress内存耗尽错误通常是由于PHP内存限制不足导致的。修复这种错误的方法有多种,以下是几种常用的方法:1.修改wp-config.php文件在WordPress根目录的wp-config.php文件中添加或修改以下代码,增加PHP的内存限制:define('WP_MEMORY_LIMIT','256M');将256M替换为所需的内存值。例如,可以将其设置为128M,256M,512M等

- ctf逆向解题——Bomb二进制炸弹

Funkypantss

BombPhase1在输入阶段将由文件输入的字符存储在input中,在phase1,该阶段将原字符串存储到rdi中,调用pases_1函数进行字符串比较。image进入phase1函数,该函数将原字符串rdi与预先设定的字符串“BorderrelationswithCanadahaveneverbeenbetter.”(存储在rsi中)进行比较,用于比较的函数是strings_not_equal,

- CentOS下php安装mcrypt扩展

天咋哭了

(以下步骤均为本人实际操作,可能与你的安装方法有所区别,但我会尽量排除疑惑)大致步骤(1)安装mcrypt,(2)安装php对mcrypt的扩展,(3)重启apache(1)、确认你的linux没有安装mcrypt库,如果已安装,跳过安装步骤[root@test-206~]#yumlistinstalled|grepmcryptlibmcrypt.x86_642.5.8-4.el5.centosi

- 312个免费高速HTTP代理IP(能隐藏自己真实IP地址)

yangshangchuan

高速免费superwordHTTP代理

124.88.67.20:843

190.36.223.93:8080

117.147.221.38:8123

122.228.92.103:3128

183.247.211.159:8123

124.88.67.35:81

112.18.51.167:8123

218.28.96.39:3128

49.94.160.198:3128

183.20

- pull解析和json编码

百合不是茶

androidpull解析json

n.json文件:

[{name:java,lan:c++,age:17},{name:android,lan:java,age:8}]

pull.xml文件

<?xml version="1.0" encoding="utf-8"?>

<stu>

<name>java

- [能源与矿产]石油与地球生态系统

comsci

能源

按照苏联的科学界的说法,石油并非是远古的生物残骸的演变产物,而是一种可以由某些特殊地质结构和物理条件生产出来的东西,也就是说,石油是可以自增长的....

那么我们做一个猜想: 石油好像是地球的体液,我们地球具有自动产生石油的某种机制,只要我们不过量开采石油,并保护好

- 类与对象浅谈

沐刃青蛟

java基础

类,字面理解,便是同一种事物的总称,比如人类,是对世界上所有人的一个总称。而对象,便是类的具体化,实例化,是一个具体事物,比如张飞这个人,就是人类的一个对象。但要注意的是:张飞这个人是对象,而不是张飞,张飞只是他这个人的名字,是他的属性而已。而一个类中包含了属性和方法这两兄弟,他们分别用来描述对象的行为和性质(感觉应该是

- 新站开始被收录后,我们应该做什么?

IT独行者

PHPseo

新站开始被收录后,我们应该做什么?

百度终于开始收录自己的网站了,作为站长,你是不是觉得那一刻很有成就感呢,同时,你是不是又很茫然,不知道下一步该做什么了?至少我当初就是这样,在这里和大家一份分享一下新站收录后,我们要做哪些工作。

至于如何让百度快速收录自己的网站,可以参考我之前的帖子《新站让百

- oracle 连接碰到的问题

文强chu

oracle

Unable to find a java Virtual Machine--安装64位版Oracle11gR2后无法启动SQLDeveloper的解决方案

作者:草根IT网 来源:未知 人气:813标签:

导读:安装64位版Oracle11gR2后发现启动SQLDeveloper时弹出配置java.exe的路径,找到Oracle自带java.exe后产生的路径“C:\app\用户名\prod

- Swing中按ctrl键同时移动鼠标拖动组件(类中多借口共享同一数据)

小桔子

java继承swing接口监听

都知道java中类只能单继承,但可以实现多个接口,但我发现实现多个接口之后,多个接口却不能共享同一个数据,应用开发中想实现:当用户按着ctrl键时,可以用鼠标点击拖动组件,比如说文本框。

编写一个监听实现KeyListener,NouseListener,MouseMotionListener三个接口,重写方法。定义一个全局变量boolea

- linux常用的命令

aichenglong

linux常用命令

1 startx切换到图形化界面

2 man命令:查看帮助信息

man 需要查看的命令,man命令提供了大量的帮助信息,一般可以分成4个部分

name:对命令的简单说明

synopsis:命令的使用格式说明

description:命令的详细说明信息

options:命令的各项说明

3 date:显示时间

语法:date [OPTION]... [+FORMAT]

- eclipse内存优化

AILIKES

javaeclipsejvmjdk

一 基本说明 在JVM中,总体上分2块内存区,默认空余堆内存小于 40%时,JVM就会增大堆直到-Xmx的最大限制;空余堆内存大于70%时,JVM会减少堆直到-Xms的最小限制。 1)堆内存(Heap memory):堆是运行时数据区域,所有类实例和数组的内存均从此处分配,是Java代码可及的内存,是留给开发人

- 关键字的使用探讨

百合不是茶

关键字

//关键字的使用探讨/*访问关键词private 只能在本类中访问public 只能在本工程中访问protected 只能在包中和子类中访问默认的 只能在包中访问*//*final 类 方法 变量 final 类 不能被继承 final 方法 不能被子类覆盖,但可以继承 final 变量 只能有一次赋值,赋值后不能改变 final 不能用来修饰构造方法*///this()

- JS中定义对象的几种方式

bijian1013

js

1. 基于已有对象扩充其对象和方法(只适合于临时的生成一个对象):

<html>

<head>

<title>基于已有对象扩充其对象和方法(只适合于临时的生成一个对象)</title>

</head>

<script>

var obj = new Object();

- 表驱动法实例

bijian1013

java表驱动法TDD

获得月的天数是典型的直接访问驱动表方式的实例,下面我们来展示一下:

MonthDaysTest.java

package com.study.test;

import org.junit.Assert;

import org.junit.Test;

import com.study.MonthDays;

public class MonthDaysTest {

@T

- LInux启停重启常用服务器的脚本

bit1129

linux

启动,停止和重启常用服务器的Bash脚本,对于每个服务器,需要根据实际的安装路径做相应的修改

#! /bin/bash

Servers=(Apache2, Nginx, Resin, Tomcat, Couchbase, SVN, ActiveMQ, Mongo);

Ops=(Start, Stop, Restart);

currentDir=$(pwd);

echo

- 【HBase六】REST操作HBase

bit1129

hbase

HBase提供了REST风格的服务方便查看HBase集群的信息,以及执行增删改查操作

1. 启动和停止HBase REST 服务 1.1 启动REST服务

前台启动(默认端口号8080)

[hadoop@hadoop bin]$ ./hbase rest start

后台启动

hbase-daemon.sh start rest

启动时指定

- 大话zabbix 3.0设计假设

ronin47

What’s new in Zabbix 2.0?

去年开始使用Zabbix的时候,是1.8.X的版本,今年Zabbix已经跨入了2.0的时代。看了2.0的release notes,和performance相关的有下面几个:

:: Performance improvements::Trigger related da

- http错误码大全

byalias

http协议javaweb

响应码由三位十进制数字组成,它们出现在由HTTP服务器发送的响应的第一行。

响应码分五种类型,由它们的第一位数字表示:

1)1xx:信息,请求收到,继续处理

2)2xx:成功,行为被成功地接受、理解和采纳

3)3xx:重定向,为了完成请求,必须进一步执行的动作

4)4xx:客户端错误,请求包含语法错误或者请求无法实现

5)5xx:服务器错误,服务器不能实现一种明显无效的请求

- J2EE设计模式-Intercepting Filter

bylijinnan

java设计模式数据结构

Intercepting Filter类似于职责链模式

有两种实现

其中一种是Filter之间没有联系,全部Filter都存放在FilterChain中,由FilterChain来有序或无序地把把所有Filter调用一遍。没有用到链表这种数据结构。示例如下:

package com.ljn.filter.custom;

import java.util.ArrayList;

- 修改jboss端口

chicony

jboss

修改jboss端口

%JBOSS_HOME%\server\{服务实例名}\conf\bindingservice.beans\META-INF\bindings-jboss-beans.xml

中找到

<!-- The ports-default bindings are obtained by taking the base bindin

- c++ 用类模版实现数组类

CrazyMizzz

C++

最近c++学到数组类,写了代码将他实现,基本具有vector类的功能

#include<iostream>

#include<string>

#include<cassert>

using namespace std;

template<class T>

class Array

{

public:

//构造函数

- hadoop dfs.datanode.du.reserved 预留空间配置方法

daizj

hadoop预留空间

对于datanode配置预留空间的方法 为:在hdfs-site.xml添加如下配置

<property>

<name>dfs.datanode.du.reserved</name>

<value>10737418240</value>

- mysql远程访问的设置

dcj3sjt126com

mysql防火墙

第一步: 激活网络设置 你需要编辑mysql配置文件my.cnf. 通常状况,my.cnf放置于在以下目录: /etc/mysql/my.cnf (Debian linux) /etc/my.cnf (Red Hat Linux/Fedora Linux) /var/db/mysql/my.cnf (FreeBSD) 然后用vi编辑my.cnf,修改内容从以下行: [mysqld] 你所需要: 1

- ios 使用特定的popToViewController返回到相应的Controller

dcj3sjt126com

controller

1、取navigationCtroller中的Controllers

NSArray * ctrlArray = self.navigationController.viewControllers;

2、取出后,执行,

[self.navigationController popToViewController:[ctrlArray objectAtIndex:0] animated:YES

- Linux正则表达式和通配符的区别

eksliang

正则表达式通配符和正则表达式的区别通配符

转载请出自出处:http://eksliang.iteye.com/blog/1976579

首先得明白二者是截然不同的

通配符只能用在shell命令中,用来处理字符串的的匹配。

判断一个命令是否为bash shell(linux 默认的shell)的内置命令

type -t commad

返回结果含义

file 表示为外部命令

alias 表示该

- Ubuntu Mysql Install and CONF

gengzg

Install

http://www.navicat.com.cn/download/navicat-for-mysql

Step1: 下载Navicat ,网址:http://www.navicat.com/en/download/download.html

Step2:进入下载目录,解压压缩包:tar -zxvf navicat11_mysql_en.tar.gz

- 批处理,删除文件bat

huqiji

windowsdos

@echo off

::演示:删除指定路径下指定天数之前(以文件名中包含的日期字符串为准)的文件。

::如果演示结果无误,把del前面的echo去掉,即可实现真正删除。

::本例假设文件名中包含的日期字符串(比如:bak-2009-12-25.log)

rem 指定待删除文件的存放路径

set SrcDir=C:/Test/BatHome

rem 指定天数

set DaysAgo=1

- 跨浏览器兼容的HTML5视频音频播放器

天梯梦

html5

HTML5的video和audio标签是用来在网页中加入视频和音频的标签,在支持html5的浏览器中不需要预先加载Adobe Flash浏览器插件就能轻松快速的播放视频和音频文件。而html5media.js可以在不支持html5的浏览器上使video和audio标签生效。 How to enable <video> and <audio> tags in

- Bundle自定义数据传递

hm4123660

androidSerializable自定义数据传递BundleParcelable

我们都知道Bundle可能过put****()方法添加各种基本类型的数据,Intent也可以通过putExtras(Bundle)将数据添加进去,然后通过startActivity()跳到下一下Activity的时候就把数据也传到下一个Activity了。如传递一个字符串到下一个Activity

把数据放到Intent

- C#:异步编程和线程的使用(.NET 4.5 )

powertoolsteam

.net线程C#异步编程

异步编程和线程处理是并发或并行编程非常重要的功能特征。为了实现异步编程,可使用线程也可以不用。将异步与线程同时讲,将有助于我们更好的理解它们的特征。

本文中涉及关键知识点

1. 异步编程

2. 线程的使用

3. 基于任务的异步模式

4. 并行编程

5. 总结

异步编程

什么是异步操作?异步操作是指某些操作能够独立运行,不依赖主流程或主其他处理流程。通常情况下,C#程序

- spark 查看 job history 日志

Stark_Summer

日志sparkhistoryjob

SPARK_HOME/conf 下:

spark-defaults.conf 增加如下内容

spark.eventLog.enabled true spark.eventLog.dir hdfs://master:8020/var/log/spark spark.eventLog.compress true

spark-env.sh 增加如下内容

export SP

- SSH框架搭建

wangxiukai2015eye

springHibernatestruts

MyEclipse搭建SSH框架 Struts Spring Hibernate

1、new一个web project。

2、右键项目,为项目添加Struts支持。

选择Struts2 Core Libraries -<MyEclipes-Library>

点击Finish。src目录下多了struts