多系统使用CAS实现SSO登录案例

文章目录

-

- 一、CAS简介

- 二、CAS实现

-

- 2.1 CAS Server

- 2.2 CAS Client

一、CAS简介

实现SSO有很多种方案,比较简单且可行的一般都是如上两种再加上CAS,一般企业内部多个系统之间如果想实现SSO,比较推荐的方式就是今天要介绍的CAS,Central Authentication Service,中央身份认证服务。

CAS方案主要包含如下两个部分:

- CAS Server,作为认证服务的中心,需要单独部署;

- CAS Client,指需要单点登录的各个系统,官方支持10+类型的客户端;

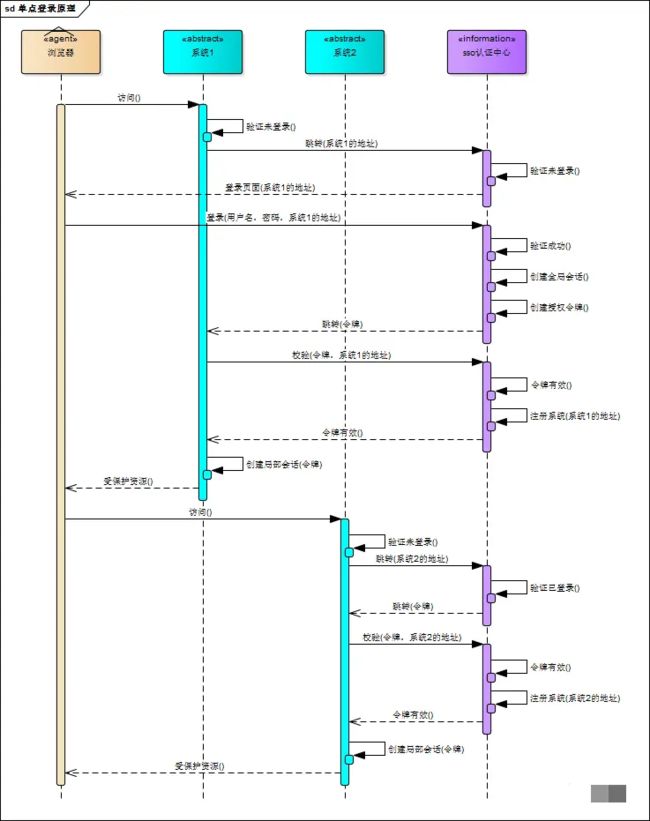

如下是一个多系统完整进行CAS SSO的流程:

SSO登录流程

- 浏览器首先访问系统1的时候,系统1判定其未登录(没有局部会话),因此重定向到SSO认证中心,认证中心也没有当前浏览器的全局会话,因此返回登录页面给浏览器要求登录;

- 浏览器登录成功后,认证中心会保留该浏览器用户的全局会话,后续该用户再通过其它系统来SSO认证中心认证时,会将全局会话的JSESSIONID带给认证中心,认证中心就能知道该用户目前具有全局会话,是已登录状态;

- 认证中心创建一个临时的授权令牌给到系统1,该令牌具有时间有效期,且只能使用一次,系统1收到该令牌后,由于无法判断是否被伪造,因此需要再次请求认证中心校验。得到认证成功回复后,系统1就会给当前用户创建一个局部会话,在该局部会话未过期之前,用户再次访问系统1都不需要再到认证中心进行认证;

- 若浏览器用户此时访问其它系统2,系统2判定其未登录(没有局部会话),因此重定向到SSO认证中心,并带上第二步保存的全局会话JSESSIONID,认证中心判定用户已经登录,因此创建一个临时的授权令牌给到系统2,系统2再进行步骤3的内容。

然后是SSO注销的一个流程:

SSO注销流程

二、CAS实现

2.1 CAS Server

服务端在官方github地址上有现成的war包可供使用,直接下载即可,由于最新版本的依赖管理工具已经从maven改为gradle了,本人由于更加熟悉maven,因此没有选择最新版本,而是使用5.3版本。下载之后解压即可。

在解压缩后的目录中执行打包命令build.cmd package,就能在target目录下看到war包了,将该cas.war放在本地的tomcat的webapps目录下,启动tomcat即可。

此时访问本地tomcat服务http://localhost:8080/cas就能看到登录页面了。

CAS Server登录页面

默认的账密为:casuser/Mellon,该密码的配置在如下目录内WEB-INF\classes\application.properties,如需修改密码需要自行修改tomcat中解压后的如下文件内容。

##

# CAS Authentication Credentials

#

cas.authn.accept.users=casuser::Mellon

默认情况下,client端和server端的通信协议是https的,如果想要在本地http协议环境下跑通,就需要关掉该默认的https服务。

在WEB-INF\classes\application.properties的最后添加如下配置内容:

cas.tgc.secure=false

cas.serviceRegistry.initFromJson=true

在WEB-INF\classes\services\HTTPSandIMAPS-10000001.json中修改内容:

"serviceId" : "^(https|http|imaps)://.*"

然后重启CAS Server即可。

2.2 CAS Client

<dependency>

<groupId>net.unicon.casgroupId>

<artifactId>cas-client-autoconfig-supportartifactId>

<version>2.1.0-GAversion>

dependency>

@EnableCasClient

@SpringBootApplication

public class SsoClient1Application {

public static void main(String[] args) {

SpringApplication.run(SsoClient1Application.class, args);

}

}

@RestController

public class LoginClient1Controller {

@GetMapping("/getUserInfo")

public String getUserInfo(){

return "user1";

}

}

server.port=8081

cas.server-url-prefix=http://localhost:8080/cas

cas.server-login-url=http://localhost:8080/cas/login

cas.client-host-url=http://localhost:8081

cas.validation-type=cas3

如上是client1的全部内容,client2基本类似,不再赘述。

启动两个客户端之后,访问它们的任意一个接口,都会重定向到CAS Server的登录页面,只要完成一次登录,再访问两个系统的任意接口都可以直接进入,无需再登录了,从而实现了SSO。

那么CAS和我们熟知的OAuth2.0协议有什么区别呢?

- OAuth2是三方授权协议,允许用户在不提供账号密码的情况下,通过信任的应用进行授权,使其客户端可以访问权限范围内的资源。

- CAS是中央认证服务协议,一个基于票据方式实现 SSO 单点登录的框架,为 Web 应用系统提供一种可靠的单点登录解决方法。

- CAS 的单点登录是保障客户端的用户资源的安全 ,而OAuth2 则是保障服务端的用户资源的安全。

CAS 客户端要获取的最终信息是,这个用户到底有没有权限访问我(CAS 客户端)的资源;OAuth2 获取的最终信息是,我(oauth2 服务提供方)的用户的资源到底能不能让你(oauth2 的客户端)访问。

因此,需要统一的账号密码进行身份认证,用 CAS;需要授权第三方服务使用我方资源,使用OAuth2

最后,CAS不仅支持SSO实现方案中的CAS协议,还支持OAuth2、SAML等协议,具体可以参考官方文档。

参考文档

CAS - Getting Started Guide (apereo.github.io)

基于CAS实现SSO单点登录 - 知乎 (zhihu.com)