Android 反编译入门(基于 Mac)

1 反编译基础

1.1 什么是反编译

定义:反编译就是将可执行程序转换为某种形式的高级编程语言的过程。

1.2 APK 文件的构成

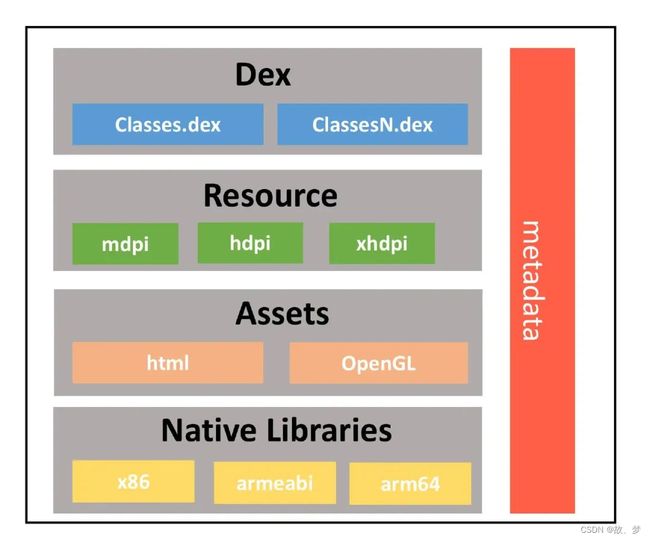

首先,我们通过一张图来看看 APK 的整体组成:

可以看到,APK 主要由六个部分组成:

Dex文件:.class文件处理后的产物,Android 系统的可执行文件。Resource:资源文件,主要包括layout、drawable、animator,通过R.XXX.id来引用。Assets:资源文件,通过AssetManager进行加载。Library:so库存放目录。META-INF:APK签名有关的信息。AndroidManifest.xml:清单文件。

1.3 APK 文件分析工具

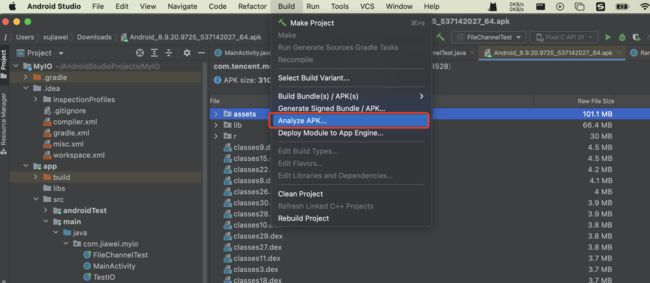

分析 APK 我们可以借助 Android Studio 自带的 ApkAnalyzer,想要使用这款工具只需要打开 build ,单击 Analyze APK,选择需要分析的 APK 即可。

1.4 APK 反编译

目前网上比较流行的反编译方式是 apktool + dex2jar + jd-gui 的方式。

1.4.1 安装 apktool 工具

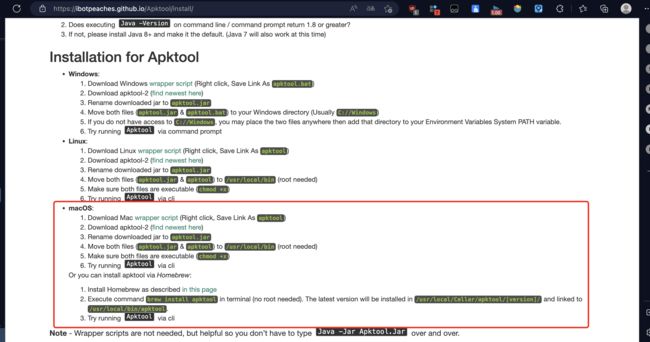

点击链接进入 Apktool 下载地址:Apktool - How to Install (ibotpeaches.github.io)

选择对应的操作系统来安装,这里我们使用的是 mac 系统。mac OS 提供的第一种方式太过复杂,因此我们使用 homebrew 来安装。

在命令行输入以下命令:

brew install apktool

在安装过程中可能会遇到以下问题:

一、you are using Mac OS 13

这是因为 homebrew 版本过旧导致的,需要升级 homebrew

brew update

二、No developer tools installed

提示缺少 xcode-select 工具,我们按照下方提示输入代码:

xcode-select --install

接下来,我们在命令行输入 apktool ,如果出现以下提示说明安装成功。

但也有可能出现如下提示:

这是因为 JAVA_HOME 没有配置,我们需要在自己的 Mac 中配置 JAVA_HOME。

配置 JAVA_HOME

首先,查找 JAVA_HOME 所在路径,在命令行输入如下代码:

/usr/libexec/java_home

然后,在终端输入如下代码:

sudo vim /etc/profile

这样我们就进入到了 vim 模式下的 /etc/profile 文件中,按下 i 进入输入模式,然后在文件中加入以下代码:

JAVA_HOME="/Library/Java/JavaVirtualMachines/zulu-8.jdk/Contents/Home"

export JAVA_HOME

CLASS_PATH="$JAVA_HOME/lib"

PATH=".$PATH:$JAVA_HOME/bin"

然后按下 ESC ,键入 :wq! 强制写入并退出。

最后,我们需要让配置生效。输入以下代码回车即可:

source /etc/profile

2.1.4.2 安装 dex2jar

dex2jar 的安装我们同样使用方便快捷的 homebrew,在命令行输入以下代码来安装 dex2jar:

brew install dex2jar

在安装过程中可能会报如下错误:

这是因为 homebrew 未完成 git 配置,因此我们需要键入 brew - v ,执行提示给你的两行代码:

git config --global --add safe.directory /opt/homebrew/Library/Taps/homebrew/homebrew-core

回车后,继续执行

git config --global --add safe.directory /opt/homebrew/Library/Taps/homebrew/homebrew-cask

1.4.3 安装 jd-gui

没错,jd-gui 的安装还是 homebrew:

brew install jd-gui

1.4.4 开始反编译

首先,我们找到一个 APK 包**「最好是自己的,主流的 APK 一般都做了加固,看不到反编译的 Dex 文件」**,用 apktool 工具来进行反编译

apktool d app-debug.apk

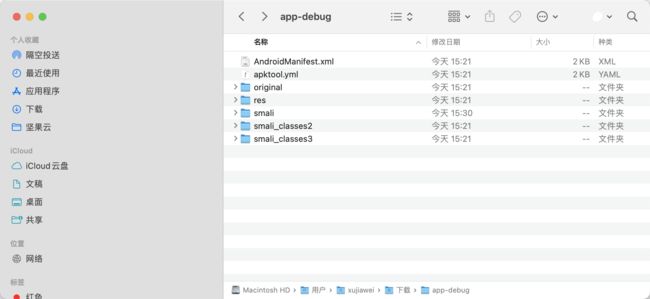

反编译后会得到一个同名的文件夹,它的内容如下:

接下来,我们根据这个文件夹来生成 dex 文件,键入以下代码:

apktool b app-debug

这样,我们就在 app-debug 的 build 目录下生成了 classes.dex 文件。

接下来,我们用 dex2jar 工具将这个 dex 文件转化成一个 jar 包,代码如下:

d2j-dex2jar app-debug/build/apk/classes.dex

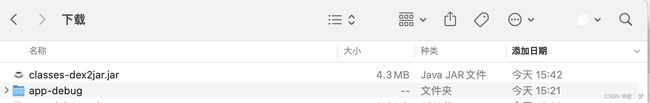

执行上述代码后,在下载文件夹下得到了一个 classes-dex2jar.jar 文件**「应该是生成在 app-debug 的同级目录」。

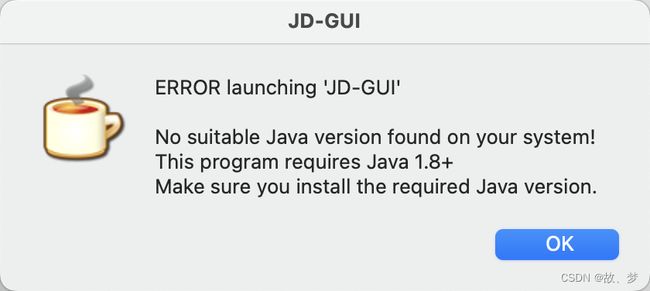

最后,我们使用 JD-GUI 展示反编译的成果。在应用程序页面找到 JD-GUI,按住control 键,单击 JD-GUI,选择打开「这么做是因为 JD-GUI 不受系统信任」**。

这是因为该软件没有适配最先的 Mac 系统,解决方式如下:

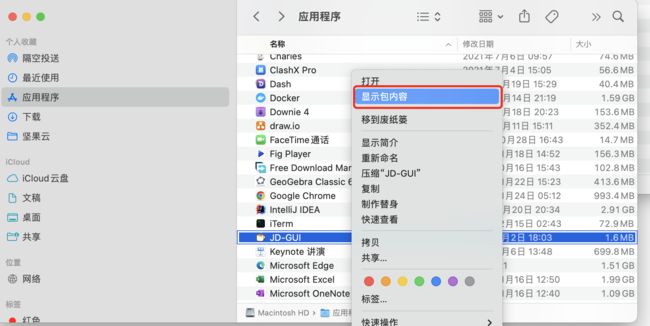

首先,在应用程序页面右键 JD-GUI,选择显示包内容

将 Contents/MacOS/universalJavaApplicationStub.sh 文件的内容替换为 v3.2.0/src/universalJavaApplicationStub 中的内容,保存。

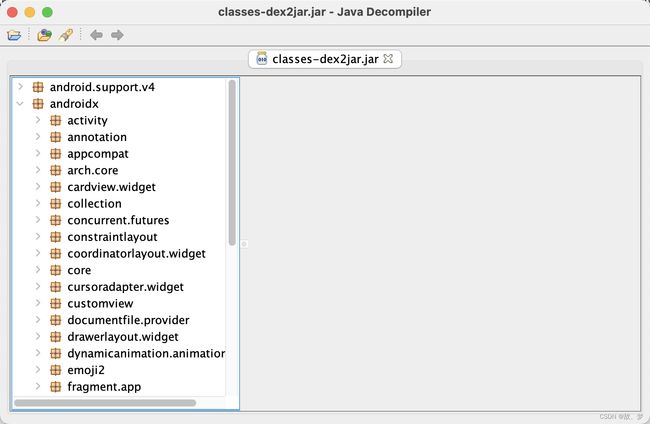

打开,JD-GUI 后,我们将刚刚得到的 classes-dex2jar.jar 文件拖入到程序窗口中就可以完成查看了。

2.1.5 加固方法

为了防止我们的应用程序被反编译,我们需要对 APK 进行加固。常用的方法有三种:

- 反模拟器:模拟器在运行 apk 时,可以监控到 apk 的各种行为。这种方法就是当监测到运行环境是模拟器时,就停止核心代码的运行。

- 代码虚拟化:主要思路是自建一个虚拟执行引擎,然后把原生的可执行代码转换成自定义的指令进行虚拟执行。

- 加密:即部分代码以加密的形式存在。例如,将被保护代码分成多个小段,前面的代码先将后面的代码在内存中解密后再执行。