防火墙入门实验

实验目的:

学会利用Cloud、防火墙的网关在谷歌浏览器上实现对防火墙的可视化操作。

学会在可视化界面配置防火墙端口IP。

学会在可视化界面新建防火墙的安全策略,新建安全区域列表。

学会在可视化界面查看路由表,会话表。

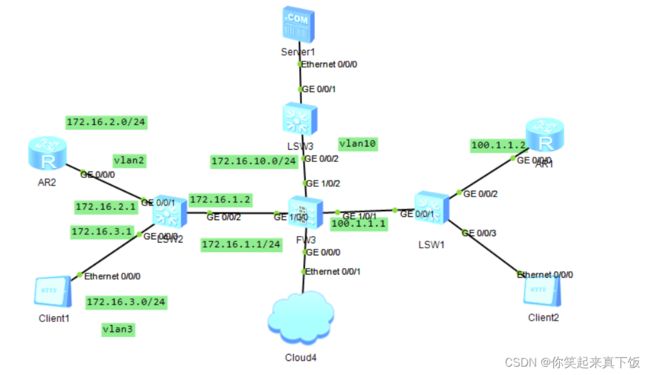

实验TOP图:

实验步骤:

1、按照上图连接好top图

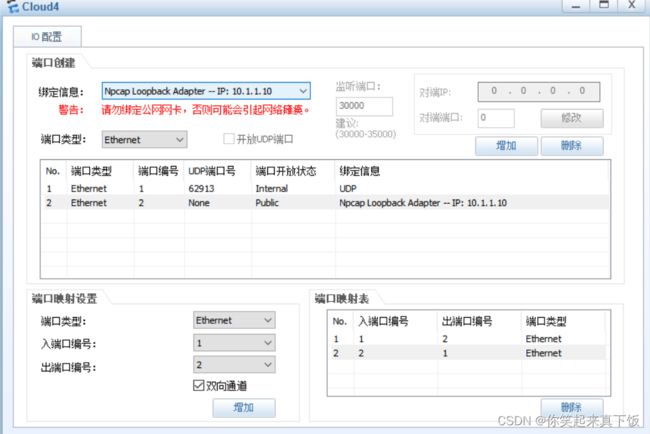

Cloud需要添加接口

如图

添加一个UDP端口

添加一个Npcap端口,我的IP地址为 10.1.1.10

端口映射设置如图,入端口号为1,出端口为2,双向通道, 点击"增加"

Cloud配置完成。

2、配置防火墙(图中FW3,我用的USG6000V)

点击进入配置界面,需要输入默认用户名为admin,密码Admin@123

密码需要更改,包含大小写字母、数字、特殊字符,根据自己习惯设置。

进入之后输入以下命令

[USG6000V1]int GigabitEthernet 0/0/0

[USG6000V1-GigabitEthernet0/0/0]ip add 10.1.1.1 24

[USG6000V1-GigabitEthernet0/0/0]

Sep 10 2022 01:08:57 USG6000V1 DS/4/DATASYNC_CFGCHANGE:OID 1.3.6.1.4.1.2011.5.25

.191.3.1 configurations have been changed. The current change number is 1, the c

hange loop count is 0, and the maximum number of records is 4095.

[USG6000V1-GigabitEthernet0/0/0]service-manage all permit

[USG6000V1-GigabitEthernet0/0/0]

Sep 10 2022 01:09:27 USG6000V1 DS/4/DATASYNC_CFGCHANGE:OID 1.3.6.1.4.1.2011.5.25

.191.3.1 configurations have been changed. The current change number is 2, the c

hange loop count is 0, and the maximum number of records is 4095.

[USG6000V1-GigabitEthernet0/0/0]dis th

2022-09-10 01:09:35.710

#

interface GigabitEthernet0/0/0

undo shutdown

ip binding -instance default

ip address 10.1.1.1 255.255.255.0

alias GE0/METH

service-manage http permit

service-manage https permit

service-manage ping permit

service-manage ssh permit

service-manage snmp permit

service-manage telnet permit

#

return

效果:端口0/0/0的IP设置为 10.1.1.1

查看了启用的服务中有"https"就可以了

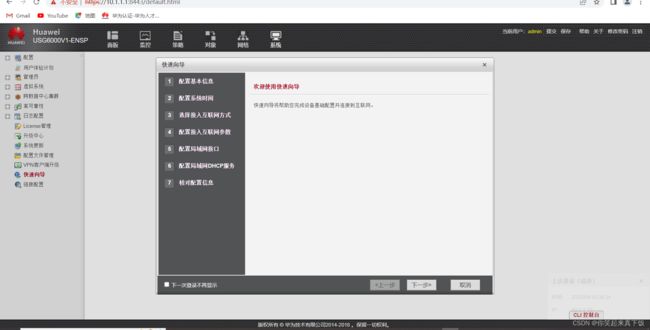

3、进入防火墙可视化界面

用谷歌浏览器访问10.1.1.1

点击高级--->继续访问 进入如下页面

输入用户名和前面设置的密码进入下一个页面

取消向导和弹窗,进入如下界面

下面我们将初步用到主菜单中的监控、策略和网络。

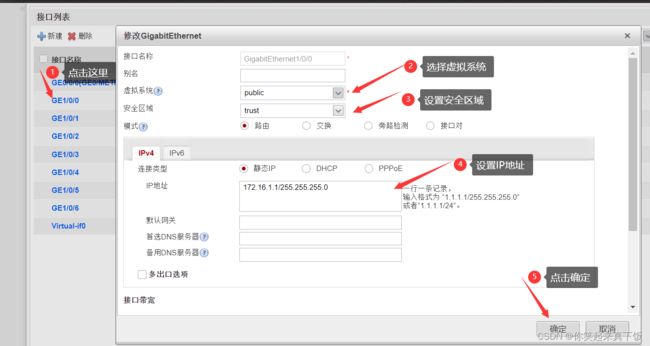

4、配置防火墙端口IP

点击菜单中的网络进入如下页面

我们将在这里配置1/0/0 1/0/1 1/0/2 三个端口的IP

端口0/0/0 已经在eNSP配置了

分别点击端口1/0/0 1/0/1 1/0/2 按照上图步骤设置如下安全区域 和IP地址

如图将连接1/0/0 一端设为内网trust

5、配置安全策略

策略目的

使内网设备AR2 能通过防火墙ping通外网 AR1端口100.1.1.2

大致步骤 :1、在eNSP上配置各端口IP、并设置路由(下一跳)

2、在防火墙可视化界面配置“安全策略”

详细步骤如下:

在eNSP上的配置

LSW2上的命令

[sw2]vlan batch 2 3 10

[sw2]int g0/0/1

[sw2-GigabitEthernet0/0/1]port link-type access

[sw2-GigabitEthernet0/0/1]port default vlan 2

[sw2-GigabitEthernet0/0/1]display this

#

interface GigabitEthernet0/0/1

port link-type access

port default vlan 2

#

return

[sw2-GigabitEthernet0/0/1]int g0/0/3

[sw2-GigabitEthernet0/0/3]port link-type access

[sw2-GigabitEthernet0/0/3]port default vlan 3

[sw2-GigabitEthernet0/0/3]qu

[sw2]int g0/0/2

[sw2-GigabitEthernet0/0/2]port link-type access

[sw2-GigabitEthernet0/0/2]port default vlan 10

[sw2-GigabitEthernet0/0/2]qu

[sw2]int vlan 2

[sw2-Vlanif2]ip add 172.16.2.1 24

[sw2-Vlanif2]int vlan 3

[sw2-Vlanif3]ip add 172.16.3.1 24

[sw2-Vlanif3]int vlan 10

[sw2-Vlanif10]ip add 172.16.1.2 24

[SW2]ip route-static 0.0.0.0 0 172.16.1.1命令实现的功能:1、划分了2 3 10 三个vlan

2、配置了三个端口IP

3、配置了由172.16.1.1网关通过的下一跳(0.0.0.0代表任意IP)

在AR1上的命令

[AR1]int g0/0/0

[AR1-GigabitEthernet0/0/0]ip add 100.1.1.2 24

在AR2上的命令

[AR2]int g0/0/0

[AR2-GigabitEthernet0/0/0]ip add 172.16.2.2

[AR2-GigabitEthernet0/0/0]qu

[AR2]ip route-static 0.0.0.0 0.0.0.0 172.16.2.1

[AR2]ip route-static 0.0.0.0 0.0.0.0 100.1.1.1

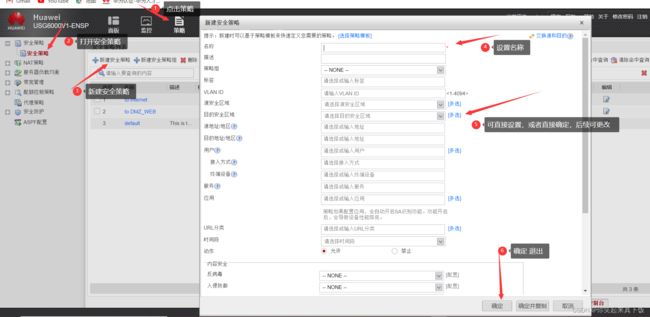

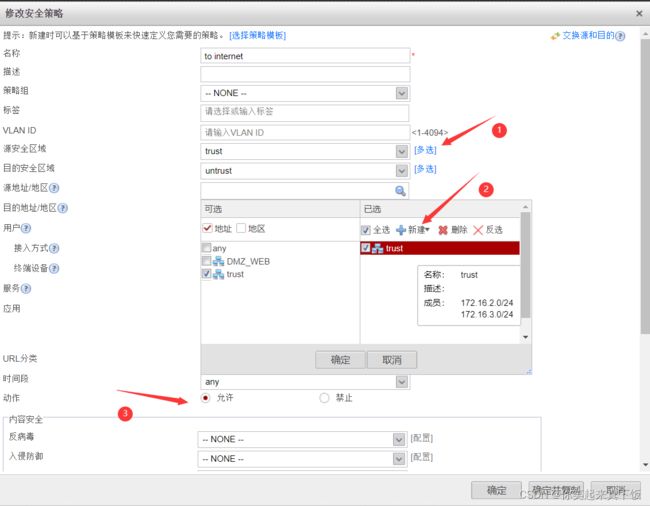

在可视化界面需要的配置

安全策略配置如图

1、点击策略

2、打开安全策略

3、新建安全策略

4、设置名称

5、选择配置或确定退出

6、确定 退出

策略配置如图

在AR2上检验

[AR2]ping 100.1.1.2

PING 100.1.1.2: 56 data bytes, press CTRL_C to break

Reply from 100.1.1.2: bytes=56 Sequence=1 ttl=253 time=240 ms

Reply from 100.1.1.2: bytes=56 Sequence=2 ttl=253 time=70 ms

Reply from 100.1.1.2: bytes=56 Sequence=3 ttl=253 time=80 ms

Reply from 100.1.1.2: bytes=56 Sequence=4 ttl=253 time=60 ms

Reply from 100.1.1.2: bytes=56 Sequence=5 ttl=253 time=60 ms

--- 100.1.1.2 ping statistics ---

5 packet(s) transmitted

5 packet(s) received

0.00% packet loss

round-trip min/avg/max = 60/102/240 ms成功!

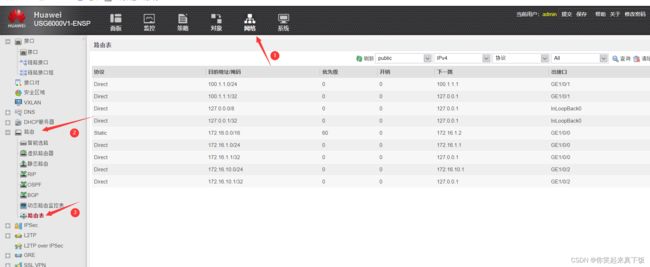

6、查看会话表、路由表

在AR2 ping通 AR1 的时候进入可视化界面

点击 监控---> 会话表 ---> 刷新

可以看到有一个"ICMP"

依次点击

网络---> 路由---> 路由表

可以看到我们现有的路由

7、新建安全区域

依次点击

网络---> 安全区域---> 新建

创建新的安全区域

这里可以看到前面设置的 trust untrust dmz 还有它们的优先级