青少年CTF_misc部分题解

目录

青少年CTF训练平台

目录

Attack

Bear

百家姓

上号

老师说了小明什么?

剑拔弩张的小红

17insanity、17sanity、19sanity

签到

caesar

三体

从尾看到头

原sher

表情包

西安加油

欢迎

tcp流量分析

应急食品

Flag走失了

罗小黑的秘密

Can_You_Find_Me

Game

Attack

wireshark导出HTTP,发现lsass.dmp,使用mimikatz读取其内容

得到密码用户:W3lc0meToD0g3,打开压缩包,得到flag.

[安洵杯 2019]ATTACK

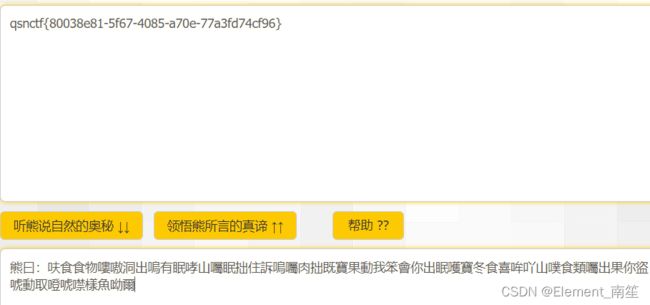

Bear

熊曰:呋食食物嘍嗷洞出嗚有眠哮山囑眠拙住訴嗚囑肉拙既寶果動我笨會你出眠嚄寶冬食喜哞吖山噗食類囑出果你盜唬動取噔唬噤樣魚呦爾与熊论道/熊曰加密 - PcMoe!

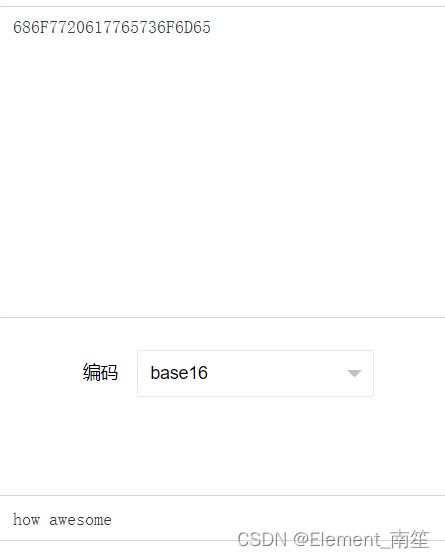

百家姓

百家姓编码,解码得到

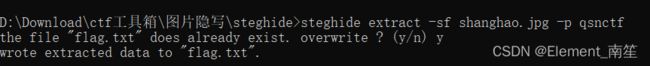

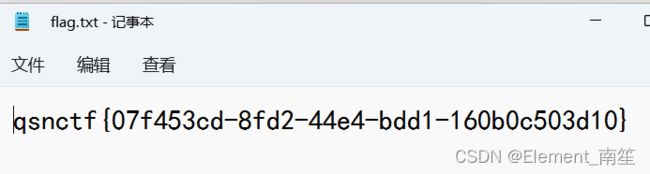

上号

files.pcapng经行分类得到图片

利用steghide

老师说了小明什么?

打开文件say.zip发现加密,提示生日00后,则密码为8位纯数字;

爆破得到:20040312

得到第一个flag,发现flag2与flag3的压缩包加密

flag2压缩包用winhex打开发现伪加密,09修改为00.

修改打开压缩包,对密码新佛曰解密

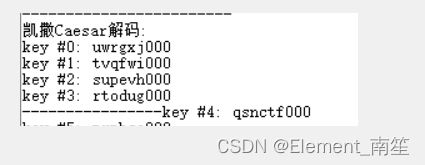

打开flag3的密码,发现是凯撒

尝试密码不知道,发现应该需要构成密码本进行爆破,搬来大佬脚本

[青少年CTF]Misc—Easy by 周末_ZhouMo.的博客-CSDN博客

for i in range(1000):

if i<10:

i = '00'+str(i)

elif 10<=i and i<100:

i ='0'+str(i)

else:

i=str(i)

with open('1.txt', 'a') as f:

f.write('qsnctf'+i+"\n")

f.close()

爆破得到密码:qsnctf666

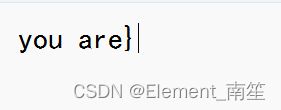

打开得到

qsnctf{You know how awesome you are}

剑拔弩张的小红

题目难度:☆

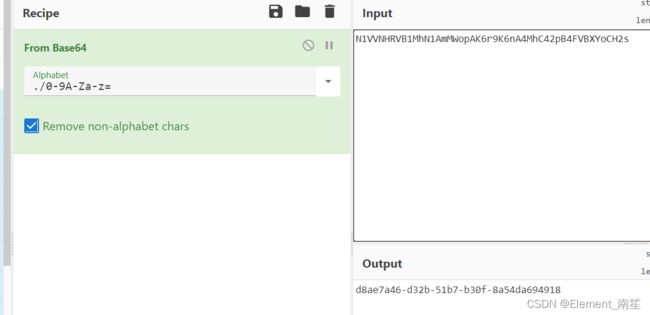

题目描述:小红说把flag藏在这里了:54K55Ye76ZO+5o6l5Yqg5YWl576k6IGK44CQ6Z2S5bCR5bm0Q1RG44CR77yaaHR0cHM6Ly9qcS5xcS5jb20vP193dj0xMDI3Jms9dkVoaGM1UDY=

打开青少年CTF官方QQ群,flag在群文件中;

qsnctf{b01135af-a3ce-4f25-89d3-aff4670ad214}

17insanity、17sanity、19sanity

.md 文件,用Tpyora 打开就行 description.md 文件 即可得到flag

签到

题目难度:★

题目描述:有没有可能,这个平台就是个题目?

查看源码,发现,base64解码;

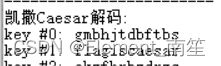

caesar

三体

出题人:lichen

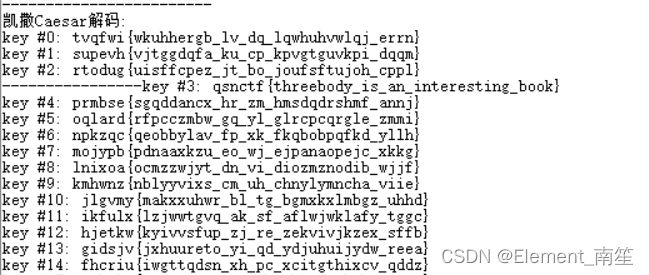

题目描述:三体 ,flag要用qsnctf{}包裹。历经多重加解密,不光你们解题累,我写writeup更累(手动滑稽)。密码说不定什么英文?

打开压缩包发现是图片

winhex打开发现有压缩包,分类出来压缩包发现加密,密码是英文三体threebody,打开压缩包得到密文。

~呜嗷嗷嗷嗷呜呜啊呜嗷呜嗷呜呜啊~啊~啊嗷啊呜~啊~啊~嗷~呜嗷~嗷呜嗷嗷嗷呜呜呜呜啊呜嗷呜呜~嗷呜嗷啊嗷啊呜~~~嗷~嗷~呜呜呜啊呜嗷嗷嗷呜啊呜啊呜呜嗷呜呜啊~嗷嗷啊嗷啊呜~~~啊~嗷~呜呜嗷呜呜嗷嗷嗷呜呜~呜嗷呜嗷呜呜啊啊~呜啊嗷啊呜嗷嗷~呜~嗷~呜嗷~啊呜嗷嗷嗷呜啊嗷~嗷呜嗷呜呜啊~啊啊啊嗷啊呜嗷呜嗷~~嗷~呜嗷~呜~嗷嗷嗷呜啊呜呜~呜嗷呜呜~呜~呜啊嗷啊呜~啊嗷嗷~嗷~呜呜嗷~呜嗷嗷嗷呜啊嗷呜嗷呜嗷呜呜啊呜嗷嗷啊嗷啊呜嗷呜呜呜~嗷~呜呜嗷~嗷嗷嗷嗷呜呜~呜~呜嗷呜呜啊啊嗷啊啊嗷啊呜~啊嗷啊~嗷~呜嗷~呜呜嗷嗷嗷呜啊呜呜啊呜嗷呜呜~嗷啊嗷啊嗷啊呜嗷呜~嗷~嗷~呜嗷啊呜呜嗷嗷嗷呜啊嗷嗷啊呜嗷呜呜啊呜~啊啊嗷啊呜~呜嗷~~嗷~呜呜呜嗷~嗷嗷嗷呜呜~呜啊呜嗷呜呜啊啊~嗷啊嗷啊呜~啊~啊~嗷~呜呜嗷啊呜嗷嗷嗷呜呜啊嗷呜呜嗷呜呜啊啊~嗷啊嗷啊呜嗷嗷呜啊~嗷~呜嗷啊嗷呜嗷嗷嗷呜呜~啊啊呜嗷呜呜~嗷嗷呜啊嗷啊呜~呜嗷嗷~嗷~呜呜呜嗷啊嗷嗷嗷呜啊呜啊嗷呜嗷呜呜~嗷啊啊啊嗷啊呜~呜~啊~嗷~呜呜嗷~嗷嗷嗷嗷呜啊嗷啊呜呜嗷呜呜啊呜~呜啊嗷啊呜~~呜呜~嗷~呜呜嗷啊啊嗷嗷嗷呜呜啊啊~呜嗷呜呜~呜嗷呜啊嗷啊呜嗷呜嗷嗷~嗷~呜嗷啊啊呜嗷嗷嗷呜呜呜啊嗷呜嗷呜呜~呜~啊啊嗷啊呜嗷嗷嗷啊~嗷~呜嗷啊~呜嗷嗷嗷呜啊呜呜嗷呜嗷呜呜~呜嗷呜啊嗷啊呜~~~嗷~嗷~呜呜呜呜啊嗷嗷嗷呜啊嗷呜啊呜嗷呜呜~呜~嗷啊嗷啊呜~啊嗷~~嗷~呜嗷~呜啊嗷嗷嗷呜呜~~嗷呜嗷呜呜~嗷~~啊嗷啊呜~啊呜~~嗷~呜呜呜嗷嗷嗷嗷嗷呜呜呜啊啊呜嗷呜呜啊~啊呜啊嗷啊呜嗷呜啊~~嗷~呜呜嗷~嗷嗷嗷嗷呜呜~啊嗷呜嗷呜呜啊啊啊啊啊嗷啊呜嗷嗷啊啊~嗷~呜嗷啊嗷~嗷嗷嗷呜呜啊呜啊呜嗷呜呜啊呜~嗷啊嗷啊呜~~呜嗷~嗷~呜呜嗷呜嗷嗷嗷嗷呜呜呜呜嗷呜嗷呜呜~嗷啊~啊嗷啊呜~呜嗷啊~嗷~呜嗷啊嗷嗷嗷嗷嗷呜呜~~呜呜嗷呜呜~呜~呜啊嗷啊呜~~啊~~嗷~呜嗷啊呜~嗷嗷嗷呜啊嗷~呜呜嗷呜呜~嗷~呜啊嗷啊呜~~嗷呜~嗷~呜呜嗷~呜嗷嗷嗷呜啊呜呜啊呜嗷呜呜啊啊啊~啊嗷啊呜~啊嗷呜~嗷~呜呜呜呜~嗷嗷嗷呜啊呜呜啊啊ATCR3mQzvYSfQFbZiSxXtvEna9zmTKGVsaqFo78tSECjNEkBWj5suc3mf6ZkHzuJ5wgNqzQwcuHWYhLq7RpmUCoDC5Ye1d7AZvPHjfVnsDFxs7476716677697b776b756868657267625f6c765f64715f6c717768756876776c716a5f6572726e7dtvqfwi{wkuhhergb_lv_dq_lqwhuhvwlqj_errn}qsnctf{threebody_is_an_interesting_book}

从尾看到头

题人:xinyi_y

题目描述:只能扫了。flag前缀为qsnctf{}

打开压缩包发现压缩包逆向,找到大佬脚本,得到 galf.zip 与 扫吧.7z

with open(r"从尾到头.zip",'rb') as f1:

with open(r"1.zip",'wb') as f2:

content = f1.read()[::-1]

f2.write(content)

galf.zip与从尾到头.zip一样,二次运行脚本。

打开发现加密,于是扫二维码。

cXNuY3RmOnl5ZHM6NjE3MjU4ZWNkZg==qsnctf:yyds:617258ecdf打开压缩包

qsnctf{N1VVNHRVB1MhN1AmMWopAK6r9K6nA4MhC42pB4FVBXYoCH2s}qsnctf{d8ae7a46-d32b-51b7-b30f-8a54da694918}

原sher

原创题

题目难度:★

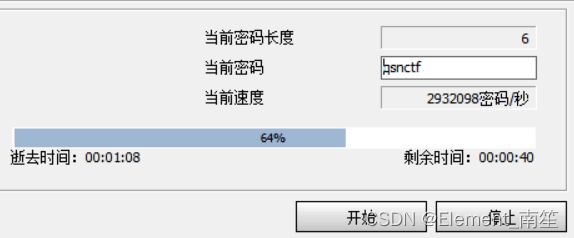

题目描述:原神的启动画面下究竟藏了什么东西?压缩包密码是6位哦

打开压缩包有密码,根据提示破解密码,得到密码:qsnctf

打开修改图片高度;

表情包

题目描述:末心心偶然看到小fu狸挺有意思的,用表情包加了一些字。但是好像泄露了一个Flag在这里,请问你能找到它吗?

查看附件详细属性

qsnctf{5cab6ff8-0684-4adc-95c3-89283607073e}

西安加油

导出http发现secret.txt

base64解码发现是zip

保存后打开发现是拼图

sudo apt-get install montage

cd (图片文件夹的目录下)

montage *.png -tile 8x6 -geometry +0+0 flag.png

cd gaps/bin

gaps --image=../flag.png --size=100 --save

cazy{make_XiAN_great_Again}

欢迎

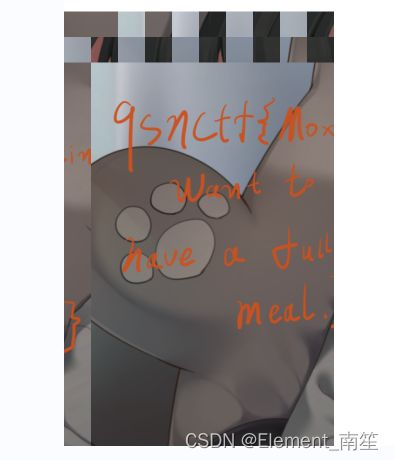

拼图,原理同上

qsnctf{Moxin Want to have a full meal.}

tcp流量分析

应急食品

import base64

file = open( 'food.txt ' , 'rb' ).read()

data = base64.b64decode(file)

file1 = open( 'org_food.png' , 'ab')

for i in range( len(data)):

l = data[i] << 4 & 255

h = data[i] >> 4

data1 =(l + h).to_bytes(1,'little')

file1.write(data1)

file1.close

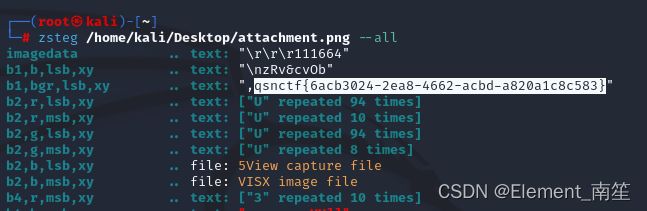

zsteg解决图片隐写

zsteg /home/kali/Desktop/org_food.png --all

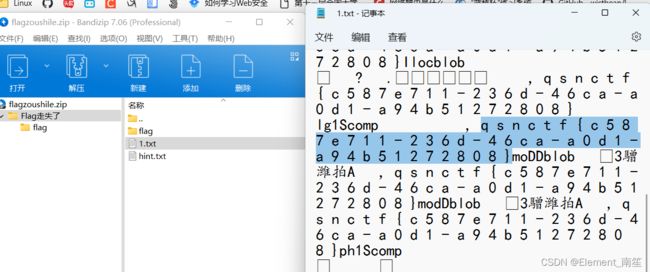

Flag走失了

罗小黑的秘密

qsnctf{6acb3024-2ea8-4662-acbd-a820a1c8c583}

Can_You_Find_Me

打开压缩包有密码的,将zip改为rrar文件就行

Game

SUCTF 2019

src文件

图片处理

DES3解密

U2FsdGVkX1+zHjSBeYPtWQVSwXzcVFZLu6Qm0To/KeuHg8vKAxFrVQ==