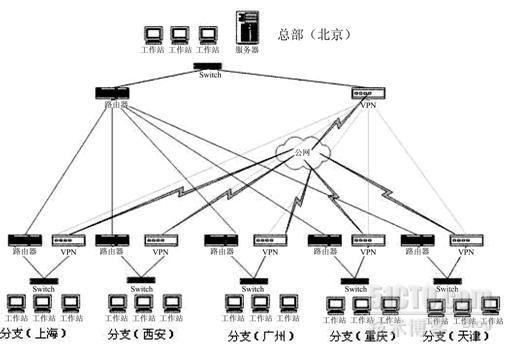

1.1 泰达集团×××组网案例

泰达集团IT网络服务中心作为泰达集团的IT核心运行部门,不仅承担着集团及其他分公司的IT维护、升级和培训工作,还作为泰达集团运营网络的核心而存在。此次×××的组网是由IT网络服务中心提出实施的要求。泰达集团的网络系统具有应用种类复杂、地理位置分散、业务重和高安全等特点。

最初,集团总部和分公司、办事处在互相通信时采用了专线技术后,由于费用一直很高,仅仅和几家分公司实施了连接,而且对IT服务中心的工作人员也有很高的技术要求,需要技术人员既了解广域网技术又要了解局域网技术。经过一段时间的考查后,为了保证集团总部和各分公司、办事处的通信都能正常进行,而且还要达到“低成本、高安全”的目的,决定使用IPsec ×××技术来完成该任务。

1.2 项目分析

泰达集团总部有一栋大厦,员工人数大约1500 人,在全国设有4个分公司(上海、广州、重庆和西安),12个办事处(全国其他省市一级市)。集团总部、分公司和办事处都有到当地ISP的连接。集团采用多种应用来完成公司信息化的运转,总部财务统一处理机制、上海研发分公司、重庆制作分公司、分散的人事系统和统一的CRM系统等。为完成上述应用,需要保证集团同分公司、办事处之间畅通的通信。在保证畅通的前提下,集团总部提出要考虑通信的安全性问题和降低通信费用问题。

泰达集团有较多的分公司和办事处,这些分公司和办事处的地理位置分散、IT服务人员技术水平参差不齐及各地应用不尽相同等因素一直困扰着该集团。而×××技术发展到今天,越来越多的企业在使用×××技术来完成异地同网间的通信。×××技术已经成为一个庞大的远程通信技术,在其中既有站点到站点之间的×××技术,也有客户端到××× Server的×××技术,还有目前在因特网中应用最为广泛的MPLS ×××技术。那么,在这么多×××技术中如何为泰达集团选择站点到站点之间的IPsec ×××,实施在总部、分公司和办事处之间,达到多应用、高安全、低成本的要求。

1. 多应用流量的问题

在泰达集团的网络中流传着大量的应用数据,有公司日常办公流量(邮件、OA软件等),还有其他的一些应用系统(公司内部研发系统、CRM、人事管理系统和集中财务管理系统等),这么多的流量在因特网中传递,传递的方向、传递的技术都是在实施×××之前需要考虑的问题

2. 高安全性的问题

很多的应用数据需要在因特网中传递,但我们都知道因特网是一个没有安全性的网络。泰达集团这些内部的数据在传递时必须考虑安全问题。为最大限度保证数据传递的安全性,需要采取强大的身份验证和加密机制。身份验证目前比较流行的是:AAA技术,一般采用HASH算法来完成。加密机制目前有DES、3DES和AES等算法来完成。

3. 低成本的问题

大家都知道,任何一个企业都希望用最少的资金,完成最大的收益。泰达集团的网络连接费用一直高居不下,很大程度是由于最初使用的专线技术而造成的。当×××技术越来越成熟时,低成本将是一个很容易解决的问题。

1.3 项目实施技术剖析

通过前面的学习,已经了解到×××技术完全能够解决泰达集团的多应用、高安全、低成本的要求,泰达集团的网络结构如图所示。

1. ×××实施前的规划

×××在实施前的规划其实是最重要的工作。在实施泰达集团×××连接方案前,需要进行大量的调查工作,包括对集团总部和分支机构的设备型号、设备配置、设备IOS版本、技术支持能力和设备对加密算法的支持等内容。这些内容的调查将保证在实施×××时顺利有效地完成。需要再次提醒网络管理员,一个×××实施的命令相对容易理解,但要完成一个有效、优化的×××,规划就起着决定性的作用。

2. ×××的ISAKMP阶段

在完成规划后,可以进行××× ISAKMP阶段的实施。×××的站点到站点之间的实施在这一阶段中需要完成×××功能的启用、第一阶段策略的建立、身份验证方法的定义、加密算法的确定、密钥交换方法的明确、HASH算法的设置、链路存活时间的设置、站点标识的实现及预先共享验证方法等。在这一阶段中需要在站点之间进行上述内容的一致性检查。在保证一致性后,才能有效地建立链路。

3. ×××的IPsec阶段

在完成第1阶段后,×××的第2阶段工作就要开展了。在这一阶段中,出现问题的概率最高。所以提醒网络管理员在配置时一定要注意。在这一阶段中将完成转换器的定义、第2阶段链路的存活时间、×××流量的定义、映射的建立、对等体的明确和映射的实施。这个阶段的工作在第1阶段的所有参数协商成功后,才能起作用。这个阶段涉及到的参数比较多,同样也要保证参数的一致性。具体的参数设置将在14.2.2节中介绍。

4. ×××的验证

这是在×××配置完成后,利用本章前面的验证命令来检测搭建的×××是否能正常有效地工作。这一阶段难度较大,尤其是在×××无法正常工作时的排错。

1.4 泰达集团×××实施步骤

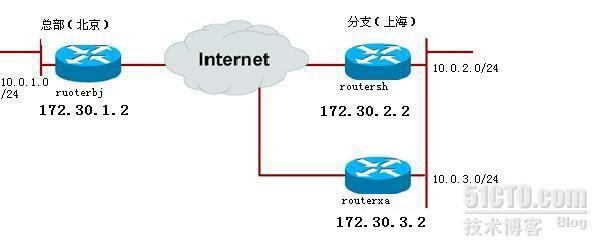

考虑到各个站点的相同性,在具体实例讲解中选取了经典3站点的配置。如果网络管理员在工作中遇到超过3个站点,参照此配置即可。3个站点之间的×××线路的实施可以说涵盖了同×××相关的全部知识,在具体的实例中会按照每站点方式来实现。泰达集团3站点配置拓扑如图1.1所示。

北京总部的路由器命令为Routerbj,具体步骤配置如下。

Routerbj(config)# crypto isakmp enable

Routerbj(config)# crypto isakmp policy 110

Routerbj(config–isakmp)# authentication pre-share

Routerbj(config–isakmp)# encryption des

Routerbj(config–isakmp)# group 1

Routerbj(config–isakmp)# hash md5

Routerbj(config–isakmp)# lifetime 86400

Routerbj(config–isakmp)#exit

Routerbj(config)#rypto isakmp identity address

Routerbj(config)# crypto isakmp key cisco1234 address 172.30.2.2

Routerbj(config)# crypto isakmp key cisco1234 address 172.30.3.2

Routerbj(config)#crypto IPsec transform mine esp-des

Routerbj(config)#crypto map mymap 10 IPsec-isakmp

Routerbj(config-crypto-map)#set peer 172.30.2.2

Routerbj(config-crypto-map)#set peer 172.30.3.2

Routerbj(config-crypto-map)#set transform-set mine

Routerbj(config-crypto-map)#match address 110

Routerbj(config-crypto-map)#exit

Routerbj(config)#access-list 110 permit tcp 10.0.1.0 0.0.0.255 10.0.2.0 0.0.0.255

Routerbj(config)#access-list 110 permit tcp 10.0.1.0 0.0.0.255 10.0.3.0 0.0.0.255

Routerbj(config)#interface Ethernet 0/1Routerbj(config-if)#crypto map mymap

上海分支机构的路由器命令为Routersh,具体步骤配置如下。

Routersh(config)# crypto isakmp enable

Routersh(config)# crypto isakmp policy 110

Routersh(config–isakmp)# authentication pre-share

Routersh(config–isakmp)# encryption des

Routersh(config–isakmp)# group 1

Routersh(config–isakmp)# hash md5

Routersh(config–isakmp)# lifetime 86400

Routersh(config–isakmp)#exit

Routersh(config)#rypto isakmp identity address

Routersh(config)# crypto isakmp key cisco1234 address 172.30.1.2

Routersh(config)#crypto IPsec transform mine esp-des

Routersh(config)#crypto map mymap 10 IPsec-isakmp

Routersh(config-crypto-map)#set peer 172.30.1.2

Routersh(config-crypto-map)#set transform-set mine

Routersh(config-crypto-map)#match address 110

Routersh(config-crypto-map)#exit

Routersh(config)#access-list 110 permit tcp 10.0.2.0 0.0.0.255 10.0.1.0 0.0.0.255

Routersh(config)#interface Ethernet 0/1

Routersh(config-if)#crypto map mymap

西安分支机构的路由器命令为Routerxa,具体步骤配置如下。

Routerxa(config)# crypto isakmp enable

Routerxa(config)# crypto isakmp policy 110

Routerxa(config–isakmp)# authentication pre-share

Routerxa(config–isakmp)# encryption des

Routerxa(config–isakmp)# group 1

Routerxa(config–isakmp)# hash md5

Routerxa(config–isakmp)# lifetime 86400

Routerxa(config–isakmp)#exit

Routerxa(config)#rypto isakmp identity address

Routerxa(config)# crypto isakmp key cisco1234 address 172.30.1.2

Routerxa(config)#crypto IPsec transform mine esp-des

Routerxa(config)#crypto map mymap 10 IPsec-isakmp

Routerxa(config-crypto-map)#set peer 172.30.1.2

Routerxa(config-crypto-map)#set transform-set mine

Routerxa(config-crypto-map)#match address 110

Routerxa(config-crypto-map)#exit

Routerxa(config)#access-list 110 permit tcp 10.0.3.0 0.0.0.255 10.0.1.0 0.0.0.255

Routerxa(config)#interface Ethernet 0/1

Routerxa(config-if)#crypto map mymap

至此,一个3站点×××的配置完成。

这个实例的难点在于如何确认哪些流量在通过线路时能够启用×××的通信,它们的关键在于ACL的定义。第11章用大量的篇幅介绍了ACL技术,但ACL中的Permit和Deny两个动作在×××中发生了变化,不再是允许通过和拒绝通过的概念。

在×××中,Permit代表该流量需要加密传递,换另外一种说法,就是对该流量使用×××链路传递;Deny代表该流量不需要加密传递,不对该流量使用×××链路传递。所以请网络管理员在使用ACL时需要注意此处的定义。

Easy ×××的配置

本节之前介绍的案例是站点到站点×××,实现站点到站点的×××和远距离工作者或工作在外的员工所使用的远程访问类型的×××不同的是:站点到站点×××利用连接两端的网关,(Internet上)网关到网关的流量是加密的。

为了向远距离工作者或工作在外的员工所提供的远程访问类型的×××,是不是也要配置那么多的命令和参数呢?很多用户会提出有没有简单点的×××配置来完成这样的要求。本节介绍一种简单的×××配置,即Easy ×××。

1.5 Easy ×××概述

从Easy ×××的名字上就知道这应该是个简单的×××应用技术。Easy ×××分为Easy ××× Server和Easy ××× Remote两种。Easy ××× Server是Remote-Access ×××专业设备,配置复杂,支持Policy Pushing等特性。现在的900、1700、Pix、*** 3002和ASA等很多设备都支持。

而Easy ××× Remote就是专门为了小的分支机构所设计的,一般情况下,小分支接口的网络管理员的水平没有那么高,不可能去配置一堆复杂命令来实现Site-to-Site ×××,这时候,只需要通过Easy ××× Remote这个特性配置几条简单的命令,就可以Site-to-Site ×××。所有的配置都在Server端来完成,Client的×××配置都由Server端采用“推”的方式应用到分支机构的设备上。这种技术极大地避免了分支机构配置×××失败的问题。但这种×××不支持路由,不支持组播,只能在IP协议下工作,不支持状态故障切换等技术。所以,需要网络管理员在自己的实际工作中留意这些功能是否需要,再决定是否实施Easy ×××技术。

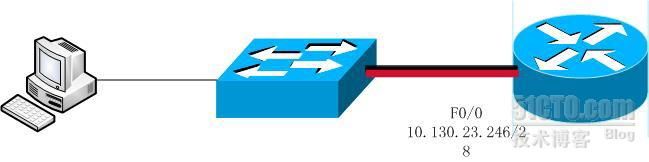

1.6 基于命令行的Easy ×××配置实例

下面介绍一个基于IOS命令行的Easy ××× Server/Remote配置实例,如图1.2所示

crypto isakmp policy 1

encryption 3des

authentication pre-share

group 2

crypto isakmp client configuration address-pool local pool192

ip local pool pool192 192.168.1.1 192.168.1.254

crypto isakmp client configuration group vclient-group

key vclient-key

domain test.com

pool pool192

crypto IPsec transform-set vclient-tfs esp-3des esp-sha-hmac

crypto dynamic-map template-map 1

set transform-set vclient-tfs

crypto map ***map isakmp authorization list vclient-group

crypto map ***map client configuration address respond

crypto map ***map 1 IPsec-isakmp dynamic template-map

interface Loopback0

ip address 172.16.1.1 255.255.255.240

interface FastEthernet0

ip address 10.130.23.246 255.255.255.240

crypto map ***map ip route 192.168.1.0 255.255.255.0 FastEthernet0

show cry isakmp sa

show cry IPsec sa

clear cry sa

clear cry isakmp

debug cry isakmp

debug cry IPsec

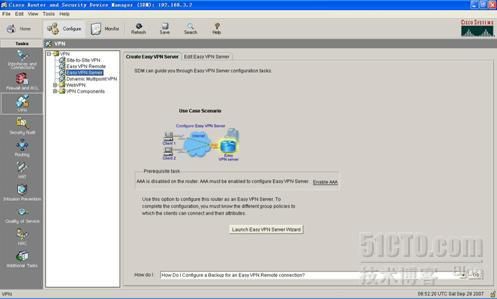

1.7 基于SDM的Easy ×××配置实例

Easy ×××的配置大部分工作都在××× Server上完成,减轻了配置工作。在Cisco的设备中,比如,1800系列、2800系列和3800路由器系列,可以不使用命令的方式来完成配置。在这些新系列的设备上可以用SDM(思科路由器和安全设备管理器)软件来配置。

1 . Cisco SDM

Cisco SDM 是一种直观且基于 Web 的设备管理工具,用来管理以 Cisco IOS? 软件为基础的路由器。Cisco SDM 可通过智能向导简化路由器及安全配置过程,对于客户及 Cisco 合作伙伴而言,有了这些向导,不必对命令行接口(CLI)有专门的了解,就能快速便捷地部署、配置和监控 Cisco Systems路由器。

SDM在设备上默认HTTPS管理IP是10.0.10.1。所以如果使用默认配置登录的话,一定要保证PC的地址在10.0.10.0网段。SDM的默认用户名是cisco,密码也是cisco 。

SDM程序既可以安装在PC上,也可以安装在路由器上。安装在PC上能节约路由器的内存并且可以用它来管理其他支持SDM管理的路由器,但是这种模式下不能执行恢复默认的操作。安装到路由器时,基本安装需要大约4~5MB的Flash空间,Cisco SDM Express组件需要1.5MB的Flash空间,只用于路由器的初始化配置无须安装。

IE默认禁止网页访问本机资源,需要修改IE的安全设置。选择IE“工具”菜单,选择“Internet选项”,切换到“高级”选项卡,在“设置”里找到“允许活动内容在我的计算机上运行”,启用该功能;另外在“隐私”选项卡中取消“打开窗口阻止程序”选项。

SDM下载地址为 http://www.cisco.com/pcgi-bin/tablebuild.pl/sdm(需要CCO账号),下载并解压SDM-V21.zip,运行Setup程序即可进行SDM的安装。在安装SDM之前要求安装JRE 1.5,如果尚未安装,可以到Sun公司网站下载。

将SDM安装到路由器之后,路由器必须进行以下配置才能支持SDM管理工具。

ip http server //允许HTTP登录

ip https server //允许HTTPS登录

ip http authentication local //指定本地认证

ip http timeout-policy idle idle-number life life-number request request-number //修改Web接口超时参数

user username privilege 15 secret 0 secret //必须是Secret,不可以用Password关键字

如果需要Telnet或者Ssh远程登录设备,则增加以下配置命令。

line vty 0 4 //路由器型号不同VTY的数量也不同

login local

transport input telnet ssh //允许Telnet和Ssh

如果以上步骤配置正确完整,则在IE中输入http://“路由器IP地址”,就可以开始使用SDM了。如果是第一次登录SDM,则提示修改默认用户名cisco ,以及默认密码cisco。

具体启用配置SDM软件的方法,请查阅产品随机手册和思科网站上的相关信息,相关资料。使用SDM配置×××的前提是要能保证配置端可以通过HTTPS访问路由器的Web管理界面。值得庆幸的是SDM如今已经支持中文版本。

2.SDM配置Easy ×××的步骤

下面介绍使用思科安全设备管理器(SDM)将Cisco路由器配置成Easy ××× Server。一旦思科路由器配置完成后,可以使用思科×××客户端(Cisco Systems ××× Client)进行验证。

第1步:从左侧主操作窗口选择Configure→×××→Easy ××× Server,然后单击Launch Easy ××× Server Wizard,启动Easy ×××服务器向导,如图1.3所示。

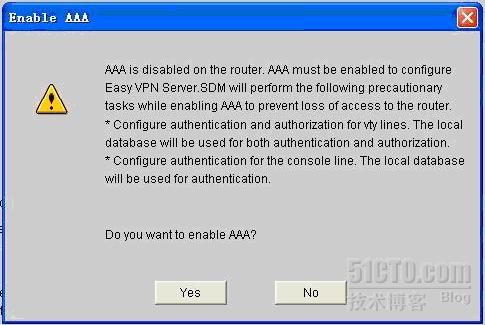

第2步:在弹出的对话框单击【Yes】按钮,这里提示如果对路由器配置Easy ××× Server需要启用AAA认证。请单击【Yes】按钮继续进行配置,

如图1.4所示。

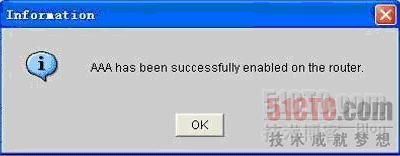

如图1.5所示,表示路由器已经成功启用AAA。单击【OK】按钮,下面可以轻松地配置×××服务器了。

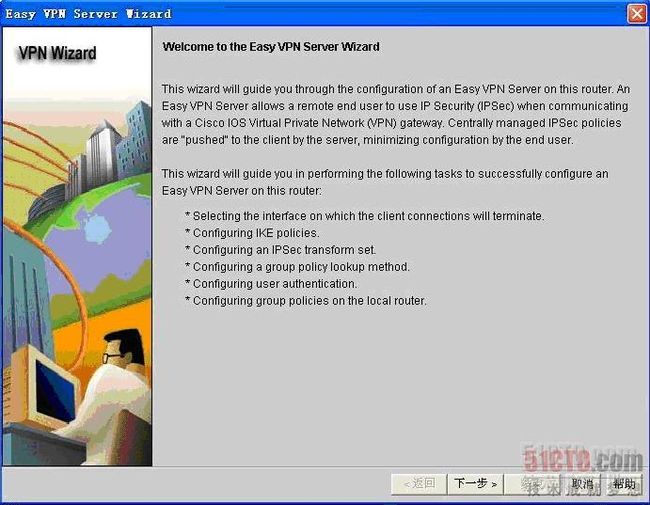

第3步:正式进入Easy ×××配置向导,图1.6所示显示了配置过程需要选择的配置和启动的服务,单击【下一步】按钮。

第4步:首先要求选择应用Easy ×××的接口,客户端连接终止及身份验证的方法,如图1.7所示。

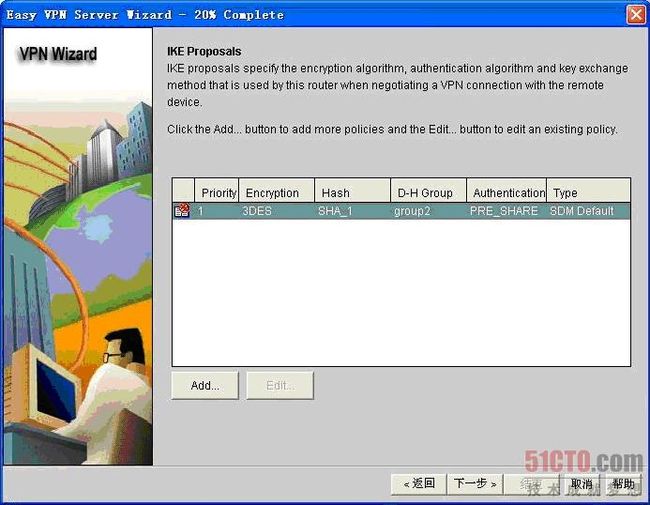

第5步:单击【下一步】按钮,将配置Internet密钥交换(IKE)的策略,单击【Add】按钮,添加新的策略,如图1.8所示。

配置×××隧道的选项必须是双方匹配的。这里是针对“思科×××客户端” 本身自动选择适当的配置。因此,有必要对客户端电脑配置IKE。

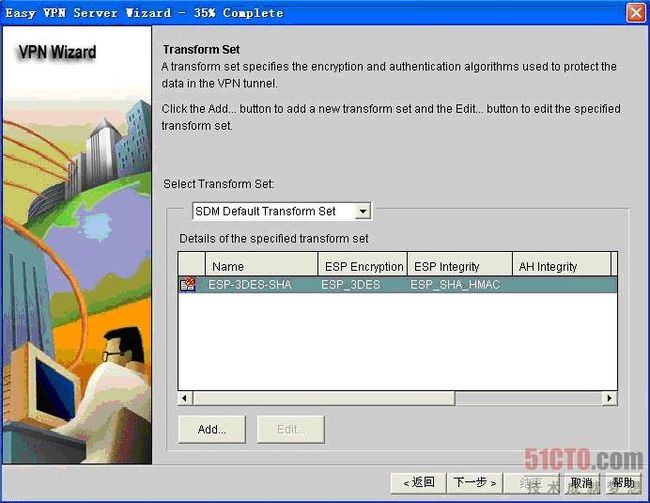

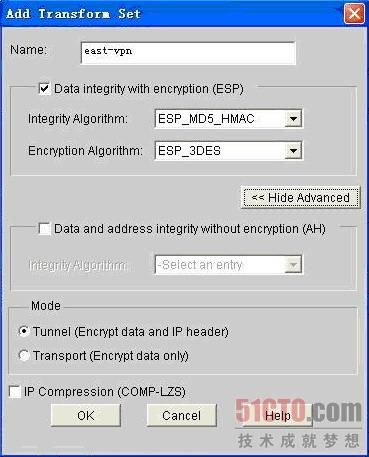

第6步:单击【下一步】按钮,选择默认转换设置或添加新的转换加密和认证算法,如图1.9所示。单击【Add】按钮,添加转换算法设置,如图2.0所示

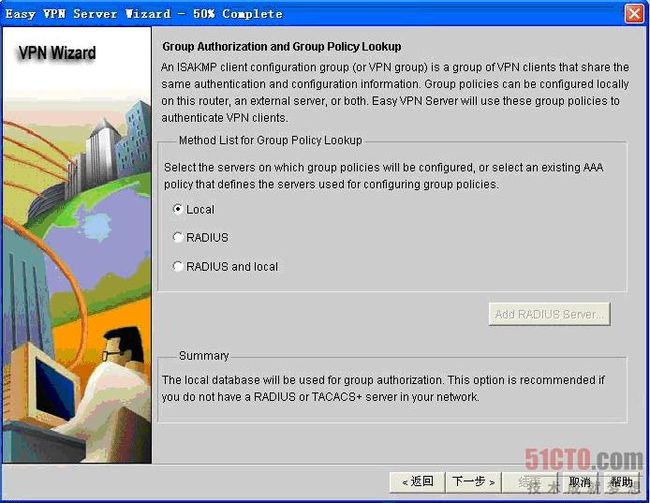

第7步:添加一个新的验证、授权和记账策略,这里选择定义验证的方式为本地配置,如图2.1所示。

授权网络访问名单和组策略,这里可以查找或选择一个现有的本地和网络配置清单用做企业的×××访问授权。

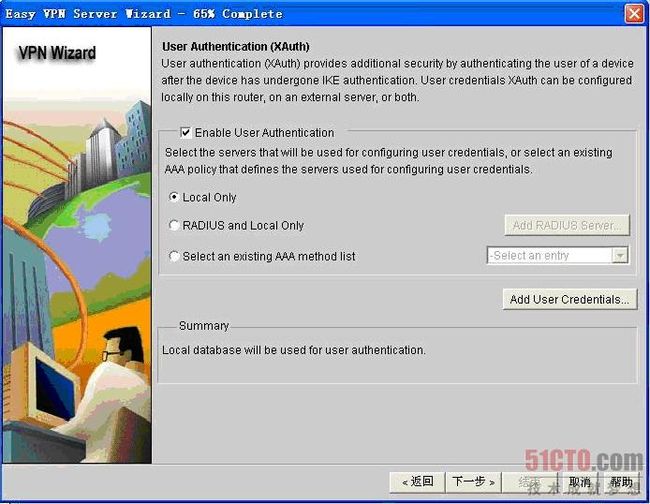

第8步:选择用户认证数据库,如图2.2所示。可以在存储用户认证细节上选择一个外部服务器,如一个RADIUS服务器或本地数据库,或者两者同时启用。

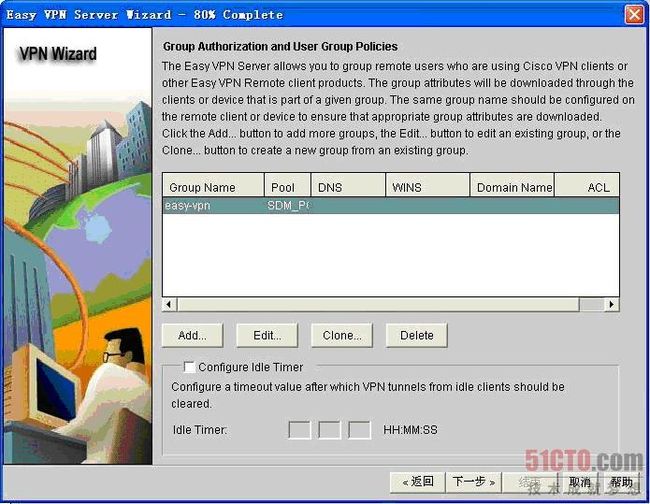

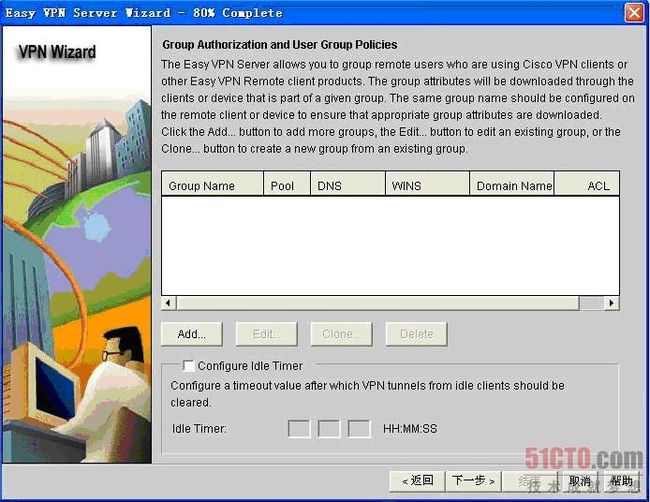

第9步:在如图2.3所示的对话框中,可以对本地数据库添加、编辑、复制或删除用户组策略

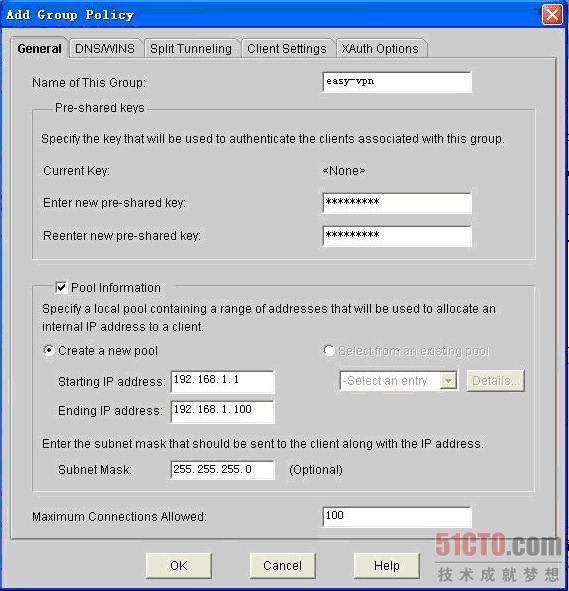

第10步:添加一个隧道组,配置共享密钥用于认证信息。创建一个新的地址池或选择一个现有的地址池,用于×××客户分配IP地址,如图2.4所示。

第11步:单击【OK】按钮,在图2.5中选择是否继续添加策略。

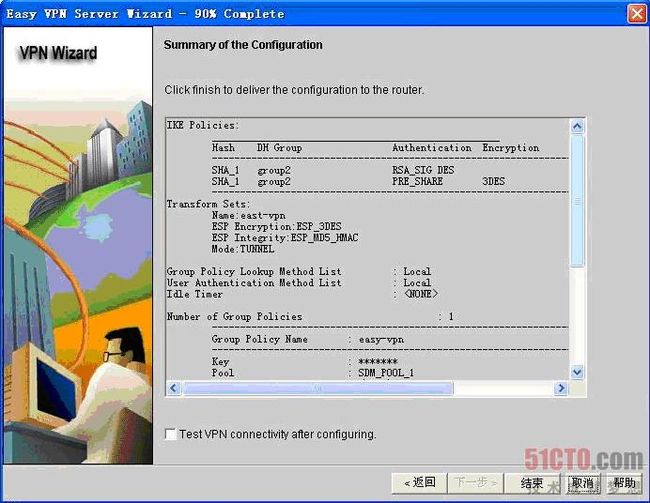

第12步:如果不需要配置选项,单击【下一步】按钮。图2.6显示了之前配置的参数,检验此提示内容是否正确,如果感到满意可以单击【结束】按钮。

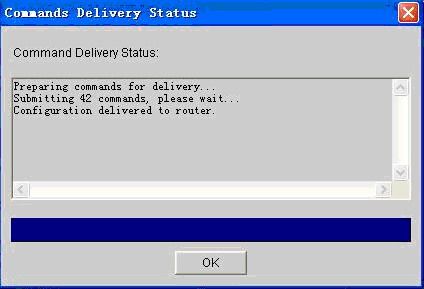

第13步:SDM将上述配置复制到路由器,以更新运行的配置,在图2.7中单击【OK】按钮,完成Easy ×××配置。

完成之后,如果需要修改,可以在主界面编辑和修改。

下面是上述配置后路由器的执行结果。

Building configuration...Current configuration : 3336 bytes!version 12.4service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryption!hostname Router!boot-start-markerboot-end-marker!enable password cisco!aaa new-model!!--- In order to set AAA authentication at login, use the aaa authentication login

!--- command in global configuration mode

.

aaa authentication login default local

!--- Here, list name "sdm_***_xauth_ml_1" is specified for

!--- the authentication of the clients.

aaa authentication login sdm_***_xauth_ml_1 local

aaa authorization exec default local

aaa authorization network sdm_***_group_ml_1 local

!

aaa session-id common

!

resource policy

!

!

ip cef

!

!--- The RSA certificate generates after the

!--- ip http secure-server command is enabled.

crypto pki trustpoint TP-self-signed-392370502

enrollment selfsigned

subject-name cn=IOS-Self-Signed-Certificate-392370502

revocation-check none

rsakeypair TP-self-signed-392370502

!

!

crypto pki certificate chain TP-self-signed-392370502

certificate self-signed 01

3082023C 308201A5 A0030201 02020101 300D0609 2A864886 F70D0101 04050030

30312E30 2C060355 04031325 494F532D 53656C66 2D536967 6E65642D 43657274

(省略)

quit

!

!--- Creates a user account with all privileges.

username sdmsdm privilege 15 password 0 sdmsdm

!

!

!--- Creates an isakmp policy 1 with parameters like

!--- 3des encryption, pre-share key authentication, and DH group 2.

crypto isakmp policy 1

encr 3des

authentication pre-share

group 2

crypto isakmp client configuration group ***

!--- Defines the pre-shared key as sdmsdm.

key sdmsdm

pool SDM_POOL_1

netmask 255.255.255.0

!

!--- Defines transform set parameters.

crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac

!

crypto dynamic-map SDM_DYNMAP_1 1

set transform-set ESP-3DES-SHA

reverse-route

!

!--- Specifies the crypto map parameters.

crypto map SDM_CMAP_1 client authentication list sdm_***_xauth_ml_1

crypto map SDM_CMAP_1 isakmp authorization list sdm_***_group_ml_1

crypto map SDM_CMAP_1 client configuration address respond

crypto map SDM_CMAP_1 65535 ipsec-isakmp dynamic SDM_DYNMAP_1

!

interface Ethernet0/0

no ip address

shutdown

half-duplex

!

interface FastEthernet1/0

ip address 10.77.241.157 255.255.255.192

duplex auto

speed auto

!

interface Serial2/0

ip address 10.1.1.1 255.255.255.0

no fair-queue

!--- Applies the crypto map SDM_CMAP1 to the interface.

crypto map SDM_CMAP_1

!

interface Serial2/1

no ip address

shutdown

!

interface Serial2/2

no ip address

shutdown

!

interface Serial2/3

no ip address

shutdown

!--- Creates a local pool named SDM_POOL_1 for issuing IP

!--- addresses to clients.

ip local pool SDM_POOL_1 192.168.2.1 192.168.2.5

!--- Commands for enabling http and https required to launch SDM.

ip http server

ip http secure-server

!

control-plane

!

line con 0

line aux 0

line vty 0 4

password cisco

!

end