Github 开源 EDR项目一览

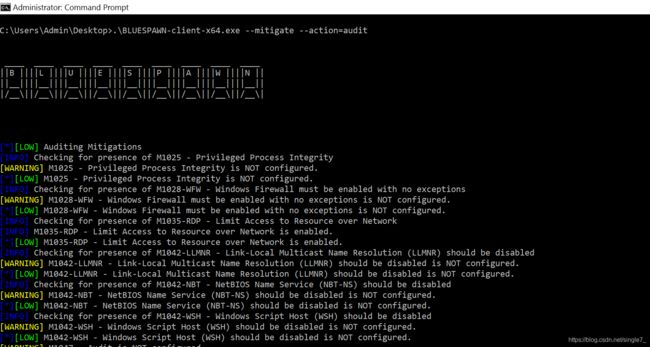

0x01 BLUESPAWN

项目地址 :https://github.com/ION28/BLUESPAWN

BLUESPAWN – Windows防御集成工具

BLUESPAWN是一个主动的防御和端点检测与响应工具,这意味着防御者可以使用它来快速检测,识别和消除网络中的恶意活动和恶意软件。

bluespawn 主要有三种模式,分别为 缓解模式、狩猎模式、监控模式。其中还有一些子模块,分别为:

- 狩猎:寻找恶意行为的证据的狩猎

- 缓解:通过应用安全设置缓解漏洞

- 监控:连续监控系统是否存在潜在的恶意行为

- 扫描:用于评估由狩猎发现的目标,并确定是否可疑/恶意软件

- 用户:包含程序主程序,IOBase和其他类似功能

- 实用程序:包含支持核心操作的模块的集合

缓解模式

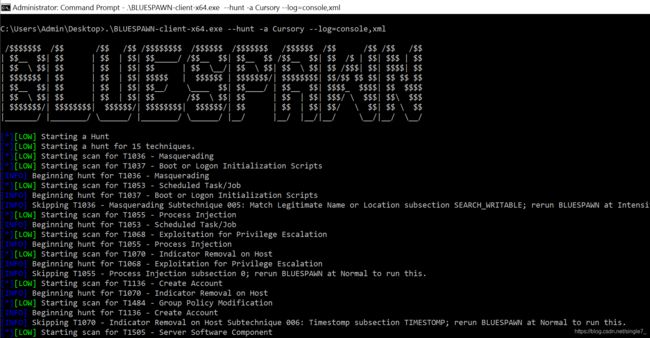

狩猎模式

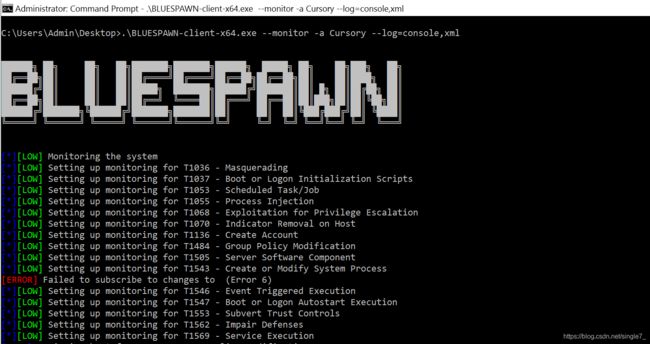

监控模式

似乎是对于单个终端安全监控的项目,对于集群管控可能相对来说功能没有实现。也许可以自己编写,将单个终端数据上传至存储端。交互性技术性较强,对于缺乏技术的人员可能不太友好。

0x02 EDR-Testing-Script

项目地址:https://github.com/op7ic/EDR-Testing-Script

该存储库包含用于针对Mitre ATT&CK / LOLBAS / Invoke-CradleCrafter框架测试EDR解决方案的简单脚本。该项目目前尚处于起步阶段。它作为一个批处理脚本编写,因此可以轻松上载和运行(与解压缩,编译和安装相对)。该脚本可以以普通用户或管理员身份运行,但是不给予较高特权,则某些测试将失败。

目前,此脚本仅在Windows上可用,并且应与大多数安全端点解决方案一起使用。

bat 文件

0x03 altprobe

项目地址:https://github.com/alertflex/altprobe

Alertflex 项目是一个开放源代码的持续安全监控解决方案,旨在用于混合云(本地和基于云的IT基础架构)中。通过监视来自知名网络安全应用程序的安全事件和报告,Alertflex 为公司提供了端到端的安全可见性。该项目将第三方软件产品改编为基于 CTI EDR SOAR 技术栈和 DevSecOps 最佳实践的统一解决方案。

与同类产品相比,Alertflex 需要更少的系统资源,并且主要集成了免费的开源第三方软件。它可以大大降低网络安全监控的成本。

该项目主要实现两个功能:

- 安全事件管理

- 安全自动化编排

0x04 WhiteBeam

项目地址:https://github.com/WhiteBeamSec/WhiteBeam

0x05 EDRevals

项目地址:https://github.com/jorritfolmer/EDRevals

基于 splunk 的 EDR,其实使用 Splunk 做 EDR 的案例很多,但是 Splunk 非开源。

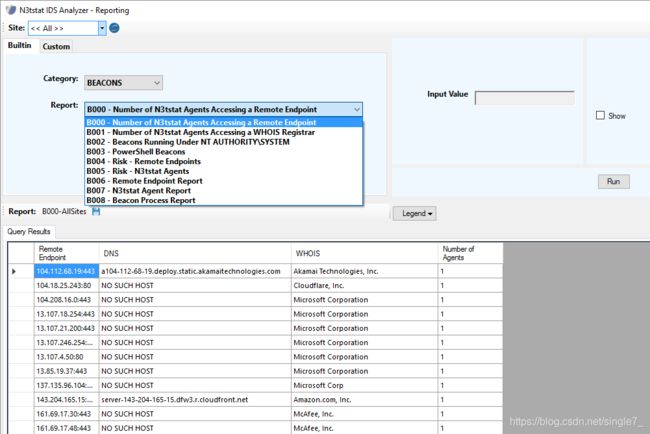

0x06 N3tstat IDS

项目地址:https://github.com/N3tworkSec/N3tstatIDS

N3tstat IDS是一个轻量级的端点检测和响应(EDR)框架,专门用于实时高级持久性威胁(APT)检测。N3tstat IDS提供了传统入侵检测系统(IDS)解决方案所不具备的APT检测功能,并提供了网络安全分析人员和网络防御者执行主动威胁搜寻所需的可见性。

主要组件:

- 在端点系统上运行的代理

- 收集和记录结果的服务器

- 提供分析和报告功能并提供端点活动的整体视图的分析器GUI

0x07 Endpoint-Detection-and-Response

项目地址:https://github.com/RhoTau42/Endpoint-Detection-and-Response

python 开发的示例终端安全检测系统

0x08 Get-RiskyProcesses

项目地址:https://github.com/SturdyErde/Get-RiskyProcesses

检测危险进程 powershell 脚本

0x09 osquery

项目地址:https://github.com/osquery/osquery

osquery将操作系统公开为高性能的关系数据库。这使您可以编写基于SQL的查询来浏览操作系统数据。使用osquery,SQL表代表抽象概念,例如正在运行的进程,已加载的内核模块,打开的网络连接,浏览器插件,硬件事件或文件哈希。

0x10 OSSEC

项目地址:https://www.ossec.net/downloads/

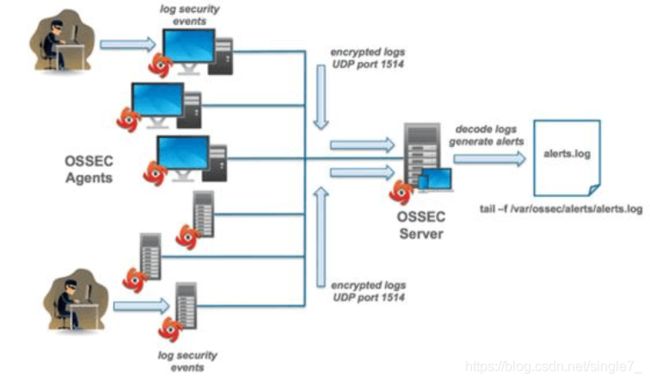

OSSEC属于基于主机和应用的入侵检测系统,通过监视企业重要服务器和各种应用以避免企业资源被攻击、滥用和误用。把基于主机和基于应用的入侵检测系统分成了两大类,不过在实际环境中,往往会将二者结合在一起使用。黑客对主机进行侵入时,往往会同时攻击操作系统和应用服务上的漏洞。OSSEC是一个非常典型的主机型入侵检 测系统,我们可以通过了解它的体系结构与工作原理来了解这一类型的入侵检测技术。

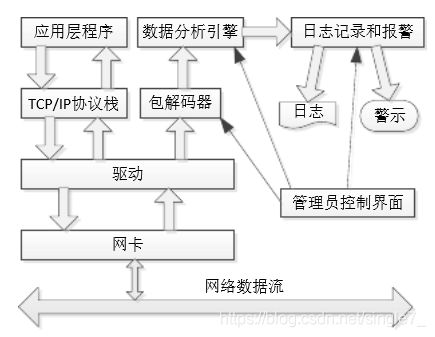

系统逻辑架构:

工作原理:

Administrator

是一个Unix和linux平台下的命令行的用户接口(GUI),主 要起管理维护作用,对OSSEC的大部分管理、配置工作都在这里进行。它的主要作用为建立和断开和Manager的连接、组织和配置代理(Agent)、 创建和管理各种类型策略、管理OSSEC 用户和用户优先级、在需要的时候更新Manager的许可证优先级等等。

Event Viewer

是一个单独的Unix、linux平台下的图形化用户界面,用于查看从 Agent中获取的各种事件数据,也就是报警的窗口。这是OSSEC比较独特的一点。一般来说入侵检测系统的管理配置与事件查看功能会结合在一起,用户在看到事件查看模块中的报警后,可以利用管理配置模块来进行策略的调配或者采取其他行动。OSSEC这种分开的做法是出于对管理员职责划分的考虑,在某些企业里可能会把安全管理员分为不同的级别,级别高的管理员可以做所有的事情,而级别低的管理员只允许进行日常的状态与安全情况的监护,但不能实际采取操作去处理问题,他必须向上汇报情况,由上级管理员来处理。这时一个只能显示报警而不能进行实际策略的更改的Event Viewer就比较合适了。

Manager

是一个运行在后台的应用软件,Manager没有图形化界面,其主要功能是维护与所有注册代理(Agent)的安全通讯维护域的主列表和把相应的策略分发到每一个代理(Agent);把有关域和策略的变化通知给相应的代理 (Agent);接收和存储来自于代理的事件数据;作为OSSEC Administrator、OSSEC Event Viewer和Agent之间通讯的桥梁,维护策略列表和所属域。

Agent(代理)

主要起如下作用:监视时间收集器;在发现攻击时,执行相应的动作如通知用户、发 送E-mail、通知管理员、终止会话、关闭机器等。从Manager中接受安全升级(Security Update)。建立与Manager的安全连接,同时加密数据以便数据可以在网络中安全传送。OSSEC代理被安装在服务器或工作站中,这些代理可以监视该系统中的所有行为,包括和操作系统的交互通信以及特定的应用,从而可以主动保护企业资源和业务免受非法使用和破坏。

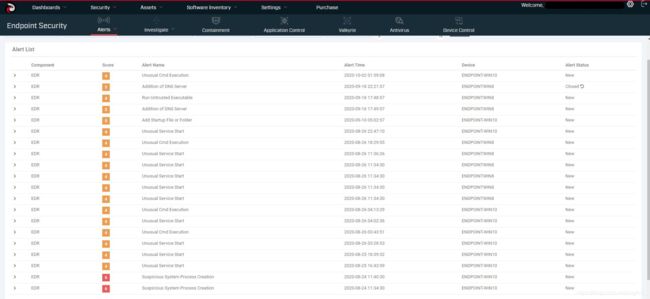

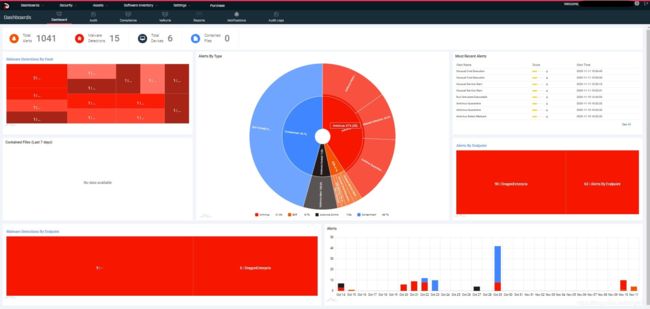

0x11 OpenEDR

项目地址:https://github.com/ComodoSecurity/openedr

OpenEDR相信我们会创建一个网络安全平台,其源代码对公众开放,在这里可以一起提供和管理产品和服务。EDR是我们的出发点。OpenEDR是全面的EDR功能。它是世界上最复杂,最有效的EDR代码库之一,在社区的帮助下,它会变得更好。

OpenEDR是免费的,其源代码向公众开放。OpenEDR允许您在基本安全事件级别分析整个环境中发生的事情。这种粒度可以进行准确的根本原因分析,以便更快,更有效地进行补救。被证明是传达此类信息的最佳方法,过程层次跟踪不仅提供数据,还提供可行的知识。它收集有关端点,哈希以及基本事件和高级事件的所有详细信息。您可以获得详细的文件和设备轨迹信息,并且可以导航单个事件以发现可能损害系统的更大问题。

OpenEDR的安全体系结构无需任何其他代理或解决方案即可通过处理所有威胁媒介来简化漏洞检测,保护和可见性。该代理在本地记录所有遥测信息,然后将数据发送到本地托管或云托管的ElasticSeach部署。实时可见性和连续分析是整个端点安全概念的关键要素。OpenEDR使您能够以基本事件级别的粒度对整个环境中发生的事情进行分析。这样可以进行准确的根本原因分析,从而更好地补救您的威胁。OpenEDR的集成安全体系结构可提供包括MITER框架在内的完整攻击向量可见性。