JS逆向---国标哈希算法(MD5,SHA系列,HMAC加密以及相关案例详解)

文章目录

- 前言

- 一. MD5算法

-

- 1.1 Javascript实现

- 2. python实现

- 3. MD5特征

- 二. SHA系列算法

-

- 1. Javascript实现

- 2. Python 实现

- 3. sha系列特征

- 三. HMAC加密算法

-

- 1. JavaScript 实现

- 2. python实现

- 3. HMAC特征

- 四. 案例分析

-

- 1. 案例sha系列分析

- 2.案例Hamc系列

前言

在 JavaScript 中和 Python中的基本实现方法,遇到 JS 加密的时候可以快速还原加密过程,有的网站在加密的过程中可能还经过了其他处理,但是大致的方法是一样的。

本篇文章主要讲述内容:消息摘要算法/安全哈希算法/散列消息认证码、密钥相关的哈希运算消息认证码:MD5、SHA、HMAC

声明

本文章中所有内容仅供学习交流使用,不用于其他任何目的,不提供完整代码,抓包内容、敏感网址、数据接口等均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关!

本文章未经许可禁止转载,禁止任何修改后二次传播,擅自使用本文讲解的技术而导致的任何意外,作者均不负责,若有侵权,请联系作者立即删除

一. MD5算法

- 简介:全称MD5 消息摘要算法,又称哈希算法、散列算法,由美国密码学家罗纳德·李维斯特设计,于 1992 年作为 RFC 1321 被公布,用以取代 MD4 算法。摘要算法是单向加密的,也就是说明文通过摘要算法加密之后,是不能解密的。摘要算法的第二个特点密文是固定长度的,它通过一个函数,把任意长度的数据转换为一个长度固定的数据串(通常用16进制的字符串表示)。之所以叫摘要算法,它的算法就是提取明文重要的特征。所以,两个不同的明文,使用了摘要算法之后,有可能他们的密文是一样的,不过这个概率非常的低。

1.1 Javascript实现

- 安装对应的模块

// 在依赖项中添加包: --save

npm install crypto-js --save

- 使用案例

// 引用 crypto-js 加密模块

var CryptoJS = require('crypto-js')

function MD5Test() {

var text = "I love python!"

return CryptoJS.MD5(text).toString()

}

console.log(MD5Test())

2. python实现

import hashlib

def md5_test2():

md5 = hashlib.md5()

md5.update('python'.encode('utf-8'))

print(md5.hexdigest())

if __name__ == '__main__':

md5_test2()

3. MD5特征

总结:

MD5特征:

- 明文相同的情况下,明文也是相同的

- 长度为32位,大小为128b,16字节(固定)

- 单向加密,不可逆

- 如何对网站JS文件中判断该算法加密是否为标准加密?

- 拿固定参数,去对比标准算法结果

二. SHA系列算法

- 简介:全称安全哈希算法,由美国国家安全局(NSA)所设计,主要适用于数字签名标准里面定义的数字签名算法,SHA 通常指 SHA 家族的五个算法,分别是SHA-1、SHA-224、SHA-256、SHA-384、SHA-512,SHA 是比 MD5 更安全一点的摘要算法,MD5 的密文是 32 位,而 SHA-1 是 40 位,版本越强,密文越长,代价是速度越慢。

1. Javascript实现

// 引用 crypto-js 加密模块

var CryptoJS = require('crypto-js')

function SHA1Encrypt() {

var text = "I love python!"

return CryptoJS.SHA1(text).toString();

}

console.log(SHA1Encrypt())

2. Python 实现

import hashlib

def sha1_test2():

sha1 = hashlib.sha1()

sha1.update('I love python!'.encode('utf-8'))

prinACt(sha1.hexdigest())

if __name__ == '__main__':

sha1_test2()

3. sha系列特征

总结

sha系列特征:

- 属于数字签名算法

- sha1长度:40位

sha224长度:56位

sha256长度:64位

sha512长度:128位 - 根据长度进行定位、主要还是要去JavaScript里面下断点调试分析

三. HMAC加密算法

- 简介:全称散列消息认证码、密钥相关的哈希运算消息认证码,于 1996 年提出,1997 年作为 RFC 2104 被公布,HMAC 加密算法是一种安全的基于加密 Hash 函数和共享密钥的消息认证协议,它要求通信双方共享密钥 key、约定算法、对报文进行 Hash 运算,形成固定长度的认证码。通信双方通过认证码的校验来确定报文的合法性。

参考资料:

- 百科:https://baike.baidu.com/item/hmac/7307543?fr=aladdin

1. JavaScript 实现

// 引用 crypto-js 加密模块

var CryptoJS = require('crypto-js')

function HMACEncrypt() {

var text = "I love python!"

var key = "secret" // 密钥文件

return CryptoJS.HmacMD5(text, key).toString();

// return CryptoJS.HmacSHA1(text, key).toString();

// return CryptoJS.HmacSHA256(text, key).toString();

}

console.log(HMACEncrypt())

2. python实现

import hmac

def hmac_test1():

message = 'I love python!'.encode()

key = b'secret'

md5 = hmac.new(key, message, digestmod='MD5')

print(md5.hexdigest())

def hmac_test2():

key = 'secret'.encode('utf8')

sha1 = hmac.new(key, digestmod='sha1')

sha1.update('I love '.encode('utf8'))

sha1.update('Python!'.encode('utf8'))

print(sha1.hexdigest())

if __name__ == '__main__':

hmac_test1() # 9c503a1f852edcc3526ea56976c38edf

hmac_test2() # 2d8449a4292d4bbeed99ce9ea570880d6e19b61a

3. HMAC特征

总结

- HMAC的基本思想是复用MD5与SHA-1之类现有的消息摘要算法

- 具有密钥文件,使用的是对称密钥加密

四. 案例分析

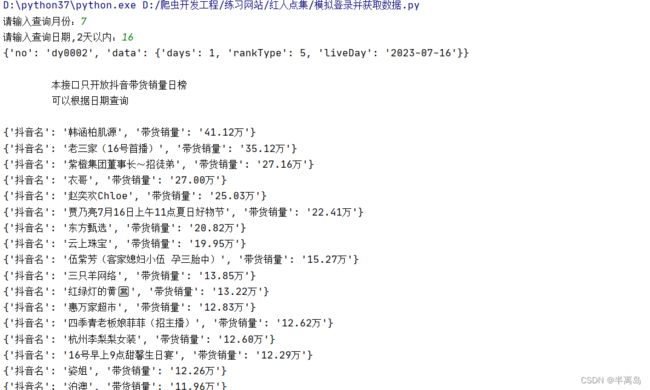

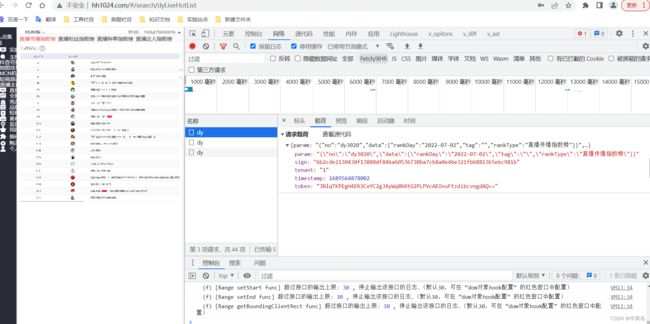

1. 案例sha系列分析

- 逆向目标:红人点集

- 逆向主要参数:sign:

通过对比,可以发现这个参数每次都会切换

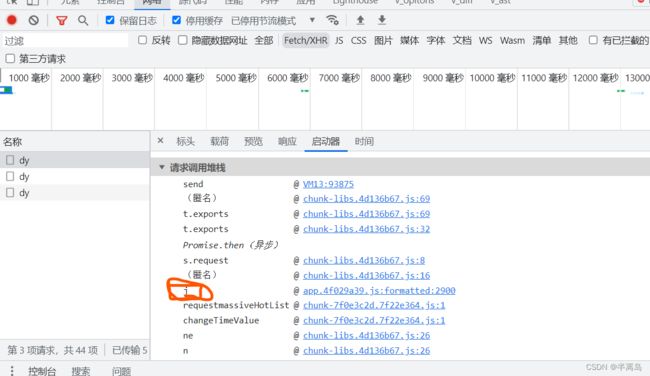

对加密地点进行调试

可以选择全局进行变量搜索sign关键字

或者直接进行跟栈

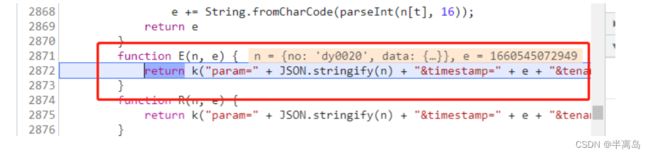

获取到了参数加密地点

对参数加密地点进行分析

明确该参数为sha256加密方式

对该参数进行代码实现

import urllib3,requests,time,json

urllib3.disable_warnings()

import hashlib

months = input("请输入查询月份:")

days = input("请输入查询日期,2天以内:")

times = str(int(time.time()) * 1000)

params = {"no":"dy0002","data":{"days":1,"rankType":5,"liveDay":f"2023-{months.zfill(2)}-{days.zfill(2)}"}}

print(params)

dd = json.dumps(params)

def get_sign():

data = f'param={dd}×tamp={times}&tenant=1&salt=kbn%&)@ # 要进行加密的数据

data_sha = hashlib.sha256(data.encode('utf-8')).hexdigest()

return data_sha

def get_data():

headers = {

"Content-Type": "application/json;charset=UTF-8",

"Host": "ucp.hrdjyun.com:60359",

"Origin": "http://www.hh1024.com",

"Pragma": "no-cache",

"sec-ch-ua": "\"Google Chrome\";v=\"107\", \"Chromium\";v=\"107\", \"Not=A?Brand\";v=\"24\"",

"sec-ch-ua-mobile": "?0",

"sec-ch-ua-platform": "\"Windows\"",

"Sec-Fetch-Dest": "empty",

"Sec-Fetch-Mode": "cors",

"Sec-Fetch-Site": "cross-site",

"User-Agent": "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/107.0.0.0 Safari/537.36"

}

session = requests.session()

s = get_sign()

t = "这里面是登陆后的token值"

datas = {"param":dd,"sign":s,"tenant":"1","timestamp":times,"token":t}

url = 'https://ucp.hrdjyun.com:60359/api/dy'

res = session.post(url,headers=headers,data=json.dumps(datas))

if res.json().get('status') == 0:

data = res.json().get('data')['rankList']

for d in data:

items = {}

items['抖音名'] = d.get('anchorName')

items['带货销量'] ='%.2f' % (d.get('salesVolume') / 10000) + '万'

print(items)

if __name__ == '__main__':

reads = """

本接口只开放抖音带货销量日榜

可以根据日期查询

--- 夏洛

"""

print(reads)

get_data()

2.案例Hamc系列

- 逆向目标:企查查

- 逆向参数:E6f8103c1332674be0f3:

cc136a1acba0ee1caf94f66b637f2ed8fe40be90ad28dc22ba6b131e90815e2d350512c3685ca5b8f790f546d076d971a5f92af3e4de3b0a4c70b418e719aaa5

头部参数

通过对比,可以发现这个参数每次都会切换

而且经过反复翻页对比发现,同一页的情况下,加密情况相同,密文长度为256位,证明很有可能是一种哈希算法,因为其长度,所以推测为sha512系列

而且经过反复翻页对比发现,同一页的情况下,加密情况相同,密文长度为256位,证明很有可能是一种哈希算法,因为其长度,所以推测为sha512系列

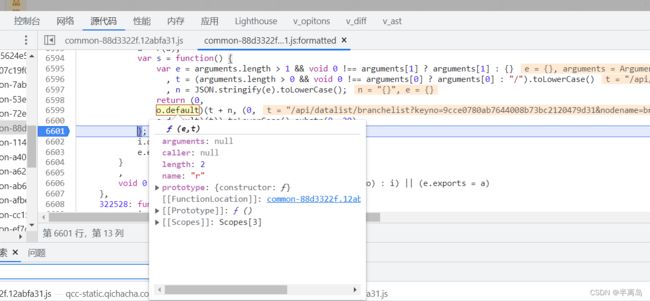

直接进行头部参数的搜索headers[

进行断点可以发现,这里面 i 就是key值, l 就是value,对这两个参数分析即可

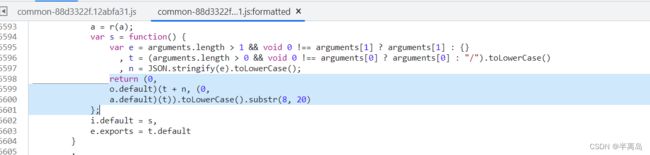

先进行分析key值,进入a.default

逻辑如下图

发现其中返回值为所求的key值

对这段代码继续进行逆向

先分析(t + n, (0, a.default)(t))

发现n就是我们需要的值

直接进行逻辑整理,转换成python代码即可

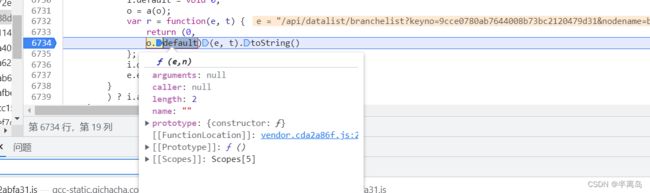

转头对o.default部分进行分析

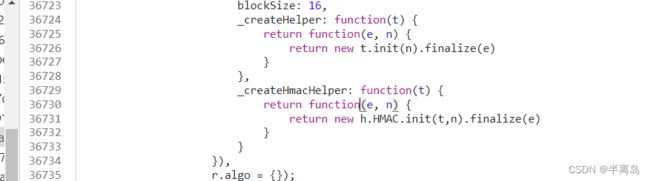

进入后发现是一个r()函数

继续进入

已经基本可以确定该参数的逆向算法为Hamcsha512系列,对标准网站算法进行对比,看看是不是标准算法,然后进行扣JS,再转换成python即可

最后操作结果

完成

后续value值,和key值的逆向过程和方法,基本雷同,这里就不多赘述了(其实是因为懒了)

写在最后:

本人写作水平有限,如有讲解不到位或者讲解错误的地方,还请各位大佬在评论区多多指教,共同进步.如有需要代码和讲解交流,可以加本人微信18847868809