Windows的用户和组及ARP断网攻击

一、windows的用户和组

1. 查看用户id

每个用户在系统里面都有自己的id值,查看方式如下:

whoami /user管理员用户的id值是500,500前面的值是系统id,整个连起来是用户SID。

2. Windows用户

用户使用的账户

-

administrator:管理员账户

-

guest:来宾账户

计算机服务组件相关的系统账户

-

system:系统账户(权限最高)

-

local services:本地服务账户(权限为普通用户)

-

network services:网络服务账户(权限为普通用户)

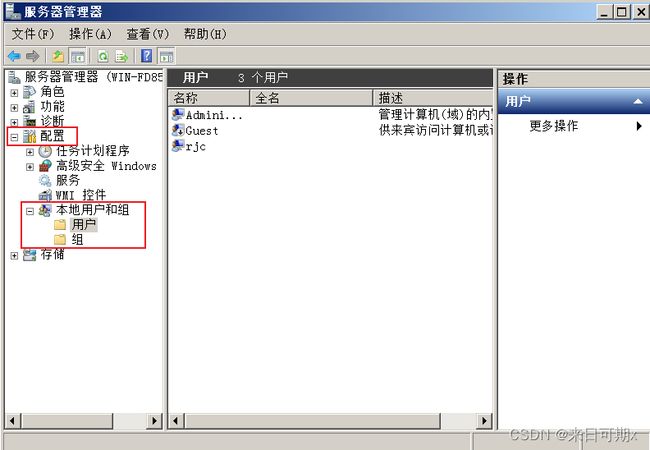

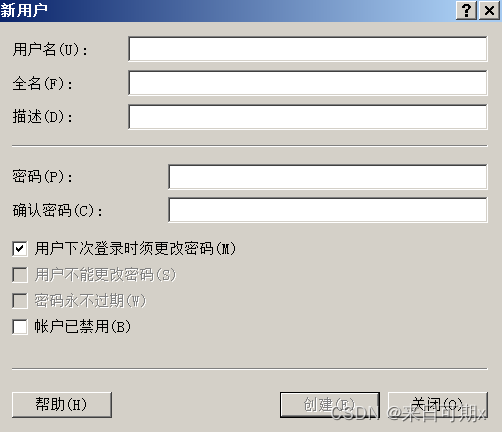

3. 用户管理

新建用户的话,右键点击新建用户即可

4. 组

组的作用:简化权限的赋予。

例如设置a用户可以访问b文件夹,如果有10个用户都要去设置可以访问这个b文件夹,那么就要设置10次。但是如果把这10个账户添加到一个组中,对这个组进行权限的赋予。就不用对这10个用户分别设置权限了。

赋权方式

-

用户-->组-->赋权限

-

用户-->赋权限

内置组

-

管理员组:administrators(注意这里末尾加s)

-

来宾组:guest

-

普通用户组:users

-

网络配置组:network

-

打印机组:print

-

远程桌面组:remote desktop

登录到新建的用户账户

这里发现设置远程桌面需要管理员的密码,不能进行远程桌面。即使知道ip地址也无法进行远程桌面。

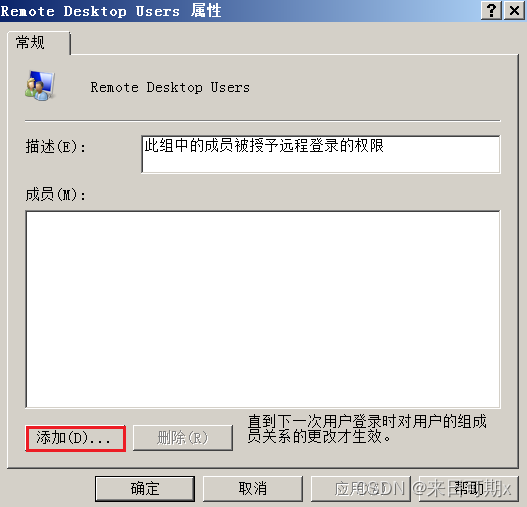

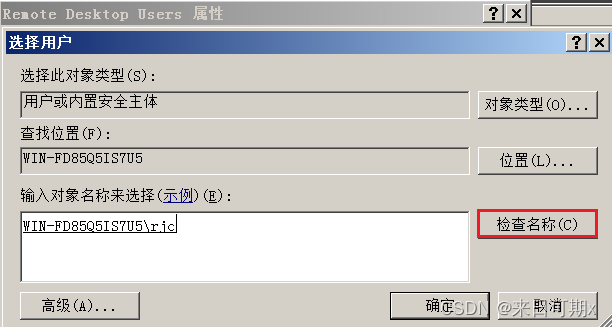

需要将新建的rjc用户添加到远程桌面组中。

登录到管理员用户,找到远程桌面组点进去。

将需要添加到远程桌面组的用户名填入,然后再点击检查名称,点击检查名称的目的是为了确保该用户存在。

这样用户就添加到了远程桌面组了。然后在进行远程桌面连接即可。

5. 组管理命令

net localgroup # 查看组列表

net localgroup 组名 # 查看组内成员

例如:net localgroup "remote desktop users" # 查看远程桌面组成员

net localgroup 组名 /add # 新建组

net localgroup 组名 成员 /add # 添加组成员

net localgroup 组名 /del # 删除组

net localgroup 组名 成员 /del # 删除组内成员二、ARP断网攻击

地址解析协议,即ARP(Address Resolution Protocol),是根据IP地址获取物理地址的一个TCP/IP协议。

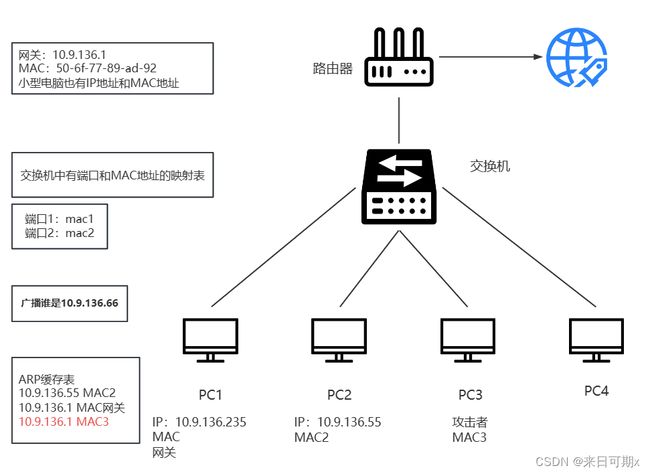

ARP欺骗原理

在局域网中,主机通信前必须通过ARP协议把IP地址转换为MAC地址,ARP欺骗就是通过伪造IP地址与MAC地址的映射关系实现的一种欺骗攻击。因为局域网内的主机根据MAC地址进行通信,发送方检查其ARP缓存中是否已存储目标IP的MAC地址,否则它会广播发送ARP请求报文,只有目标IP的主机才会响应一个包含其MAC地址的ARP应答报文,发送方收到该应答后,立即更新自身的ARP缓存。攻击者可以发送虚假的ARP请求或应答报文,使得目标主机接收错误的IP和MAC绑定关系。

流程:pc1想与pc2通信时,先在arp缓存表(arp -a)中查看pc2(10.9.136.55)的mac地址,若没有,则会发送广播包:”谁是10.9.136.55“给交换机,交换机给每个端口都会广播发送一个请求包:”谁是10.9.136.55“,正常来说只有pc2会收到这个请求包然后会发送一个应答包:“我是10.9.136.55,我的mac地址是mac2”发送给交换机,交换机会发送给pc1,因为是pc2应答pc1的应答包,pc1接收到应答包后会更新自己的arp缓存表。

arp缓存表中存入了大量的IP地址与MAC地址的映射。

通过网关访问百度,必然要和路由器进行通信。局域网里面的通信会先去arp缓存表中查找有没有网关对应的MAC地址。

本来和网关是不能通信的,现在通过ARP广播找到了网关的IP地址和MAC地址映射到ARP缓存表中。

攻击者可以发送虚假的ARP请求或应答报文,使得目标主机接收错误的IP和MAC绑定关系。那么发送给百度的数据就不再走网关了,而是到攻击者那里。如果攻击者拦截数据包不进行转发的话,本机就会断网。

1. 攻击实验

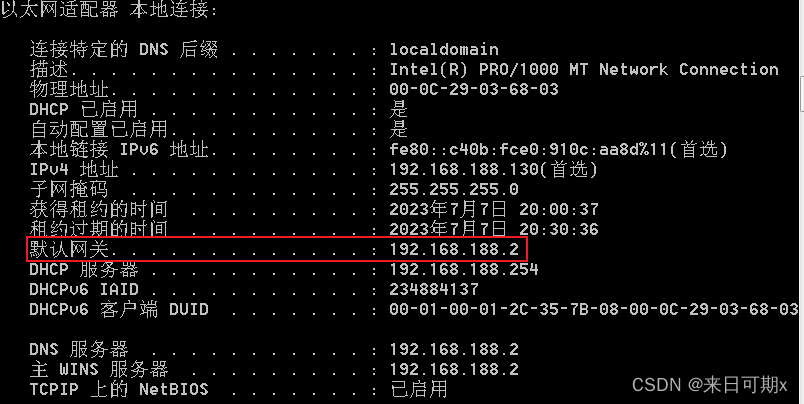

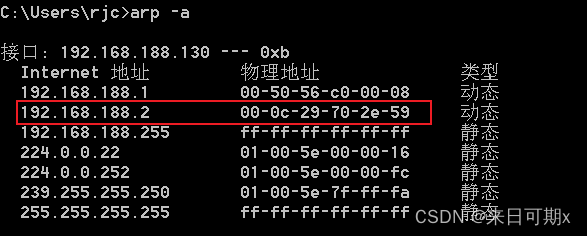

实验win7中的网关是192.168.188.2

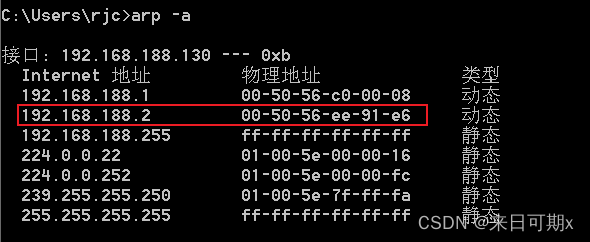

对应网关的MAC地址

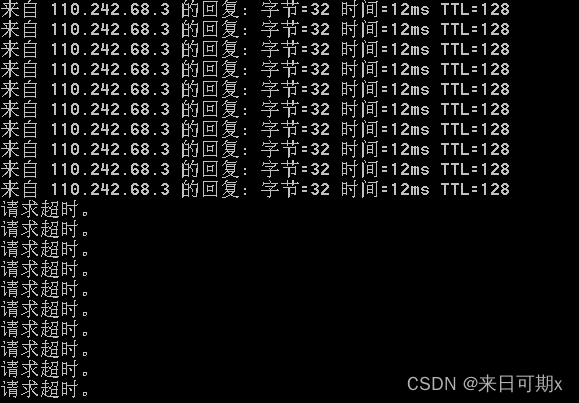

然后开始ping百度,这个时候可以一直ping

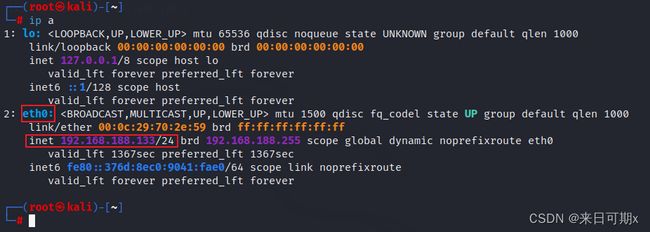

通过kali发起ARP断网攻击,开启终端输入命令如下:

arpspoof -i etho -t 192.168.188.130 -r 192.168.188.2说明:

-

arpspoof:是一款进行arp欺骗的工具,攻击者可以通过它来毒化受害者arp缓存,将网关mac替换为攻击者mac,然后攻击者可截获受害者发送和收到的数据包,可获取受害者账户、密码等相关敏感信息。

-

-i:指定要使用的接口(即指定一块网卡)。

-

etho:这个网卡和网关属于同一网段的。

-

-t:是要攻击的IP地址(这里是Win7的IP地址)。

-

-r:是网关的IP地址。

发起攻击

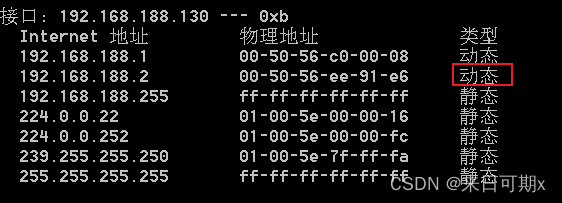

发起攻击后Win7已经不能和百度进行通信了

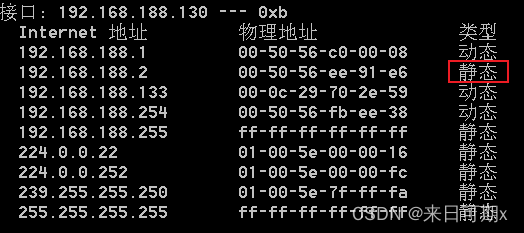

检查Win7的ARP缓存表

之前网关对应的MAC地址是00-5a-56-ee-91-e6,而现在对应的是00-0c-29-70-2e-59。而这个00-0c-29-70-2e-59MAC地址正是Kali的MAC地址。

预防措施:

-

客户端静态绑定网关的真实MAC地址。

-

在交换机和路由器上设置端口与MAC地址的静态绑定。

-

定期检测自身的ARP缓存,检测是否有MAC地址相同的不同表项,即可发现异常。

-

使用防火墙持续监控ARP缓存,检测异常变化。

2. 防御措施

需要将网关的MAC地址改为静态

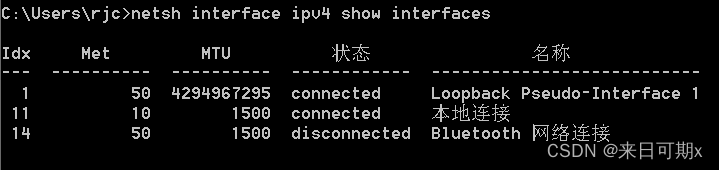

查看本地网卡对应的Idx值

netsh interface ipv4 show interfaces # 显示 IP 地址类型解析:

-

netsh :工具来查询和显示计算机上的 IPv4 网络接口的详细信息。netsh 是 Windows 系统中的命令行工具,用于管理和配置网络、接口、防火墙等。

-

interface:是 netsh 的一个子命令,用于操作和显示网络接口的相关信息。

-

ipv4:是指定使用 IPv4 协议。

-

show interfaces:是 interface 子命令的一个参数,用于显示所有网络接口的详细信息。

-

因此,netsh interface ipv4 show interfaces 命令的作用是显示计算机上所有IPv4网络接口的相关信息。

查看本地网卡,这里用的是本地连接。

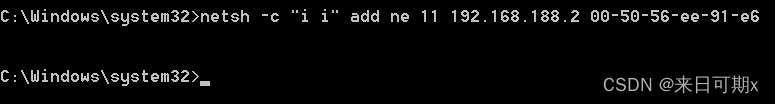

使用本地连接对应的Idx值11来做静态绑定。注意这里需要用管理员打开cmd窗口。

netsh -c "i i" add ne idx值 网关的id地址 网关的MAC地址解析:

-

-c:指定 netsh 输入指定的 netsh 上下文和要输入的 netsh 上下文。

-

add:在项目列表上添加一个配置项目。

-

ne:是接口(interface)子命令环境中的一个关键词,它代表网络接口(network interface)。

静态绑定后就不会随着局域网进行动态更新。

删除静态绑定

netsh -c "i i" delete ne idx值由于windows的原因无法使其完全防御,可以使用360或者其他杀毒软件进行防御措施。