OSCS 安全周报第 58 期:VMware Aria Operations SSH 身份验证绕过漏洞 (CVE-2023-34039)

本周安全态势综述

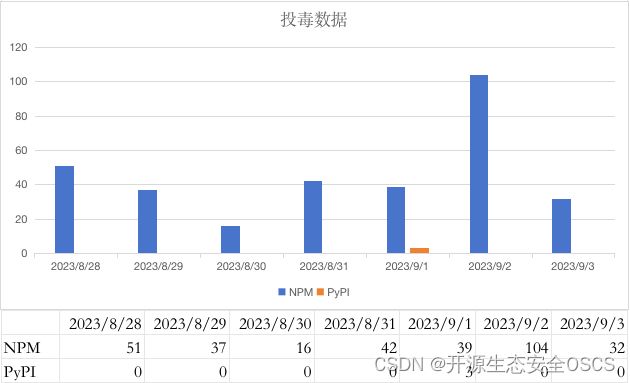

OSCS 社区共收录安全漏洞 3 个,公开漏洞值得关注的是 VMware Aria Operations SSH 身份验证绕过漏洞( CVE-2023-34039 )、Apache Airflow Spark Provider 反序列化漏洞( CVE-2023-40195 )。 针对 NPM 仓库,共监测到 324 个不同版本的投毒组件,值得关注的是 **NPM **组件包 hardhat-gas-report 窃取用户以太坊私钥(MPS-2owv-zi4c)、PyPI仓库 requestspro 等组件包存在远控行为(MPS-0ea7-lz3g)、 NPM组件包 node-hide-console-windows 携带数据窃取木马(MPS-8jyc-on7b)。

重要安全漏洞列表

1、VMware Aria Operations SSH 身份验证绕过漏洞(CVE-2023-34039)

Mware Aria Operations for Networks 是 VMware 公司提供的一款网络可视性和分析工具,用于优化网络性能或管理各种VMware和Kubernetes部署。

在受影响版本中存在身份验证绕过漏洞,由于Aria Operations SSH不同版本使用固定的私钥和相同的主机密钥。攻击者获取私钥可以直接连接SSH,从而获得对Aria Operations for Networks CLI的访问权限。

参考链接:https://www.oscs1024.com/hd/MPS-d9wr-56qm_

2、 Apache Airflow Spark Provider 反序列化漏洞( CVE-2023-40195 )

Apache Airflow Spark Provider是Apache Airflow项目的一个插件,用于在Airflow中管理和调度Apache Spark作业。 受影响版本中,由于没有对conn_prefix参数做验证,允许输入"?"来指定参数。攻击者可以通过构造参数?autoDeserialize=true连接攻击者控制的恶意的 Spark 服务器,构造反序列化利用链从而造成任意代码执行。

参考链接:https://www.oscs1024.com/hd/MPS-qkdx-17bc

3、 NPM组件包 hardhat-gas-report 窃取用户以太坊私钥(MPS-2owv-zi4c)

当用户安装受影响版本的 hardhat-gas-report NPM组件包时会建立持久化后门,监控用户剪切板中的以太坊私钥并发送到攻击者可控的服务器(https://test-lake-delta-49.vercel.app/keys)。

参考链接:https://www.oscs1024.com/hd/MPS-2owv-zi4c

4、 PyPI仓库 requestspro 等组件包存在远控行为(MPS-0ea7-lz3g)

当用户安装受影响版本的 requestspro、request-plus 和 tablediter python组件包时会向攻击者可控的C2服务器建立连接,攻击者可获取用户主机信息并远程执行任意命令。 恶意C2地址:packages-api.test、tableditermanaging.pro、45.61.136.133。

参考链接:https://www.oscs1024.com/hd/MPS-0ea7-lz3g

5、 NPM组件包 node-hide-console-windows 携带数据窃取木马(MPS-8jyc-on7b)

当用户安装受影响版本的 node-hide-console-windows、javascript_process NPM组件包时会从 https://reveal-me.fr/Client-built.exe 下载恶意木马软件,该软件包含 PasswordStealer、rootkit、Token grabber 等恶意组件,进而窃取Windows系统指纹、用户密码、Discord 账户信息等并发送到攻击者可控的服务器(104.244.46.211)。

参考链接:https://www.oscs1024.com/hd/MPS-8jyc-on7b

*查看漏洞详情页,支持免费检测项目中使用了哪些有缺陷的第三方组件

投毒风险监测

-

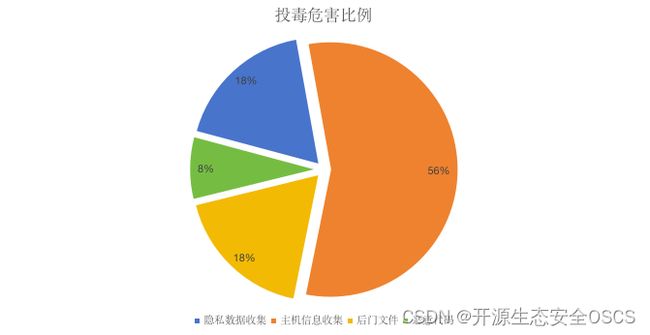

**56%的投毒组件为:**获取主机敏感信息(获取了主机的用户名、IP 等敏感信息发送给恶意服务器)

-

**18%的投毒组件为:**获取用户敏感信息(如账户密码、钱包地址、浏览器Cookie等)

-

**18%的投毒组件为:**安装木马后门文件

-

**8%的投毒组件为:**执行恶意代码

其他资讯

俄罗斯国家支持的“臭名昭著的凿子”针对乌克兰军方的安卓恶意软件 https://thehackernews.com/2023/09/russian-state-backed-infamous-chisel.html

情报订阅

OSCS(开源软件供应链安全社区)通过最快、最全的方式,发布开源项目最新的安全风险动态,包括开源组件安全漏洞、事件等信息。同时提供漏洞、投毒情报的免费订阅服务,社区用户可通过配置飞书、钉钉、企业微信机器人,及时获得一手情报信息推送:

https://www.oscs1024.com/cm

具体订阅方式详见: https://www.oscs1024.com/docs/vuln-warning/intro/#%E6%83%85%E6%8A%A5%E7%B1%BB%E5%9E%8B%E5%92%8C%E6%8E%A8%E9%80%81%E5%86%85%E5%AE%B9