ACL实验:网络配置与访问控制实践

文章目录

- 一、实验背景与目的

- 二、实验拓扑

- 三、实验需求

- 四、实验解法

-

- 1. 配置 IP 地址

- 2. 实现全网路由互通

- 3. 在SERVER1 上配置开启TELNET 和FTP 服务

- 4. 配置ACL

- 5. 效果测试

摘要:

本实验旨在通过网络配置和ACL(访问控制列表)的设置,实现特定网络需求,包括网络拓扑的创建、IP地址的分配、全网路由互通的配置以及ACL规则的定义。通过本文,读者将了解如何在网络中设置ACL以满足不同的访问控制要求。

一、实验背景与目的

本实验涉及一个网络拓扑,包括多个路由器和主机设备,需要配置以满足特定的网络访问控制需求。

二、实验拓扑

三、实验需求

- 按照图示配置 IP 地址

- 全网路由互通

- 在 SERVER1 上配置开启 TELNET 和 FTP 服务

- 配置 ACL 实现如下效果

192.168.1.0/24 网段不允许访问 192.168.2.0/24 网段,要求使用基本 ACL 实现

PC1 可以访问 SERVER1 的 TELNET 服务,但不能访问 FTP 服务

PC2 可以访问 SERVER1 的 FTP 服务,但不能访问 TELNET 服务

192.168.2.0/24 网段不允许访问 SERVER1,要求通过高级 ACL 实现

四、实验解法

1. 配置 IP 地址

R1:

[R1]int g0/0

[R1-GigabitEthernet0/0]ip add 100.1.1.1 24

[R1-GigabitEthernet0/0]int g0/1

[R1-GigabitEthernet0/1]ip add 192.168.1.254 24

[R2]int g0/0

[R2-GigabitEthernet0/0]ip add 100.1.1.2 24

[R2-GigabitEthernet0/0]int g0/1

[R2-GigabitEthernet0/1]ip add 100.2.2.2 24

[R2-GigabitEthernet0/1]int g0/2

[R2-GigabitEthernet0/2]ip add 192.168.2.2 24

R3:

[R3]int g0/0

[R3-GigabitEthernet0/0]ip add 100.2.2.3 24

[R3-GigabitEthernet0/0]int g0/1

[R3-GigabitEthernet0/1]ip add 192.168.3.3 24

PC1:

[PC1]int g0/0

[PC1-GigabitEthernet0/0]ip add 192.168.1.1 24

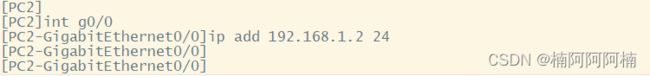

PC2:

[PC2]int g0/0

[PC2-GigabitEthernet0/0]ip add 192.168.1.2 24

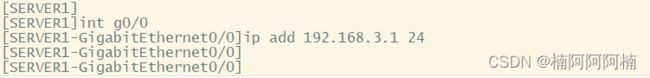

SERVER1:

[SERVER1]int g0/0

[SERVER1-GigabitEthernet0/0]ip add 192.168.3.1 24

PC3:

2. 实现全网路由互通

R1:

[R1]ospf router-id 1.1.1.1

[R1-ospf-1]area 0

[R1-ospf-1-area-0.0.0.0]network 100.1.1.0 0.0.0.255

[R1-ospf-1-area-0.0.0.0]area 1

[R1-ospf-1-area-0.0.0.1]network 192.168.1.0 0.0.0.255

[R2]ospf router-id 2.2.2.2

[R2-ospf-1]area 0

[R2-ospf-1-area-0.0.0.0]network 100.1.1.0 0.0.0.255

[R2-ospf-1-area-0.0.0.0]network 100.2.2.0 0.0.0.255

[R2-ospf-1-area-0.0.0.0]network 192.168.2.0 0.0.0.255

[R3]ospf router-id 3.3.3.3

[R3-ospf-1]area 0

[R3-ospf-1-area-0.0.0.0]network 100.2.2.0 0.0.0.255

[R3-ospf-1-area-0.0.0.0]area 1

[R3-ospf-1-area-0.0.0.1]network 192.168.3.0 0.0.0.255

[PC1]ospf

[PC1-ospf-1]area 1

[PC1-ospf-1-area-0.0.0.1]network 192.168.1.0 0.0.0.255

[PC2]ospf

[PC2-ospf-1]area 1

[PC2-ospf-1-area-0.0.0.1]network 192.168.1.0 0.0.0.255

SERVER1:

[SERVER1]ospf

[SERVER1-ospf-1]area 2

[SERVER1-ospf-1-area-0.0.0.2]network 192.168.3.0 0.0.0.255

<PC1>ping 192.168.1.2

Ping 192.168.1.2 (192.168.1.2): 56 data bytes, press CTRL_C to break

56 bytes from 192.168.1.2: icmp_seq=0 ttl=255 time=1.000 ms

56 bytes from 192.168.1.2: icmp_seq=1 ttl=255 time=1.000 ms

56 bytes from 192.168.1.2: icmp_seq=2 ttl=255 time=0.000 ms

56 bytes from 192.168.1.2: icmp_seq=3 ttl=255 time=1.000 ms

56 bytes from 192.168.1.2: icmp_seq=4 ttl=255 time=1.000 ms

<PC1>ping 192.168.2.2

Ping 192.168.2.2 (192.168.2.2): 56 data bytes, press CTRL_C to break

56 bytes from 192.168.2.2: icmp_seq=0 ttl=254 time=1.000 ms

56 bytes from 192.168.2.2: icmp_seq=1 ttl=254 time=1.000 ms

56 bytes from 192.168.2.2: icmp_seq=2 ttl=254 time=1.000 ms

56 bytes from 192.168.2.2: icmp_seq=3 ttl=254 time=1.000 ms

56 bytes from 192.168.2.2: icmp_seq=4 ttl=254 time=1.000 ms

[PC1]ping 192.168.3.1

Ping 192.168.3.1 (192.168.3.1): 56 data bytes, press CTRL+C to break

56 bytes from 192.168.3.1: icmp_seq=0 ttl=252 time=4.000 ms

56 bytes from 192.168.3.1: icmp_seq=1 ttl=252 time=4.000 ms

56 bytes from 192.168.3.1: icmp_seq=2 ttl=252 time=6.000 ms

3. 在SERVER1 上配置开启TELNET 和FTP 服务

[SERVER1]telnet server enable

[SERVER1]local-user nihao class manage

[SERVER1-luser-manage-nihao]password simple 123456

[SERVER1-luser-manage-nihao]service-type telnet

[SERVER1-luser-manage-nihao]authorization-attribute user-role leve-15

[SERVER1-luser-manage-nihao]quit

[SERVER1]user-interface vty 0 4

[SERVER1-line-vty0-4]authentication-mode scheme

[SERVER1-line-vty0-4]user-role leve-15

[SERVER1-line-vty0-4]quit

[SERVER1]ftp server enable

[SERVER1]local-user nihao class manage

[SERVER1-luser-manage-nihao]service-type ftp

4. 配置ACL

分析:需求 i,要求 192.168.1.0/24 网段不允许访问 192.168.2.0/24 网段,只能使用基本 ACL 实现。基本 ACL 只过滤源 IP 地址,只能在 R2 的 g0/2 接口上配置出方向包过滤来实现。如果配置在两个网段沿途的其他位置,将会影响到 192.168.1.0/24 网段和其他网段的正常通讯

需求 ii,PC1 可以访问 SERVER1 的 TELNET 服务,但不能访问 FTP 服务。既然要过滤指定的服务,就只能使用高级 ACL,高级 ACL 不会造成误过滤,所以可以配置在离源地址最近的接口的入方向,也就是 R1 的 g0/1 接口的入方向。另外,由于 H3C 的 ACL 用于包过滤默认动作是允许,所以并不需要专门配置允许 PC1 访问 SERVER1 的 TELNET,只需要配置拒绝访问 FTP 的规则即可

需求 iii,PC2 可以访问 SERVER1 的 FTP 服务,但不能访问 TELNET 服务。同理,只能使用高级 ACL,配置在 R1 的 g0/1 接口的入方向。而且也只需要配置拒绝访问 TELNET 的规则即可

由于需求 i 和需求 ii 配置在同一个路由器同一个接口的同方向,所以把规则写入到同一个 ACL 即可

需求 iv:192.168.2.0/24 网段不允许访问 SERVER1,要求通过高级 ACL 实现。高级 ACL 不会造成误过滤,所以可以配置在离源地址最近的接口的入方向,也就是 R2 的 g0/2 接口的入方向。另外,没有明确说明不允许访问什么服务,就是所有都不允许访问,所以高级 ACL 中的协议需要指定为 IP 协议

步骤 1:创建基本 ACL,使 192.168.1.0/24 网段不能访问 192.168.2.0/24 网段,并在 R2 的 g0/2 接口的出方向配置包过滤

[R2]acl basic 2000

[R2-acl-ipv4-basic-2000]rule deny source 192.168.1.0 0.0.0.255

[R2-acl-ipv4-basic-2000]int g0/2

[R2-GigabitEthernet0/2]packet-filter 2000 outbound

步骤 2:创建高级 ACL,使 PC1 可以访问 SERVER1 的 TELNET 服务,但不能访问 FTP 服务;PC2 可以访问 SERVER1 的 FTP 服务,但不能访问 TELNET 服务,并在 R1 的 g0/1 接口的入方向配置包过滤

[R1]acl advanced 3000

[R1-acl-ipv4-adv-3000]rule deny tcp source 192.168.1.1 0 destination 192.168.3.1

0 destination-port range 20 21

[R1-acl-ipv4-adv-3000]rule deny tcp source 192.168.1.2 0 destination 192.168.3.1

0 destination-port eq 23

[R1-acl-ipv4-adv-3000]quit

[R1]interface g0/1

[R1-GigabitEthernet0/1]packet-filter 3000 inbound

步骤 3:创建高级 ACL,使PC3 不能访问 SERVER1,并在 R2 的 g0/2 接口的入方向配置包过滤

[R2]acl advanced 3000

[R2-acl-ipv4-adv-3000]rule deny ip source 192.168.2.0 0.0.0.255 destination 192.

168.3.1 0

[R2-acl-ipv4-adv-3000]quit

[R2]interface g0/2

[R2-GigabitEthernet0/2]packet-filter 3000 inbound

5. 效果测试

步骤 1:PC1 和 PC2 都无法 Ping 通 PC3

[PC1]ping 192.168.2.3

Ping 192.168.2.3 (192.168.2.3): 56 data bytes, press CTRL_C to break

Request time out

Request time out

Request time out

Request time out

Request time out

步骤 2:PC1 可以连接 SERVER1 的 TELNET,但不能连接 FTP

<PC1>telnet 192.168.3.1

Trying 192.168.3.1 ...

Press CTRL+K to abort

Connected to 192.168.3.1 ...

******************************************************************************

* Copyright (c) 2004-2017 New H3C Technologies Co., Ltd. All rights reserved.*

* Without the owner's prior written consent, *

* no decompiling or reverse-engineering shall be allowed. *

******************************************************************************

login:

<PC1>ftp 192.168.3.1

Press CTRL+C to abort.

步骤 3:PC2 可以连接 SERVER1 的 FTP,但不能连接 TELNET

<PC2>ftp 192.168.3.1

Press CTRL+C to abort.

Connected to 192.168.3.1 (192.168.3.1).

220 FTP service ready.

User (192.168.3.1:(none)):

<PC2>telnet 192.168.3.1

Trying 192.168.3.1 ...

Press CTRL+K to abort

Connected to 192.168.3.1 ...

步骤 4:PC3 不能 Ping 通 SERVER1

[PC3]ping 192.168.3.1

Ping 192.168.3.1 (192.168.2.3): 56 data bytes, press CTRL_C to break

Request time out

Request time out

Request time out

Request time out

Request time out

如有不详或错误,敬请指出。