预编译为什么能防止SQL注入?一看你就明白了。预编译原理详解

「作者主页」:士别三日wyx

「作者简介」:CSDN top100、阿里云博客专家、华为云享专家、网络安全领域优质创作者

「推荐专栏」:对网络安全感兴趣的小伙伴可以关注专栏《网络安全入门到精通》

预编译防止SQL注入

- 1、SQL执行过程

- 2、预编译原理

- 3、预编译防止SQL注入

- 4、预编译的局限性

先简单了解一下SQL注入的过程。

比如一个查询功能,根据用户输入的id,查询用户名和密码。

后台的SQL语句是这样的

select *from user where id='1'

如果我们在参数中提交payload

https://127.0.0.1/Less-1/?id=-1' union select 1, 2, user()-- a

后台的SQL就会拼接成这样(这里重点注意:SQL的语法结构被改变了)

select *from user where id='-1' union select 1, 2, user()-- a'

帮我们查到数据库的管理员账号,导致了SQL注入。

从注入的过程中我们可以发现,SQL注入的核心是:用户输入的参数改变了SQL的语法结构。

而预编译,可以防止语法结构被改变。在讲预编译之前,我们得先了解下SQL的执行过程。

1、SQL执行过程

以MySQL为例,数据库在执行SQL语句时,需要经历7个步骤:

- 词法分析:将SQL语句分解成一个个token(关键字、标识符、运算符),然后对token进行分类和解析,生成相应的数据结构。

- 语法分析:根据SQL语法检测规则检查语法是否正确,并成成语法树。

- 语义分析:遍历语法树,确定表和列等信息,同时检查语义的正确性。

- 优化处理:使用优化器对SQL语句进行处理和优化,比如执行计划、索引等。

- 执行计划:使用执行计划生成器生成SQL语句的执行计划,比如数据的访问方式,索引的使用方式等。

- 引擎执行:将执行计划发送给相应的数据库引擎进行处理,执行计划被翻译成底层的操作指令,执行数据扫描、索引查找、排序、分组等操作。

- 返回数据:将执行结果返回给客户端,比如查询结果集或操作结果。

在这里,我们粗暴的把执行过程理解成两步,即:先编译SQL语法结构(1~3步),再执行SQL语句(4~7步)。

正常情况下,用户输入的参数会直接参与SQL语法的编译,而预编译则是先构建语法树,确定SQL语法结构以后,再拼接用户的参数。

2、预编译原理

预编译最初的目的是提高代码的复用性,因为有很多只有参数值不同的SQL(完全相同的SQL会从缓存里查),比如:

select * from user where id='1'

select * from user where id='2'

这些SQL的语法树相同,但每次都要进行重复的编译,很浪费时间。

而预编译可以将SQL语句模板化,值的位置用占位符替代,这样数据库就会事先编译好SQL语法结构,等真正调用的时候,再传入值执行,省掉了重复建立语法树的时间。

select * from user where id={占位符}

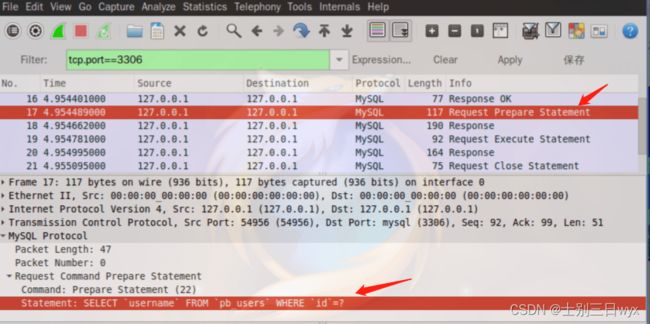

通过抓包来看,SQL语句先被预编译(Prepare Statement),参数值先用占位符替代。等执行(Execute Statement)的时候,再传入参数。

用户传入的参数不参与语法树的构建,就改不了SQL的语法结构,也就避免了注入。

扩展:

PHP的PDO(PHP Data Object)是操作多种数据库的统一接口,提供了两种预编译机制:本地预编译和模拟预编译。

本地预编译是指数据库自身进行预编译,也是我们这里提到的预编译方式。

模拟预编译则用于那些不支持预编译的数据库,本质上是在底层先对用户的输入进行转译,再对SQL语句进行拼接,然后把完整的SQL语句发给数据库执行。

转译后的参数只会当做字符串处理,无法参与SQL的编译(在PHP 5.3.6前,使用单字节字符集转译,存在单字节注入)正确设置字符集,也可以防止SQL注入。

3、预编译防止SQL注入

以 MyBatis(半自动化的持久层框架)为例,#{id}这种格式传参,会先把SQL传给数据库进行预编译,等调用的时候,再用参数替换掉占位符,然后执行。

<select id="getUser" resultType="Blog" parameterType=”int”>

SELECT *

FROM user

WHERE id=#{id}

</select>

但有些SQL需要使用动态表名和列名,这种时候就不能使用预编译了,需要把#{id}换成${id},这样参数就会直接参与SQL编译,无法防止SQL注入,这时候就要手动过滤参数了。

提示:MyBatis框架的预编译,是JDBC中的PreparedStatement类在起作用,它的对象包含了编译好的SQL语句。

PHP中使用MySQL的预编译功能:

1)定义预编译的SQL语句,参数用占位符 ? 表示

$sql = "SELECT * FROM user WHERE id= ? ";

2)创建预处理对象

$mysqli_stmt = $mysqli->prepare($sql);

3)绑定参数

$mysqli_stmt->bind_param('i', $id);

4)绑定结果集

$mysqli_stmt->bind_result($username);

5)执行

$mysqli_stmt->execute();

4、预编译的局限性

预编译的机制是先编译,再传值,用户传递的参数无法改变SQL语法结构,从根本上解决了SQL注入的问题。

但并不是所有参数都可以使用预编译,比如动态表名和列名的场景,因为语义分析时,会解析语法树,检查表名和列名是否存在,所以表名和列名不能被占位符替代,也就没法使用预编译。

同理,排序场景的ASC/DESC也需要动态传参,不能使用预编译。