iOS逆向之动态砸壳

准备工作

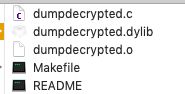

1、mac电脑 2、iPhone手机 3、砸壳工具dumpdecrypted https://github.com/stefanesser/dumpdecrypted

第一步 首先用mac电脑安装《爱思助手》 USB连接手机 选择右侧iOS系统版本快速越狱

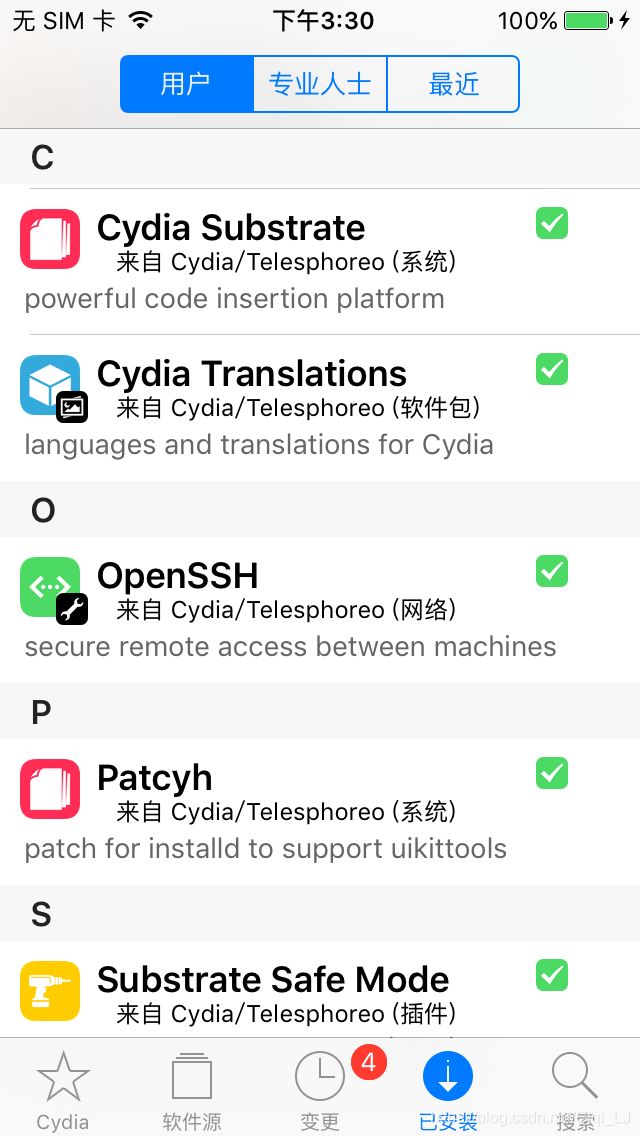

这时手机上会安装一个Pangu 安装Cydia 下载openssh

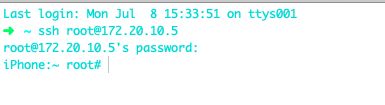

保持手机和电脑是在同一个局域网之内,登录手机。

打开终端1输入 ssh [email protected] 172.20.10.5是指你的手机ip地址

终端1输入默认密码: alpine 建议使用默认密码 改比较麻烦

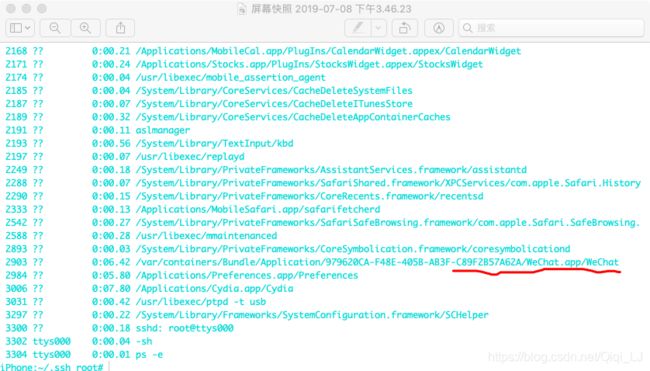

终端1输入:ps -e 查看手机进程

找到微信的安装路径,把路径拷贝出来备用。

终端1输入: cd dumpdecrypted的文件夹

终端1输入:make 生成 dumpdecrypted.dylib

终端1输入:cycript -p WeChat 或者 cycript 3792 3792表示微信的进程ID

必须让越狱设备的砸壳应用运行在前台,要不会一直卡在这一步!

终端1输入:[[NSFileManager defaultManager] URLsForDirectory:NSDocumentDirectory inDomains:NSUserDomainMask][0] 查看微信沙河路径

按 ctl +d 退出查看

cmd + n 另起一个终端2窗口

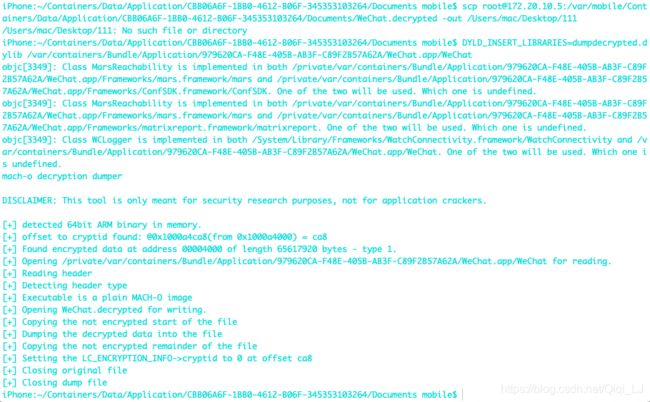

终端2输入:

scp /Users/mac/Desktop/111/dumpdecrypted.dylib [email protected]:/var/mobile/Containers/Data/Application/CBB06A6F-1BB0-4612-B06F-345353103264/Documents/

scp dumpdecrypted.dylib的路径 root@手机ip 微信沙河路径 先把dumpdecrypted.dylib 拷贝到应用沙河

终端1输入 cd ~ 回到根路径

终端1输入 cd /var/mobile/Containers/Data/Application/CBB06A6F-1BB0-4612-B06F-345353103264/Documents/ 微信沙河路径

最重要的步骤来了 执行砸壳 终端1输入:

DYLD_INSERT_LIBRARIES=dumpdecrypted.dylib /var/containers/Bundle/Application/979620CA-F48E-405B-AB3F-C89F2B57A62A/WeChat.app/WeChat

如果报错 Killed: 9 则输入 su mobile 再次输入上面砸壳操作

这样就显示砸壳成功了 然后需要把砸壳文件拷贝到电脑桌面分析!

另起终端窗口3 把解密的文件拷贝到自己 mac 桌面

scp [email protected]:/var/mobile/Containers/Data/Application/CBB06A6F-1BB0-4612-B06F-345353103264/Documents/WeChat.decrypted /Users/mac/Desktop/111

scp 微信的砸壳文件路径 本地桌面路径

至此,砸壳已经完成了

➜ ~ cd /Users/mac/Desktop/111

➜ 111 otool -l WeChat.decrypted | grep cryptid

cryptid 0

➜ 111

查看砸壳文件是否解密成功 0 表示成功

如果要分析里面的头文件.h 需要下载class-dump 导出.h文件。 最后使用hopper或者IDA进行分析。

本文作者 http://blog.csdn.net/qiqi_lj 个人实践的理解 不喜勿喷!