找准边界,吃定安全 | 从访问控制谈起,再看零信任模型

山石网科零信任访问解决方案

洞悉防火墙访问控制本质

追求精益求精的访问控制

防火墙的本质

墙,始于防,忠于守。在古代,雄伟的城墙既能抵御外敌入侵,又可以通过守卫来引导正常的通商往来。在通信领域,网络防火墙也正体现了这一特点:防火墙用于两个网络之间的隔离。这种隔离是高明的,隔离的是网络中各种攻击,而又保证正常通信报文穿墙而过。

防火墙与路由器、交换机不同。路由器用于连接不同网络,通过路由协议保证互联互通,确保将报文转发到目的地。交换机通常用于组建局域网,作为局域网通信的重要枢纽,通过二层/三层交换快速转发报文。防火墙主要部署在网络边界,对进出网络的访问行为进行控制,安全防护是其核心特性。

路由器与交换机的本质是转发,而防火墙的本质是控制。

防火墙的发展

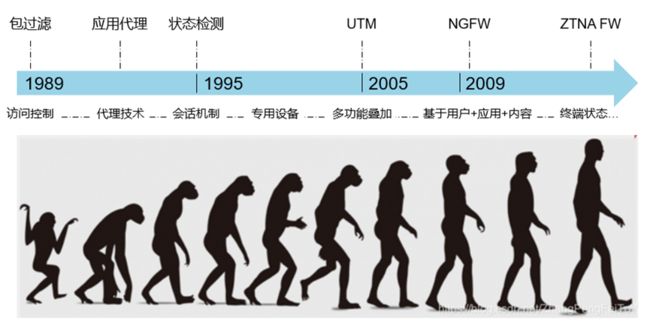

与人类的进化史相似,防火墙的发展历史也经历了从低级到高级、从功能简单到功能复杂的过程,最早的防火墙可以追溯到上世纪80年代末期,距今已有三十多年的历史。在这一过程中,网络技术的不断发展,新需求的不断提出,推动着防火墙向前发展演进。

基于报文五元组的访问控制

最早出现的防火墙,是基于静态包过滤技术,来实现访问控制的。包过滤能够通过获取网络报文的包头信息,通过报文五元组:源 IP 地址、目的 IP 地址、源端口号、目的端口号、上层协议等信息, 和设定的规则进行比较,根据比较的结果对数据包进行转发或丢弃。在此阶段,防火墙实现包过滤的核心技术是基于五元组信息的访问控制列表。

依赖于过滤规则的实施,包过滤防火墙得以正常工作,但偏又不能满足建立精细规则的要求,逐包匹配的话一旦流量数过大,那么检测效率将大大降低。且存在使用局限性,比如允许内部用户访问公网任意 IP,那么访问回包就需要防火墙放行,若针对公网回包做全部放行规则,那么等同于所有公网 IP 都能访问到该内部用户,内网的安全就无法得到有效保障。

此外,包过滤防火墙对于欺骗类攻击无法防止,容易受到拒绝式服务攻击(DDoS)。而它只能工作于网络层和传输层,并不能判断高级协议里的数据是否有害。

通过代理实现数据内容控制

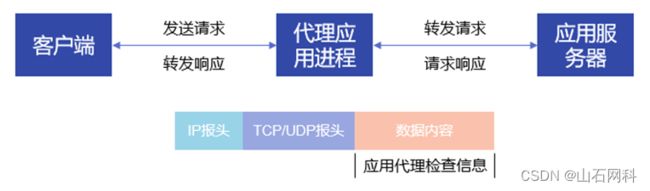

由于包过滤防火墙无法对 IP 报文的数据部分进行检测,而攻击代码往往隐藏在数据内容中, 为实现应用层数据检查,应用代理服务技术走上台面。

基于安全会话转换协议(SOCKS)的防火墙,把所有的数据包都拦截下来,交给代理服务进程, 由代理服务进程把数据包的封装去掉,进行应用层数据安全检查,再重新封装,应用层没问题的报文才转发到网络之中。

通过代理服务技术,防火墙虽然实现了应用层数据检查,但因其“二转手”的特点,导致工作效率比包过滤防火墙大大降低。

会话状态机制优化控制效率

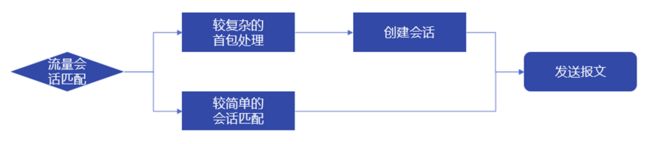

第一次创建完会话表验证了基础安全性,

后期根据会话表进行转发提高工作效率

状态防火墙引入了会话机制,优化包过滤防火墙的效率和能力。它将内网定义为信任区域,将外网定义为非信任区域,把网络上的数据以流的形式对待,流在状态防火墙会形成会话表:1、流的第一个包进入防火墙,防火墙先匹配规则(路由规则、NAT 规则、策略等),如果规则允许会到第二步,如果规则不允许则丢弃数据包;2、若规则允许,会为流建立会话表,后续所有流的包直接匹配会话表进行转发。

状态防火墙的会话表,可理解为流建立的包的预期表。会话是状态检测防火墙的基础,每一个通过防火墙的数据流都会在防火墙上建立一个会话表项,以五元组(源目的 IP 地址、源目的端口、 协议号)为 Key 值,通过建立动态的会话表使得域间转发数据流更高效可靠。以上文内部用户访问公网场景为例,访问发起时在防火墙上建立了会话表项,公网的回包通过匹配会话表的 key 值,就能正常通过防火墙;而公网来的其他主动访问,则不能通过(假设防火墙策略拒绝公网访问内网)。

状态防火墙还可通过设置会话表的超时和连接次数限制,避免被异常访问塞满会话表,一定程度防御 DDoS 攻击。

状态型防火墙虽然增加了会话表机制,但还是主要检查三四层网络信息,仍无法查看到应用层内容,无法防止基于应用层的攻击。

应用层检查深化内容控制

随着数字业务的发展,对网络安全要求更为迫切,防火墙领域也迎来了两种新技术:深度包检 测技术(DPI)和深度流检测技术(DFI)。它们不仅检测五元组信息,还能识别各种应用及其内容, 深入到应用层,提取数据包的关键点的特征因素判断是否具有攻击字段。

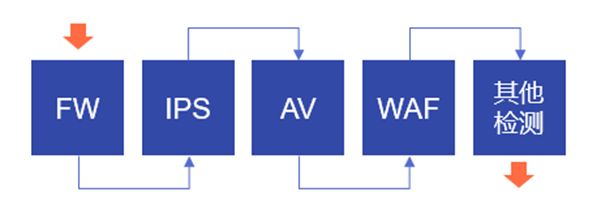

两种技术的到来带来很多新产品,企业为内网安全,在网络边界架设各种安全设备, 诸如防火墙(策略和会话)+ IPS(处理应用层的数据)+ 应用代理(管理流量、上网行为)+ WAF(Web Application Firewall)+ 防毒墙(AV,过滤病毒)+ 漏洞检测设备 + 负载均衡设备等一系列设备。这虽使企业网络安全性得到了保障,但同时导致边界的专用安全设备种类过多,网络管理的复杂度提升,转发效率也急剧下降。

UTM 多功能防火墙解决了统一管理的问题,整合上述所有设备的模块功能,使网络边界设备种类和数量大大减少。但数据包检测采用串行扫描方式,还是得一个个模块的过,模块间貌合神离, 网络转发效率没有得到改善。

为同时满足安全需求和转发效率,NGFW 下一代防火墙应运而生。NGFW 采用一体化引擎,只需对报文进行一次扫描,就可提取所有内容安全功能所需的数据,识别出流量的应用类型、包含内容与可能存在的网络威胁,并阻断其中的不安全因素。NGFW 超越了前辈安全系统,在兼顾效率的同时,将五元组、用户、应用等多维元素综合检测判断,进行深度应用层防护。

融入更多元素的零信任管控

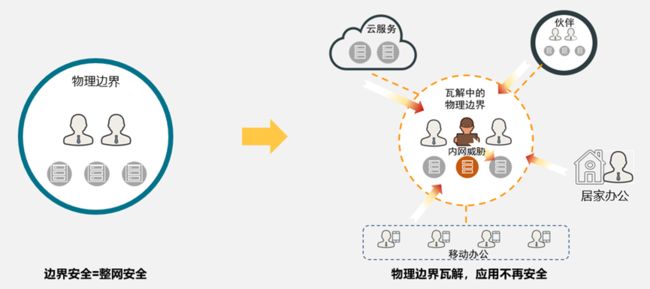

NGFW 很好的执行了网络边界安全防护的职责,但时代的潮流还是滚滚而来,网络安全面临新的挑战。随着云计算、移动互联等新业务技术的普及应用,企业办公不再局限于传统的企业网络边界内,企业用户需随时随地在任何终端访问企业数据,企业网络边界正逐渐模糊。NGFW 这类应用在边界安全守护的安全网元,渐渐无力应对现今的业务形态。

无界办公虽更为便利,但随之带来接入终端不可控、应用授权过于宽泛、访问可信度评估无法持续等问题。在此背景下,基于零信任理念的安全防护方式脱颖而出,当前业界零信任理念的最佳实践主要有 SDP、MSG 和 IAM 三个技术方向。

-

SDP(Software Defined Perimeter),即软件定义边界,解决方案组成部分有 SDP 控制器、 SDP 网关和 SDP 客户端,主要实现南北向访问的安全控制。SDP 通过进一步对用户身份、终端状 态的持续检测,动态调整访问策略,实现最小颗粒度的访问授权。同时,在 SDP 解决方案中引入 SPA(单包认证)技术,终端用户需先单包认证、再状态鉴权、后业务访问,将真实业务入口隐藏于网络中,做到业务隐身,使网络威胁入地无门。

-

MSG (Micro Segmentation),即微隔离,主要实现东西向访问的安全控制。MSG 理念下, 需在数据中心和云部署中,针对不同的应用和数据,创建精准小的安全区域,减少网络被攻击面, 改善横向运动的安全性。

-

IAM(Identity and Access Management),即身份接入管理,结合 SDP 和 MSG,提供用户身份管理和分析,将访问方的身份、状态、行为等用作访问控制的关键组成部分,辅助决策访问的授权范围。

综上,零信任理念借助更为丰富的终端状态校验、用户行为分析,以及叠加的 SPA 认证、动态策略授权等安全手段,将边界定义到用户、应用颗粒度,形成了更为精细的可持续访问控制。

追求精益求精的访问控制

包过滤,相当于过海关时查验护照 / 身份证;会话控制,在护照基础上比对签证有效期;基于应用层检查的 UTM/NGFW,在证件查验同时,进行人脸识别;到零信任理念阶段,还需出示动态的健康码 / 核酸报告,过关的检查要素持续演进。与此同理,无论未来网络时代走向如何,防火墙作为最关键的安全网关,也将在访问控制上始终追求精益求精。

山石网科正是洞悉防火墙访问控制本质,面向当前丰富多元的企业办公边缘接入方式,提供更安全可控的零信任访问。山石网科零信任访问解决方案提供完整的零信任客户端、零信任网关及零信任管理平台,实现终端用户基于零信任理念接入企业网络。山石网科零信任访问解决方案支持丰富的终端标签类型、基于SPA(单包授权)认证以及动态零信任策略等,实现终端持续检测、应用始终隐身、业务永不信任的零信任安全理念,为边界防护打开新的安全大门。

山石网科秉承着“为您的安全竭尽全力”的使命,在数字业务演变过程中,不断的探索和求新,守护每一位山石网科用户的网络安全,成为您优质、可靠的伙伴!