CTFShow|Web入门-信息收集 1-20题全解

目录

- 前言

- WriteUp

-

- web1

- web2

- web3

- web4

- web5

- web6

- web7

- web8

- web9

- web10

- web11

- web12

- web13

- web14

- web15

- web16

- web17

- web18

- web19

- web20

- 总结

前言

闲来无事,跟朋友借了个号,把CTFSHOW的Web入门做一下。

WriteUp

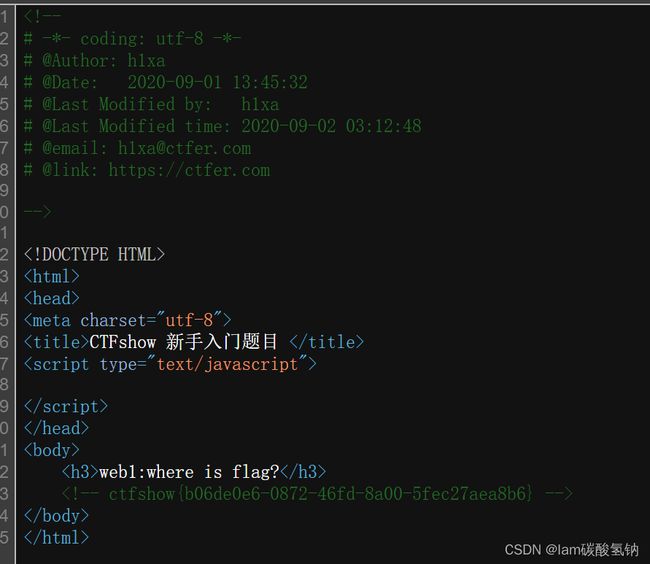

web1

右键浏览器页面,在弹出菜单中选择查看源代码即可

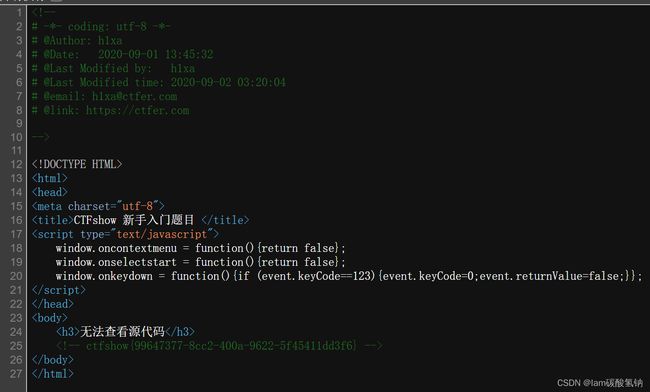

web2

跟第一题一样查看源代码,不过右键被禁用了,使用快捷键ctrl+u(Chrome浏览器),仍然能打开源代码页面

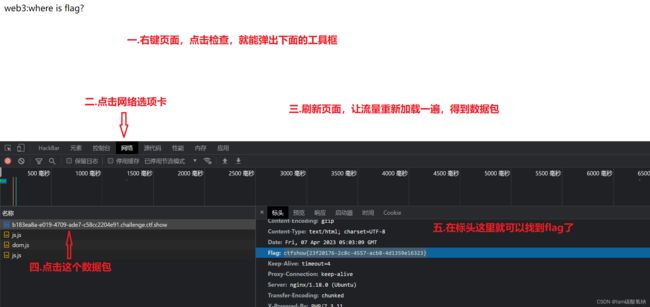

web3

打开页面,右键页面,单击检查按钮,弹出检查框,

web4

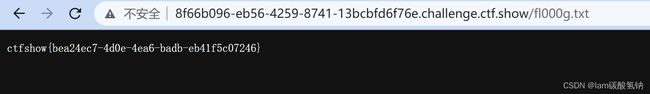

访问robots.txt,得到提示

web5

题目提示phps源码泄露,于是访问/index.phps

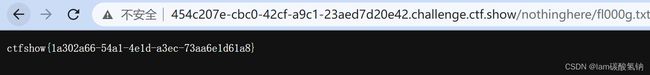

下载得到flag

web6

题目HINT(提示):

解压源码到当前目录,测试正常,收工

访问www.zip下载解压

得到flag

web7

版本控制很重要,但不要部署到生产环境更重要。

访问.git/得到flag

web8

版本控制很重要,但不要部署到生产环境更重要。

svn版本管理

web9

发现网页有个错别字?赶紧在生产环境vim改下,不好,死机了

vim缓存文件,文件名为原文件名+.swp

访问index.php.swp,下载得到flag

web10

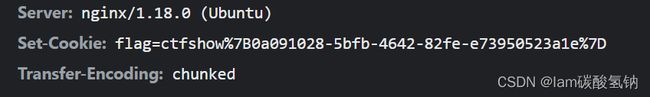

cookie 只是一块饼干,不能存放任何隐私数据

跟web3一样的操作,只不过最后flag在Set-Cookie里,并且需要url解码,简单说就是把%7B改成{,还有把%7D改成}就行了

flag=ctfshow{0a091028-5bfb-4642-82fe-e73950523a1e}

web11

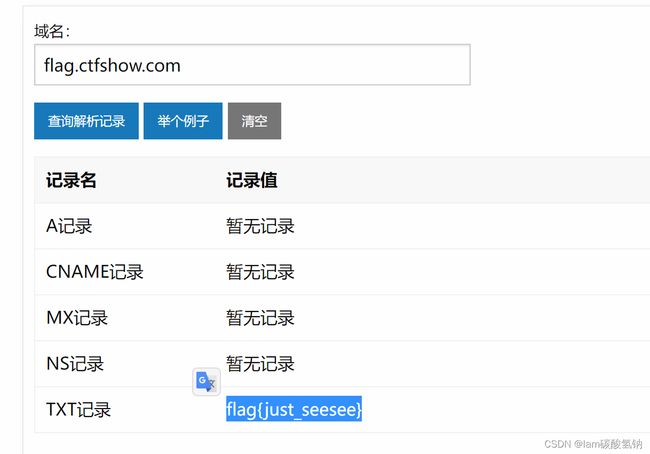

域名其实也可以隐藏信息,比如flag.ctfshow.com 就隐藏了一条信息

在域名解析网站查询flag.ctfshow.com得到flag

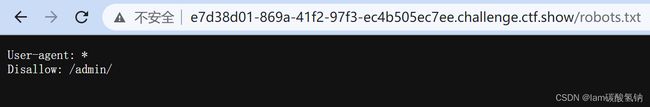

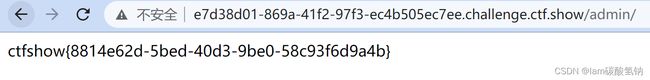

web12

有时候网站上的公开信息,就是管理员常用密码

访问robots.txt

admin界面需要账密,在原来的界面找一找,在网站最下面找到了电话号码

用户名admin,密码372619038

web13

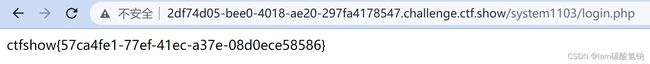

技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码

根据提示找到最下面的document

下载得到敏感信息

把your-domain替换为你的靶机域名,得到flag

web14

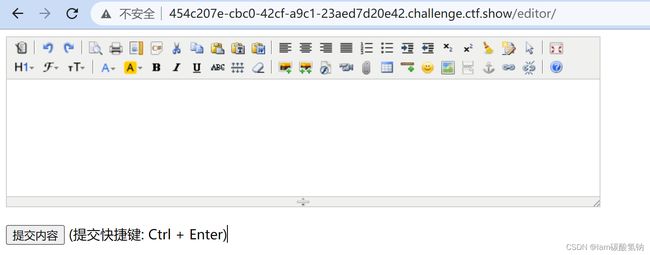

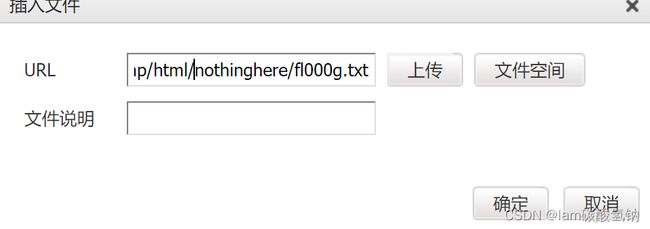

有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

根据提示,访问editor

在文件空间中找到flag路径,直接访问

web15

公开的信息比如邮箱,可能造成信息泄露,产生严重后果

一样的套路,最下面找到邮箱,访问admin路径

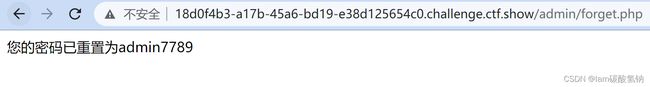

点击忘记密码

qq搜索1156631961号码,得到属地,过验证问题

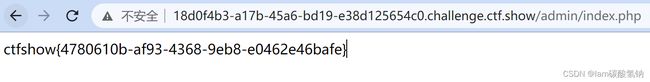

用户名admin,密码admin7789,得到flag:

web16

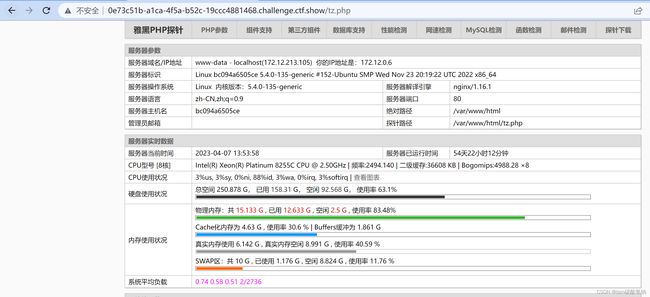

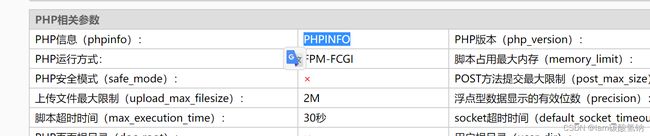

对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

根据提示访问tz.php

找到phpinfo,进入后搜索ctfshow得到

开头的周期表很好玩,已经扒下来了谢谢oy

web17

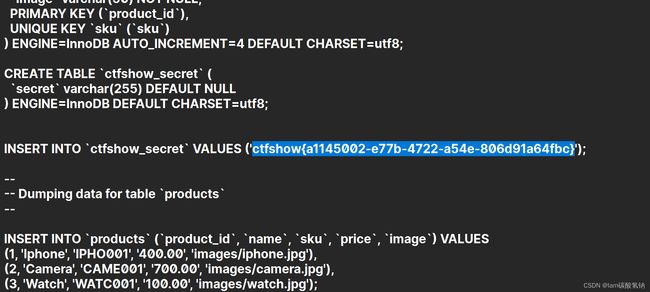

备份的sql文件会泄露敏感信息

根据提示访问backup.sql,下载打开

web18

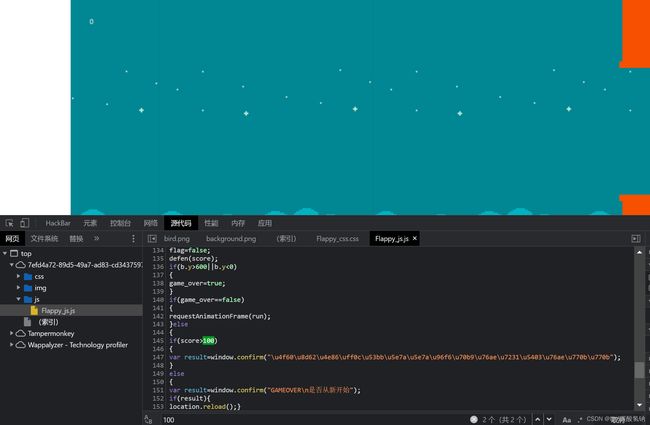

不要着急,休息,休息一会儿,玩101分给你flag

还是右键审查元素,打开源代码里面的js,搜索关键词100,找到关键语句,把

\u4f60\u8d62\u4e86\uff0c\u53bb\u5e7a\u5e7a\u96f6\u70b9\u76ae\u7231\u5403\u76ae\u770b\u770b

拿去unicode解码

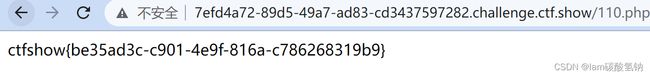

访问110.php

web19

密钥什么的,就不要放在前端了

打开源代码,看到代码: