安全防御第二次作业

1. 防火墙支持那些NAT技术,主要应用场景是什么?

防火墙支持几乎所有的NAT技术,包括源NAT、目标NAT、双向NAT等,主要应用场景是保护内部网络免受外部网络的攻击

NAT技术可以将IP数据报文头中的IP地址转换为另一个IP地址,通过转换端口号达到地址重用的目的。

源NAT在NAT转换时,仅对报文中的源地址进行转换,主要应用于私网用户访问公网的场景;

目标NAT在NAT转换时,仅对报文中的目的地址和目的端口号进行转换,主要应用于公网用户访问私网服务的场景;

双向NAT在转换过程中同时转换报文的源信息和目的信息,主要应用在同时有外网用户访问内部服务器和私网用户访问内部服务器的场景。

2. 当内网PC通过公网域名解析访问内网服务器时,会存在什么问题,如何解决?请详细说明

当内网PC通过公网域名解析访问内网服务器时,会存在以下问题:

1、DNS域名解析问题。由于DNS属于多通道协议,当内网PC通过公网域名访问内网服务器时,DNS查询报文的目的地址是内网服务器的地址,无法通过NAT转换,所以无法实现DNS查询。

2、数据通信无法实现。由于防火墙的ALG功能会检测DNS报文的answer字段的IP地址,并查看是否匹配server-map表项,如果发现DNS回包的地址是映射到内网的地址,防火墙就会修改DNS回包把answer的地址改为内网的地址。所以当内网PC通过公网域名访问内网服务器时,防火墙会修改DNS回包把answer的地址改为内网的地址,导致无法与服务器通信。

解决该问题的方法有两种:

1、关闭防火墙的ALG功能。关闭防火墙的ALG功能可以解决数据通信无法实现的问题,但是会存在一定的安全风险。

2、通过域内双向转换来解决。通过将源地址转换为公网地址,目的地址转换为服务器目标地址,可以解决数据通信无法实现的问题,同时也不会存在安全风险。

3. 防火墙使用VRRP实现双机热备时会遇到什么问题,如何解决?详细说明

1、当数据包回程不一致时,由于备用防火墙缺失会话表(首包机制)导致数据包不能通过

解决方法一:将路由做好使得来回路径一致

解决方法二:关闭状态检测机制

2、用户的上行链路断掉一根,数据回程的时候走了"断路"

防火墙的上行链路断掉一根,数据前进的时候走了"断路"

解决办法:

独立数据通道(三层)—心跳线

备份内容:包括TCP/UDP的会话表、ServerMap表、动态黑名单、NO-PAT表项、ARP表项等备份方向:有状态为主的VGMP管理组,相对端备份。

借助VGMP机制,可以实现对多个VRRP备份组(虚拟路由器)的状态一致性管理、抢占管理和通道管理等。

4. 防火墙支持那些接口模式,一般使用在那些场景?

路由模式 。防火墙位于内部网络和外部网络之间,需要将防火墙与内部网络、外部网络和DMZ区域相连的接口分别配置成不同网段的IP地址,此时的防火墙就相当于一台路由器。

透明模式 。防火墙采用透明模式时对于子网用户和路由器是透明的,这种模式对安全性没有影响起到一个交换机的功能。

旁路检测模式 。当只对流量有审计需求、监控和网络行为控制的情况下,可以采用旁路检测模式。

L1~L3模式 。将防火墙进行串连,TAP模式是防火墙进行旁挂。

一般使用在以下场景:

路由模式:适用于企业网络和大型互联网基础设施的情况。

透明模式:适用于校园网等对安全性要求不高的网络。

旁路检测模式:适用于政府、金融、电力等行业的关键业务系统。

L1~L3模式:适用于数据中心、云服务提供商等需要高性能、高可靠性的网络环境。

5. 防火墙旁挂引流方案有哪些?好处是什么?

防火墙旁挂引流方案有以下几种:

通过策略路由引流。

通过VRRP协议实现双机热备。

通过其他路由协议实现备份。

防火墙旁挂引流方案有以下好处:

只引流需要防护的流量即可,如果是透明模式部署,可能所有经过的流量都需要防护。

不用做网络改造,特别是对于直连核心的网络设备。

在防火墙出现故障时,不会影响整体网络故障。

一般用于审计的情况下比较合适。

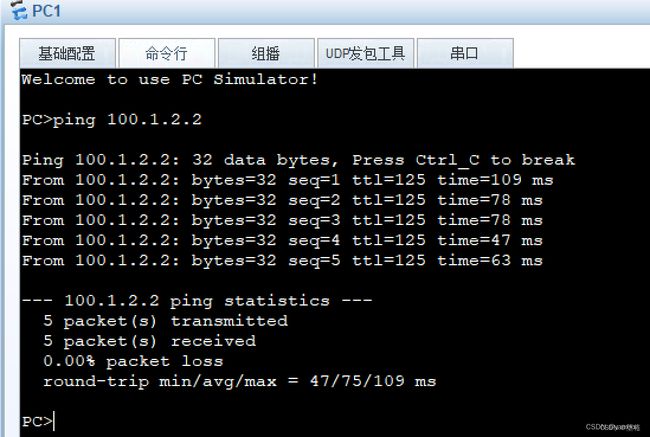

双机热备实验

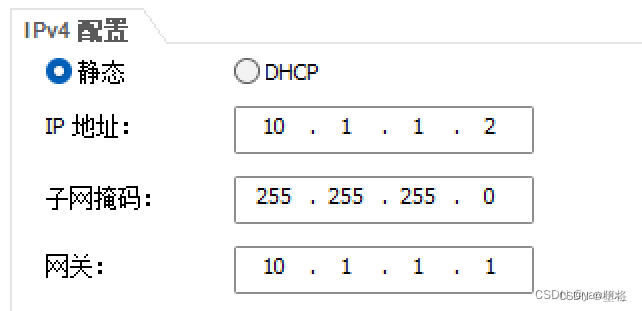

PC1

SW1

[sw1]vlan 2

[sw1-vlan2]vlan 3

[sw1-vlan3]q

[sw1]int vlan2

[sw1-Vlanif2]ip add 10.1.1.1 24

[sw1-Vlanif2]q

[sw1]int g0/0/3

[sw1-GigabitEthernet0/0/3]port link-type access

[sw1-GigabitEthernet0/0/3]port default vlan 2

[sw1-GigabitEthernet0/0/3]q

[sw1]int g0/0/1

[sw1-GigabitEthernet0/0/1]port link-type access

[sw1-GigabitEthernet0/0/1]port default vlan 3

[sw1-GigabitEthernet0/0/1]int g0/0/2

[sw1-GigabitEthernet0/0/2]port link-type access

[sw1-GigabitEthernet0/0/2]port default vlan 3

[sw1-GigabitEthernet0/0/2]q

[sw1]ip route-static 0.0.0.0 0 10.1.2.254

[sw1]int vlan 3

[sw1-Vlanif3]ip add 10.1.2.1 24

PC2

SW2

[sw2]vlan 2

[sw2-vlan2]vlan 3

[sw2-vlan3]q

[sw2]int g0/0/3

[sw2-GigabitEthernet0/0/3]port link-type access

[sw2-GigabitEthernet0/0/3]port default vlan 2

[sw2-GigabitEthernet0/0/3]q

[sw2]int vlan 2

[sw2-Vlanif2]ip add 100.1.2.1 24

[sw2-Vlanif2]q

[sw2]int g0/0/1

[sw2-GigabitEthernet0/0/1]port link-type access

[sw2-GigabitEthernet0/0/1]port default vlan 3

[sw2-GigabitEthernet0/0/1]int g0/0/2

[sw2-GigabitEthernet0/0/2]port link-type access

[sw2-GigabitEthernet0/0/2]port default vlan 3

[sw2-GigabitEthernet0/0/2]q

[sw2]int vlan 3

[sw2-Vlanif3]ip add 100.1.1.1 24

[sw2]ip route-static 0.0.0.0 0 100.1.1.254

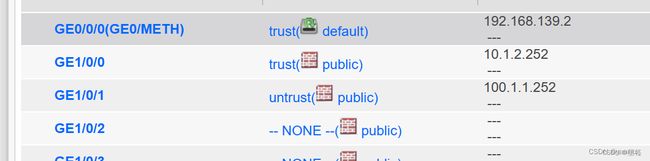

FW1

FW2

策略

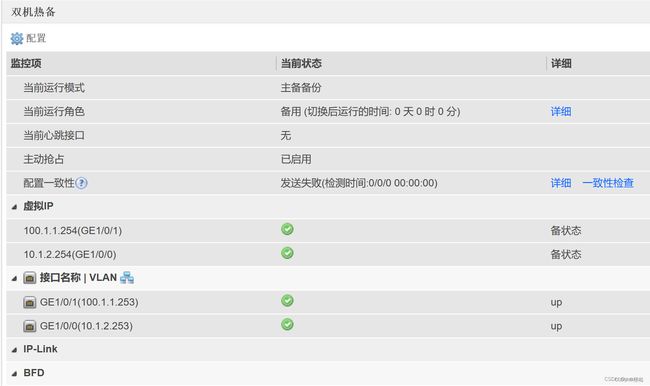

配置双机热备